病毒簡介

斯文病毒

斯文病毒病毒評估:

警惕程度:★★★★☆

發作時間:隨機

病毒類型:蠕蟲病毒

傳播途徑:郵件/區域網路/mIRC軟體/Kazaa軟體

斯文病毒

斯文病毒依賴系統: WINDOWS 9X/NT/2000/XP

病毒介紹:

瑞星全球反病毒監測網截獲了一個傳播速度極快的惡性蠕蟲病毒“斯文(Worm.Swen)”,它於2003年9月19日開始在我國傳播。該病毒會象“求職信”一樣在網路中大面積泛濫並引起網路阻塞, 影響用戶的正常上網。該病毒會將自己偽裝成微軟公司的升級郵件來誘惑用戶點擊,當用戶運行該病毒時還會顯示安裝進度條,具有非常大的迷惑性。另外,該病毒還有一個獨特之處,就是它會實時自動統計傳送成功的病毒郵件數量,至今全球已有幾百萬台電腦收到了該病毒的帶毒郵件,用戶隨時都有可能激活該病毒。

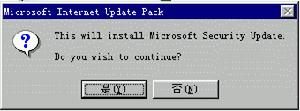

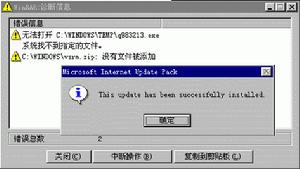

該病毒運行時會將自己偽裝成一封微軟公司升級郵件,然後搜尋所有有效的郵件地址向外瘋狂傳送病毒郵件。該病毒郵件的標題為:"Returned Response"(譯文:反饋信息),附屬檔案是病毒本身。當病毒運行時會提示:“This will install Microsoft Security Update Do you wish to continue?”(譯文:將安裝微軟安全補丁,你希望繼續嗎?),如果用戶選擇“是”,則會出現一個安裝進度條,當安裝後還會提示已經安裝成功,讓用戶以為是真正的補丁程式,其實這時候病毒已經運行。

病毒運行後會將自己拷貝到系統目錄,然後將隱藏於記憶體之中伺機進行感染,並且關聯後綴為:BAT、COM、EXE、PIF、REG等類型的的檔案,當用戶運行這類檔案時,病毒便會顯示一個出錯框,其實這時病毒已經開始搜尋硬碟中的有效郵件地址了。此外,病毒還會通過mIRC軟體進行傳播,幹掉幾十家反病毒軟體與防火牆,使用戶電腦的安全防護失效。

最近發現的“藍盒子(Worm.Lehs)”、“V寶貝(Win32.Worm.BabyV)”和 “斯文(Worm.Swen)”病毒,都是將自己偽裝成微軟公司的補丁程式來進行傳播的,希望廣大用戶提高辯別能力,免遭這些病毒侵擾。

病毒特徵

1. 病毒運行時,會將自己複製到windows目錄,檔案名稱隨機,並且在註冊表的run項中加入病毒自啟動鍵值。

2. 病毒每感染一台電腦便會連到病毒作者的一個網站(http://ww2.fce.vutbr.cz/bin/counter.gif/link=bacillus&width=6&set=cnt006),並進行感染計數,以此統計有多少台電腦已被感染。

3. 病毒會修改:BAT、COM 、EXE 、PIF 、REG 、SCR這些類型檔案的註冊表關聯,當用戶運行這些類型的檔案時,病毒便會自動彈出內容為:“Memory Access Violation in module kernel32 at ????:???????? (註:以上問號部分為隨機數字)”訊息框來迷惑用戶。

4. 病毒會冒充微軟公司的補丁郵件來誘惑用戶,病毒會傳送郵件的發件人是:Email Delivery Service ([email protected]),標題是:"Returned Response",郵件內容是:

"Undeliverable mail to (目標郵件地址 )"的病毒郵件,附屬檔案為隨機名的病毒複本(被zip或rar壓縮的),當用戶運行該附屬檔案時,病毒會出現以下提示框:

斯文病毒

斯文病毒如果用戶選擇“是”,則會出現以下進度框:

斯文病毒

斯文病毒當進度完成後會出現以下信息框:

斯文病毒

斯文病毒其實以上信息都是虛假的,是病毒做出來迷惑用戶的,這時候病毒會搜磁碟中所有類型為:*.mbx,*.asp,*.ht*,*.dbx,*.wab,*.eml的檔案,在其中搜尋有效的email地址,並把這些地址記在%windir%germs0.dbv檔案中。

注意:%Windir%是一個變數,它指的是作業系統安裝目錄,默認是:“C:\Windows”或:“c:\Winnt”,也可以是用戶在安裝作業系統時指定的其它目錄。%systemdir%是一個變數,它指的是作業系統安裝目錄中的系統目錄,默認是:“C:\Windows\system”或:“c:\Winnt\system32”。

5. 病毒運行還會顯示如下所示的一個假的mapi錯誤信息以騙取用戶的基本信息:

斯文病毒

斯文病毒6. 該病毒會進行區域網路傳播,搜尋網路已分享資料夾並嘗試將自己複製到以下路徑中:

| windows\all users\start menu\programs\startup |

| windows\start menu\programs\startup |

| winme\all users\start menu\programs\startup |

| winme\start menu\programs\startup |

| win95\all users\start menu\programs\startup |

| win95\start menu\programs\startup |

| win98\all users\start menu\programs\startup |

| win98\start menu\programs\startup |

| document and settings\all users\start menu\programs\startup |

| document and settings\default user\start menu\programs\startup |

| document and settings\administrator\start menu\programs\startup |

| winnt\profiles\all users\start menu\programs\startup |

| winnt\profiles\default user\start menu\programs\startup |

| winnt\profiles\administrator\start menu\programs\startup |

7. 病毒會將註冊表的Software\Microsoft\Windows\CurrentVersion\Policies\System\DisableRegistryTools值置1 ,使用戶無法使用註冊表編輯工具。如果出現這種現象,則很有可能是中了該病毒。

8. 病毒能搜尋mIRC的客戶端,並利用病毒自身放出的irc腳本進行傳播。同時病毒還利用p2p軟體Kazaa進行傳播。病毒通過把自己複製到%windir%temp目錄(檔案名稱隨機)並把該目錄通過Kazaa共享出去以達到傳播目的:

病毒可能使用的檔案名稱:

| Download Accelerator | GetRight FTP | Windows Media Player | AOL hacker |

| key generator | installer | cleaner | Cooking with Cannabis |

| fixtool | Virus Generator | …… |

用戶如果在自己的計算機中發現以上全部或部分現象,則很有可能中了“斯文(Worm.Swen)”病毒。

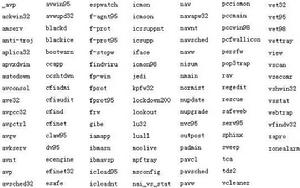

9. 病毒在運行中將關閉以下的反病毒軟體及防火牆:

斯文病毒

斯文病毒傳播途徑

1、傳送帶毒電子郵件,多以退信、微軟公司發布的補丁升級程式的形式傳送。病毒郵件利用IE的IFRAME漏洞可以在用戶不打開附屬檔案的情況下就可以自動下載到本地,並且立即執行。

2、通過KazaA點對點工具的檔案共享功能進行傳播,蠕蟲會拷貝複本到該軟體指定的已分享檔案夾中

3、通過IRC聊天工具的檔案共享功能進行傳播,蠕蟲會拷貝複本到該軟體指定的已分享檔案夾中

4、通過網路共享進行傳播,蠕蟲會查找網路中的已分享檔案夾,嘗試將複本拷貝到這些系統中的以下資料夾內:

| 對於Win9x: WindowsStart MenuProgramsStartup |

| 對於Win2000/WinXP: Documents and SettingsStart MenuProgramsStartup 如果登錄用戶名為:administrator,則該資料夾為: Documents and SettingsAdministratorStart MenuProgramsStartup |

| 對於WinNT: WinntProfilesStart MenuProgramsStartup 如果登錄用戶名為:administrator,則該資料夾為: Documents and SettingsAdministratorStart MenuProgramsStartup |

5、蠕蟲還會向它指定的自聞組傳送帶病毒的郵件。

技術特徵

1.如果執行的病毒是以字母q、u、p、i開頭的檔案名稱,病毒將彈出對話框“Microsoft Internet Update Pack", 無論選擇那個按鈕,病毒都將安裝自己。

2.複製病毒體到%SystemRoot%中,檔案名稱隨機。

3.在%SystemRoot%中生成兩個檔案Germs0.dbv和Swen1.dat,用來存放病毒搜尋到的Email地址和Mail伺服器列表

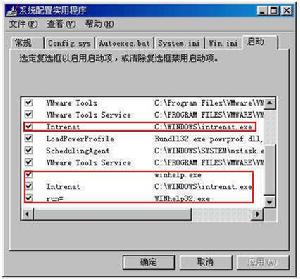

斯文病毒

斯文病毒4.在HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun中載入啟動項

5.修改.exe/.reg/.scr/.com/.bat/.pif檔案的關聯

6.將HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem中的"DisableRegistryTools" = "0"修改為"DisableRegistryTools" = "1"用來禁用regedit。

7.病毒會周期性的出現一個提示框,假裝是MAPI32 Exception出錯,並要求用戶輸入“用戶名”“口令”“POP3”“SMTP”等信息。

8.當執行某一程式時可能會出現以下系統提示,表示系統出錯,實則為禁止某些系統程式的正常運行, 這其實是病毒發出的欺騙信息,並不是真正的系統程式出錯。

9.病毒會有一個鏈節計數病毒運行的次數。

解決方案

該病毒使用病毒名、註冊表中啟動項的鍵值都會使用隨機的,所以手工清除會有一定的困難,建議各位網路用戶採用以下方法對病毒進行清除。

方法一:請使用2003年9月19日以後病毒庫版本的金山毒霸查殺該蠕蟲病毒,然後使用“註冊表修復工具”修復病毒所改動的檔案關聯。

方法二:使用專殺工具,可以完全處理該蠕蟲病毒,包括回恢病毒把修改的註冊表項。

方法三:首先,下載一個專殺工具(地址請見上面),然後重啟,當出現那個執行檔(如:adks.exe)找不到而需要重新定位時,把專殺工具改成該名(即adks.exe),跟住把路徑定位到專殺工具存放的地方,確定--執行,此時病毒運行的同時防毒軟體也運行,相者便會抵消。現在就可以運行REGEDIE把相關病毒運行相關註冊表項刪除。

相關報導

惡性蠕蟲Worm.Swen爆發 全球百萬台電腦中招

2003年9月18日晚,瑞星公司通過全球反病毒監測網截獲了一個傳播速度極快的惡性蠕蟲病毒“斯文(Worm.Swen)”。

該病毒會象“求職信”一樣在網路中大面積泛濫,它將自己偽裝成微軟的升級郵件來誘惑用戶點擊,當用戶運行該病毒時還會顯示安裝進度條,具有非常大的迷惑性。

該病毒的另外一個獨特之處是,它會實時自動統計已被感染電腦的數量,截至到19日上午11:30全球被感染電腦台數已達123萬台,瑞星反病毒工程師判斷,該病毒正以每秒20台電腦的感染速度瘋狂傳播。

該病毒運行時會將自己偽裝成一封微軟升級郵件,然後搜尋所有有效的郵件地址向外瘋狂傳送病毒郵件。該病毒郵件的標題為:"Returned Response"(譯文:反饋信息),附屬檔案是病毒本身。

斯文病毒

斯文病毒當病毒運行時會提示:“This will install Microsoft Security Update Do you wish to continue?”(譯文:將安裝微軟安全補丁,你希望繼續嗎?),如果用戶選擇“是”,則會出現一個安裝進度條,當安裝後還會提示已經安裝成功,讓用戶以為是真正的補丁程式,其實這時候病毒已經運行。

病毒運行後會將自己拷貝到系統目錄,然後將隱藏於記憶體之中伺機進行感染,並且關聯後綴為:BAT、COM、EXE、PIF、REG等類型的的檔案,當用戶運行這類檔案時,病毒便會顯示一個出錯框,其實這時病毒已經開始搜尋硬碟中的有效郵件地址了。

此外,病毒還會通過mIRC軟體進行傳播,幹掉幾十家反病毒軟體與防火牆,使用戶電腦的安全防護失效。最近發現的“藍盒子(Worm.Lehs)”、“V寶貝(Win32.Worm.BabyV)”病毒和今天的“斯文(Worm.Swen)”,都是將自己偽裝成微軟公司的補丁程式來進行傳播的,據反病毒專家分析,在衝擊波病毒以後,出現了許多以打補丁為內容的郵件病毒,請廣大用戶提高辯別能力,最好使用專業的防毒軟體來預防這些病毒。

相關下載

瑞星“斯文(Worm.Swen)”病毒專殺工具 http://it.rising.com.cn/service/technology/RS_swen.htm

金山毒霸斯文病毒專殺工具 http://www.duba.net/download/3/94.shtml

瑞星註冊表修復工具 http://it.rising.com.cn/service/technology/RegClean_download.htm。

常見計算機病毒

| 隨著電腦的普及,幾乎所有的電腦用戶都已知道“計算機病毒”這一名詞。對於大多數計算機用戶來說,談到“計算機病毒”似乎覺得它深不可測,無法琢磨。那么比較常見的病毒有哪些呢? |