中國黑客病毒

中國黑客病毒簡介

該病毒是一個蠕蟲病毒。不會感染執行檔。

病毒在被激活的過程中會把病毒體自身複製到 windows 的系統目錄中。

中國黑客病毒

中國黑客病毒在windows 9x 系統中複製自身到 windows\system\runouce.exe

在windows 2000和 windows NT系統中複製自身到winnt\system32\runouce.exe。然後運行該程式。並且在註冊表中加入成自啟動。使病毒體每次開機時都被激活。

在Windows 9x系統上該病毒利用了CIH病毒相同的手法切換到零環,使自己進到系統級。然後複製78個位元組到kernel32.dll的地址空間中。(在windows 98 與windows 95的系統中的偏移地址是 bff70400處。 然後通過CreateKernelThread函式建立一個核心執行緒。 該執行緒的入口地址就是bff70400。這個核心執行緒調用了WaitForSingleObject函式使自身進入等待狀態,來等待父進程的結束信號。如果父進程被結束,則該核心執行緒立即被喚醒。核心執行緒馬上調用了WinExec函式,來重新啟動病毒進程。

這樣,在防毒軟體殺掉記憶體中的病毒進程後。病毒馬上又被激活。這樣造成殺不掉記憶體中的病毒。

在windows 2000作業系統上在explorer中注入執行緒。在explorer中的執行緒用來保護病毒進程。 如果病毒進程結束,則explorer中的病毒執行緒重新啟動病毒進程。

通過以上的方法來起到在記憶體中保護病毒進程的作用。

傳播途徑

這個病毒通過郵件傳染,具備自啟動功能,在Outlook中只要被點中就自動啟動。病毒把自身拷到Windows//system 32的目錄下,命名為Runouce.exe,同時啟動這個檔案。啟動後的病毒建立兩個執行緒,除了普通執行緒之外,還有一個核心執行緒。這個核心執行緒跟蹤監控自己的普通執行緒,一旦普通執行緒被查殺,就會立刻重新啟動再建一個普通執行緒,因此普通防毒軟體無法徹底查殺。

同時,這個病毒十分有效地利用區域網路進行傳播。一旦它進入區域網路中的某台機器,就會立刻在“網上鄰居”中搜尋已分享檔案夾。只要搜尋到某個可寫已分享檔案夾,就會生成以被感染機器名開頭的.eml檔案,因此最後導致區域網路的所有機器都成為病毒郵件的“傳送基地”。

發作現象

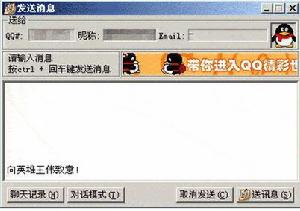

在用戶系統中若裝有oicq聊天軟體。則病毒進程每5個小時發作一次。發作時啟動一個發作執行緒。這個發作執行緒會搜尋名字為“傳送訊息”的視窗,若正在用oicq 傳送訊息時。病毒先會在傳送視窗中輸入12個回車換行符,然後病毒在以下的幾句話放到傳送訊息的視窗中。

| 世界需要和平! |

| 反對邪教,崇尚科學! |

| 打倒賓拉登! |

| 向英雄王偉致意! |

| 反對霸權主義! |

| 社會主義好! |

當用戶點擊傳送按鈕時就會被傳送出去。 輸入的12個回車換行符作用是使病毒加入的文字信息超出視窗的可見區域。用來防止用戶看到被加入文字內容。

病毒特徵

“中國黑客”病毒於2002年6月6日被瑞星首次捕獲,它有以下特徵:

中國黑客病毒

中國黑客病毒1. 此病毒可以在Windows 95, Windows 98, Windows NT, Windows 2000, Windows XP, Windows Me等作業系統中運行。

2. 病毒採用兩套不同技術來分別感染9X系列和NT系列系統的記憶體。在9X系列作業系統下,病毒是利用CIH病毒的技術直接進入系統的核心級,擁有作業系統的所有許可權,可以為所欲為。在NT系列作業系統下,病毒將自身執行緒駐留在瀏覽器體內來運行自身,每當用戶瀏覽檔案時病毒便可取得控制權。病毒駐留記憶體後,感染力會比一般病毒大得多。

3. 此病毒記憶體駐留方面首次採用多執行緒守護的技術來保護自己。病毒進入記憶體後會產生兩個執行緒,一個核心執行緒,一個用戶執行緒,當用戶執行緒被殺掉時,核心執行緒便會立刻產生一個新的用戶執行緒,導致一般防毒軟體無法完全將此病毒從記憶體中清除。

4. 此病毒會利用郵件系統進行傳播。病毒自身內置有SMTP引擎,主動查找用戶的OUTLOOK地址薄,向外大量傳送帶毒郵件。病毒還利用IFRAM郵件漏洞,只要用戶預病郵件病毒便可自動運行。

病毒郵件的內容為:(註:username是被感染機器的計算機名)

寄件人: @hotmail.com 或者[email protected]標題: Hi, i am

附屬檔案: P.exe

以下是中國黑客病毒傳送病毒郵件的郵件模板

HELO btamail.net.cn --#BOUNDARY# |

5. 病毒具有極強的區域網路傳播特性。病毒在所有網路鄰居的已分享檔案夾中寫入.eml(註:username是被感染機器的計算機名)的檔案,用戶不小心點擊的話,也同樣會使病毒運行,嚴重時可阻塞網路。

6. 病毒運行時會在WINDOWS安裝目錄的%system%目錄(如果是9X系統則為:system目錄,如果是NT系統則為system32目錄)下生成一個病毒檔案。生成的病毒檔案是:runouce.exe(系統自帶的檔案是:runonce.exe),此檔案的屬性是:系統、唯讀、隱藏,目的是防止用戶發現。

7. 病毒會修改註冊表達到自啟動的目的。此病毒會在註冊表項:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run中建立一個Runonce的鍵值,內容為:C:\Winnt\System32\Runouce.exe。(此路徑隨系統不同而有所變化)

解決方法

手動清除方法

1 病毒會生成以下信息的病毒郵件:

寄件人:@yahoo.com 或者 [email protected]標題: is coming!

附屬檔案: PP.exe

如果用戶發現有此信息的郵件,則最好刪除,值得注意的是,請不要預覽此郵件,以防病毒自動運行。

2 在有網頁檔案的目錄下查找,如果存在有Readme.eml的檔案,則極可能是病毒,可將此病毒郵件直接刪除。

3 在WINDOWS安裝目錄下查找隱藏檔案runouce.exe,如果查找,則可證明有病毒存在,請直接將此檔案刪除。

4 查看註冊表的HKEY_LOCAL_MACHINE\ SoftWare\Microsoft\Windows\CurrentVersion\Run\e項中是否有“runonce”的鍵值,如果有,看此鍵值的內容是否有與“runouce.exe”相關的內容(例如此鍵值的內容為:C:\Winnt\System32\Runouce.exe),如果有此內容,則將“runouce.exe”鍵值刪除即可。

獨創“三執行緒”結構

"中國黑客"病毒在經過金山反病毒應急處理中心的技術人員深入分析後,得出了一個病毒編寫史上的新亮點:“中國黑客”發現了全球首創的“三執行緒”結構,整個病毒採用彙編語言開發,用了非常多的反跟蹤技巧,若真為國人開發,這無疑體現了國內的病毒編寫水平已經和國際接軌,更為“可貴”的是還帶有自己的創新!

它採用了“2 + 1”的三執行緒結構:病毒體兩個執行緒加上外部一個執行緒,充分顯示病毒作者對系統深入了解的程

中國黑客病毒專殺

中國黑客病毒專殺執行緒1:病毒運行後,啟動的主執行緒會將自己複製到系統目錄下命名為runouce.exe,並且開始搜尋本地驅動器和網路驅動器,準備對其它檔案(*.exe、*.scr)和系統進行感染。同時還通過尋找用戶郵件地址薄來向外發病毒郵件。

執行緒2:為了保證病毒在下次系統啟動時能運行,病毒還會創建一個註冊表監視的執行緒,不斷監視註冊表中的HLM\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run,如果一被修改,立即重新寫入病毒項,保證自己的控制權,這又是全球第一次採用監視註冊表是否被修改的病毒!

外部執行緒:(分為兩種情況)

a.在Win9x系統下,病毒學習CIH病毒進入核心層,將自身的部分代碼複製到另外一個正在運行的程式內部,通過創建核心執行緒的方式,遠程啟動監視執行緒運行,監視自己的進程是否存在,如果不存在則將系統目錄下的runouce.exe再次載入。保證自己的不斷取得對系統的控制權。

b.在WinNT系統下,與Win9x系統略有不同,病毒是利用系統的FindWindows函式尋找一個可被注入執行緒的運行程式(一般會找到Explorer.exe程式),之後病毒將這個進程打開並分配了一塊記憶體,將自己的監視執行緒代碼複製到該進程中,並在遠程啟動監視執行緒,監視病毒的進程是否存在,如果不存在則將系統目錄下的runouce.exe再次載入。因此,用戶在Win2000等系統下,用戶雖然能用任務管理器看到並中止病毒進程,但馬上新的病毒進程又會載入,使得清除很困難!

病毒變種介紹——中國黑客II

不好的“預言”終於實現了,“中國黑客”病毒新變種“中國黑客II”病毒,經過改裝,挾帶“新型武器”重返用戶網路,欲再掀波瀾。

病毒類型:蠕蟲病毒

發作時間:隨機

傳播方式:網路/檔案

感染對象:網路/檔案

警惕程度:★★★★★

“中國黑客II”病毒於2002年7月31日被瑞星首次捕獲,它相當於是 “中國黑客”病毒的一個增強版,在“中國黑客”病毒體內預留的編程接口在“中國黑客II”病毒中已有部分實現。

此病毒除了具有“中國黑客”病毒的全部特徵以外,還具有以下新特徵:

1. 此病毒進行郵件傳播時,支持更多的郵件地址列表。它不僅支持OUTLOOK的地址薄格式(.wab),還支持.adc, .doc, .xls等其它格式。

2. 此病毒生成的病毒郵件也有一些不同。

中國黑客II病毒

中國黑客II病毒病毒郵件內容是:

寄件人:@yahoo.com 或者 [email protected]標題: is coming!

附屬檔案: PP.exe

3. 具有感染系統執行檔的功能。此病毒已經不再是一個單純的蠕蟲病毒,而有了系統病毒的特性,病毒駐留記憶體後便可以感染所有後綴為:.exe,.scr的檔案,造成病毒在計算機中大量繁殖。

4. 此病毒在記憶體駐留技術上,採用“互斥量”技術,不重複感染記憶體。

5. 此病毒還可以感染後綴為.htm,.html的腳本類型檔案。此病毒綜合了尼姆達病毒的一些傳染方式,會生成一個Readme.eml信件檔案,此郵件是一個具有自啟動的含有病毒體的郵件,而且此病毒也會象尼姆達(Nimda)病毒那樣,感染腳本類型的檔案,在此類型的檔案後面加上一個調用Readme.eml檔案的腳本代碼,用戶一旦瀏覽被感染的腳本檔案,病毒便可自動運行。

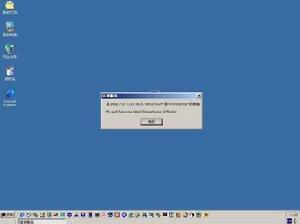

6. 此病毒還可以利用區域網路發作。當用戶在NT系列作業系統的區域網路環境中時,病毒會在螢幕上彈出一個信息框,內容為:“My god! Some one killed ChineseHacker-2 Moniter ”(天哪!竟然有人幹掉了中國黑客-2的監控),擾亂用戶正常使用計算機。

7. 此病毒在代碼體內仍然留有編程接口。病毒在代碼首部留有一個空函式的調用,這證明此病毒還有進一步的升級計畫。

作者相關報導

瑞星截獲“中國黑客”病毒 智慧型化特徵疑為國人所為

2002年6月6日下午2點,金山毒霸2008全球計算機病毒監測網截獲一個傳染能力極強的惡性郵件病毒,根據郵件內容暫命名為“中國黑客”!

據金山毒霸2008公司的反病毒工程師介紹,該病毒的編寫者技術十分高明,病毒的“功能”設定也非常巧妙,它通過種種方法使得這個病毒不光傳染能力極強、傳播速度極快,而且能繞過防毒軟體的層層關卡進入電腦記憶體,更厲害的是,普通防毒軟體即使發現這個病毒,也無法“幹掉它”,而本次對該病毒的攔截,是通過金山毒霸2008防毒軟體2002增強版的“記憶體監控”功能實現的!

中國黑客病毒

中國黑客病毒該病毒通過郵件傳染,具備自啟動功能,在Outlook中只要預覽郵件就會自動啟動,並進入作業系統的核心區域,然後開始發作!“中國黑客”病毒具有極強的“反防毒軟體”能力!除了生成負責“搞破壞”的程式之外,它還能同時生成另外一個輔助程式,實時跟蹤並監控這個“破壞”程式的活動!一旦“破壞”程式被防毒軟體查殺,輔助程式就會重新啟動、再建一個“破壞”程式!因此,普通防毒軟體無法徹底查殺!

同時,這個病毒十分有效地利用區域網路進行傳播!一旦它進入區域網路中的某台機器,就會立刻在“網上鄰居”中搜尋已分享檔案夾!只要搜尋到某個可寫已分享檔案夾,就會生成以被感染機器名開頭的.eml檔案,因此最後導致區域網路的所有電腦都成為病毒郵件的“傳送基地”!

根據郵件本身的中文信息,金山毒霸2008反病毒小組初步判定,這是繼“中文版求職信”之後的又一個國內病毒編寫者製造的“高級”病毒,足以和“尼姆達”、“紅色代碼”這些舶來品相“媲美”;通過對病毒的分析表明,如果不嚴加防範,極有可能出現威力更強的病毒變種!防禦“中國黑客”病毒網站:http://www.heixueit.com/

相關下載

“中國黑客”病毒專殺工具 http://zhuansha.duba.net/17.shtml

金山“中國黑客”病毒專殺工具v2002.6.7.2 http://coolersky.com/download/security/dissertation/kingsoft/2005/0509/259.html

常見計算機病毒

| 隨著電腦的普及,幾乎所有的電腦用戶都已知道“計算機病毒”這一名詞。對於大多數計算機用戶來說,談到“計算機病毒”似乎覺得它深不可測,無法琢磨。那么比較常見的病毒有哪些呢? |