簡介

“惡鷹”一般是郵件主題為“HI”,郵件附屬檔案為.exe類型檔案。電腦一旦中毒,網路中會大量充斥病毒傳送的郵件,占用頻寬,從而可能造成網路擁堵或癱瘓。用戶不要隨便

惡鷹病毒

惡鷹病毒開啟來路不明的電子郵件;要養成資料備份的習慣;發現帶有上述特徵的電子郵件不要打開。

Worm.BBeagle(“惡鷹”)蠕蟲病毒在網際網路上開始以每天感染上萬台電腦的速度迅速傳播。該病毒主要通過郵件傳播,因此在接收郵件時一定要警惕,對於主題為“HI”、內容有“Test=)”字元、附屬檔案為“.exe”的郵件不要輕易打開。據介紹,該病毒主要通過郵件傳播,病毒所攜帶的附屬檔案大小一

惡鷹病毒

惡鷹病毒另外,該病毒會自動搜尋特定擴展名的檔案,如郵件地址簿、文本檔案、網頁類型檔案等,從中分析並提取郵件地址,此後通過自帶的傳送引擎自動對外傳送病毒郵件。

該病毒還會在用戶機器上建立一個後門,使病毒作者可以在被感染的電腦上執行他傳來的任意程式。

傳播方法

該病毒將檢測系統時間,當前時間為2004年1月28號之後時病毒將失去傳播性。

病毒運行後將在註冊表HKCU\SOFTWARE\Windows98中的frun和uid里記錄信息。FRUN(為病毒駐留標記)uid(病毒對當前系統的標識)。

病毒將自己複製到%system%目錄下。檔案名稱為:bbeagle.exe 並在註冊表HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run 中加入自己的鍵值d3dupdate.exe

病毒將建立幾個執行緒分別執行病毒功能:

惡鷹病毒--hi郵件

惡鷹病毒--hi郵件病毒執行緒1: 病毒如果在當前系統是第一次運行不會進行郵件傳播,病毒將直接進入一個 Sleep 1秒的死循環動作,否則:病毒將進行郵件傳播。 病毒搜尋所有硬碟,並嘗試在以下擴展名檔案中搜尋email地址並向這些地址傳送帶毒郵件。

病毒搜尋email地址的檔案:.wab .txt .htm .html

郵件標題為:Hi

郵件正文為: Test=) "隨機英文字元" -- Test, yep.

郵件附屬檔案: 名字為:"隨機字母.exe"的病毒檔案。

病毒執行緒2: 駐留記憶體並監聽6777連線埠,當有聯接時,病毒將把當前系統的ip地址和6777連線埠號傳送給對方並根據傳來的數據判別是否下載一個檔案到%windows%目錄下。(檔案名稱為:bsupld.exe) 並以-upd為命令行啟動該檔案。病毒在這裡還有一段根據網路傳來的數據進行判斷自毀的操作。很可能該功能為病毒作者預留的手動升級模組或是用來執行任意檔案的後門。

病毒執行緒3:以10分鐘為周期做以下兩個動作:

1.自毀:測試當前系統時間是否超過2004年1月28號。如果是的話病毒將放出一個a.bat的腳本並執行。病毒進程將退出。(a.bat是用來對病毒檔案進行刪除的)

2. 嘗試聯接以下網址:並把當前系統的標識(病毒生成的)和連線埠號6777傳上去。

| http://www.elrasshop.de/1.php | http://www.it-msc.de/1.php |

| http://www.getyourfree.net/1.php | http://www.dmdesign.de/1.php |

| http://64.176.228.13/1.php | http://www.leonzernitsky.com/1.php |

| http://216.98.136.248/1.php | http://216.98.134.247/1.php |

| http://www.cdromca.com/1.php | http://www.kunst-in-templin.de/1.php |

| http://vipweb.ru/1.php | http://antol-co.ru/1.php |

| http://www.bags-dostavka.mags.ru/1.php | http://www.5x12.ru/1.php |

| http://bose-audio.net/1.php | http://www.sttngdata.de/1.php |

| http://wh9.tu-dresden.de/1.php | http://www.micronuke.net/1.php |

| http://www.stadthagen.org/1.php | http://www.beasty-cars.de/1.php |

| http://www.polohexe.de/1.php | http://www.bino88.de/1.php |

| http://www.grefrathpaenz.de/1.php | http://www.bhamidy.de/1.php |

……

解決方案

1.將防毒軟體進行緊急升級。

2.使用專殺工具。

3.使用線上防毒和下載版。

4.打電話求救。

如果遇到關於該病毒的其它問題,用戶可以隨時撥打瑞星反病毒急救電話:010-82678800來尋求反病毒專家的幫助!

病毒及變種爆發回顧

2004年月28日前,名為“惡鷹”的惡性病毒將開始發作,它會大量“蠶食”計算機資源,同時傳送大量病毒郵件,造成網路堵塞。在網際網路上迅速以每天感染上萬台電腦的速度傳播;

自從2004年1月19日惡鷹病毒爆發以來,7月惡鷹病毒已經出現二十多個變種。此前就有人猜測說,之所以惡鷹病毒出現如此多的變種,是因為它的原始碼已經在病毒編寫者聚會的地下社區公布;

2004年8月11日,金山毒霸反病毒實驗室應急處理中心率先在國內截獲“惡鷹”最新變種,命名為“惡鷹變種AL”。跟據反病毒監測網的數據表示,該病毒在美國已經大面積爆發,危險度為中級;

2004年11月18日,從好友、合作夥伴處發來的主題為“Re: Thank you!”的郵件可能是惡鷹的變種av病毒。它最大的特點是偽造發件人,躲過電子信箱對垃圾郵件的過濾。惡鷹病毒變種已超過20多種;

2005年1月26日開始,惡鷹病毒三變種二天時間之內藉助網際網路大肆傳播,截至28日已造成眾多用戶染毒。瘋狂在用戶系統中查找郵件地址,並傳送帶毒郵件至搜尋的郵件地址中。

病毒變種介紹——惡鷹變種K

變種K—“惡鷹變種K(Worm.BBeagle.k)”,該病毒的特性如下:

一、病毒評估:

1.病毒危險等級:★★★☆

2.病毒類型:蠕蟲病毒

3.病毒傳播途徑:網路/郵件

4.病毒依賴系統:WINDOWS NT/2000/XP

二、病毒特性:

1.該病毒將檢測系統時間,當前時間大於2005年4月25號之後時病毒會刪除自己在註冊表里加的啟動項。並退出

2.病毒運行時會將自己複製到%system%目錄下,檔案名稱為:winsys.exe,

3.病毒會在註冊表HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run中加入自己的鍵值ssate.exe。

4.病毒會建立幾個執行緒分別執行病毒的破壞功能:

三、病毒破壞:

1.傳送大量病毒郵件(執行緒1)。

病毒會搜尋所有硬碟,並嘗試在以下擴展名檔案中搜尋email地址並向這些地址傳送帶毒郵件。病毒搜尋email地址的檔案擴展名:

| wab | txt | msg | htm | xml | dbx | mdx | eml | nch | mmf | ods | cfg | asp | php | pl | adb | tbb | sht | uin | cgi |

病毒郵件的內容包括以下字元串。

| E-mail account security warning,Notify about using the e-mail account,Warning about your e-mail account |

| Important notify about your e-mail account,Email account utilization warning |

| Notify about your e-mail account utilization,E-mail account disabling warning |

| Some of our clients complained about the spam (negative e-mail content) |

| outgoing from your e-mail account. Probably, you have been infected by,a proxy-relay trojan server. |

| In order to keep your computer safe,..follow the instructions |

| For more information see the attached file,Further details can be obtained from attached file, |

| Advanced details can be found in attached file,For details see the attach,For details see the attached file |

| For further details see the attach..Please, read the attach for further details |

| Pay attention on attached file. |

2.傳送大量的病毒郵件(執行緒1)。

病毒運行時將會從以下擴展名:.xls,.jpg,.avi,.wma,.mp4,.mp3,.wav,.wab,.mht,.adb,.tbb,.uin .rtf.,dbx,.eml,.mmf,.nch,.mbx,.asp,.pl,.sht,.php.的檔案中搜尋有效的email地址(病毒將避開.edu結尾的email地址),並向這些地址傳送病毒郵件。

3.感染目錄(執行緒1)。

當病毒發現搜尋的目錄名中包含字串“shar”時會把自己的複本複製過去檔案名稱為以下之一:

| Microsoft Office 2003 Crack, Working!.exe |

| Microsoft Office XP working Crack, Keygen.exe |

| Microsoft Windows XP, WinXP Crack, working Keygen.exe |

| Porno Screensaver.scr.Porno, sex, oral, anal cool, awesome!!.exe |

| Porno pics arhive, xxx.exe |

| Serials.txt.exe |

| Windown Longhorn Beta Leak.exe |

| Windows Sourcecode update.doc.exe |

| XXX hardcore images.exe |

| Opera 8 New!.exe.WinAmp 5 Pro Keygen Crack Update.exe |

| WinAmp 6 New!.exe |

| Matrix 3 Revolution English Subtitles.exe |

| Adobe Photoshop 9 full.exe |

| Ahead Nero 7.exe |

| ACDSee 9.exe |

4.監聽連線埠(執行緒2)。

病毒運行時會駐留記憶體並監聽2745連線埠,當有聯接時,根據傳來的數據判別是否下載一個檔案到%windows%目錄下啟動,從特定網站下載檔案,自毀等操作。

5.結束進程。

病毒會結束有以下名稱的記憶體進程:

| ATUPDATER.EXE | AVWUPD32.EXE | AVPUPD.EXE | LUALL.EXE | DRWEBUPW.EXE |

| ICSSUPPNT.EXE | ICSUPP95.EXE | UPDATE.EXE | NUPGRADE.EXE | ATUPDATER.EXE |

| AUPDATE.EXE | AUTODOWN.EXE | AVXQUAR.EXE | CFIAUDIT.EXE | MCUPDATE.EXE |

| AUTOTRACE.EXE | AUTOUPDATE.EXE | OUTPOST.EXE | AVLTMAIN.EXE | NUPGRADE.EXE |

6.聯接網站。

病毒會嘗試聯接以下網址,並把一些信息,如連線埠號2745傳上去。

| http:/***/www.gfotxt.net/scr.php |

| http:/***/www.maiklibis.de/scr.php |

| http:/***/postertog.de/scr.php |

病毒變種介紹——惡鷹變種Q

該病毒進行PE檔案感染,以加強傳播能力,由於該病毒在感染時用自身的加密變形引擎。具有很強的隱蔽性。

一、病毒評估

惡鷹病毒

惡鷹病毒1.病毒中文名:惡鷹變種Q

2.病毒英文名:Worm.Bbeagle.q

3.病毒大小:26,557位元組

4.病毒類型:蠕蟲病毒

5.病毒危險等級:★★★★

6.病毒傳播途徑:網路,檔案感染

7.病毒依賴系統:Windows 9X/NT/2000/XP

二、病毒的破壞

病毒建立兩個服務執行緒分別監聽81和2556連線埠,給系統留後門,並駐留記憶體不斷對磁碟進行遍歷,進行郵件傳播,檔案感染,大大降低系統性能。

三、病毒報告

UPX壓縮,VC++6.0編寫,蠕蟲。一旦執行,病毒將自我複製到系統資料夾.

檔案名稱為:direct.exe及direct.exeopen

它將創建下列註冊表鍵值來使自己隨Windows系統自啟動:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

" direct.exe "="%SYSDIR%\ direct.exe"

病毒將刪除一些註冊表鍵值:

| HKEY_CURRENT_USER \SOFTWARE\Microsoft\Windows\CurrentVersion\Run |

| HKEY_LOCAL_MACHINE \SOFTWARE\Microsoft\Windows\CurrentVersion\Run |

| My AV | Zone Labs Client Ex | 9XhtProtect, Antivirus | Special Firewall Service | serviceTiny AV |

| ICQNet | HtProtect | NetDy | ICQ Net |

監視:

病毒建立一個執行緒,對系統進行監控。殺死進程名和體內“黑名單”中相符的進程。

以下是病毒體內的進程“黑名單”

| cmgrdian.exe | CMON016.EXE | CPF9X206.EXE | CPFNT206.EXE |

| CWNB181.EXE | CWNTDWMO.EXE | FP-WIN_TRIAL.EXE | FSAV.EXE |

| ICLOAD95.EXE | ICLOADNT.EXE | HACKTRACERSETUP.EXE | KAVLITE40ENG.EXE |

| AUPDATE.EXE | HWPE.EXE | ………… |

郵件,PE檔案傳播:

病毒遍歷系統磁碟,當發現擴展名為

| .wab | .txt | .msg | .htm | .shtm | .stm | .xml | .dbx | .mbx | .mdx |

| .eml | .nch | .mmf | .ods | .cfg | .asp | .php | .pl | .wsh | .adb |

| .tbb | .sht | .xls | .oft | .uin | .cgi | .mht | .dhtm | .jsp |

時病毒將打開該檔案並嘗試從中提取email地址並向該地址傳送帶毒郵件。

當擴擴展名為:.exe的病毒將嘗試對其進行檔案感染。

在遍歷過程中,當目錄名存在“shar”字串時,病毒將自己複製到該目錄下,檔案名稱為:

| Microsoft Office 2003 Crack, Working!.exe |

| Microsoft Windows XP, WinXP Crack, working Keygen.exe |

| Microsoft Office XP working Crack, Keygen.exe |

| Porno, sex, oral, anal cool, awesome!!.exe |

| Porno Screensaver.scr, Serials.txt.exe |

| Porno pics arhive, xxx.exe |

| Windows Sourcecode update.doc.exe |

| Ahead Nero 7.exe |

| Windown Longhorn Beta Leak.exe |

| Opera 8 New!.exe |

| XXX hardcore images.exe |

| WinAmp 6 New!.exe |

| WinAmp 5 Pro Keygen Crack Update.exe |

| Adobe Photoshop 9 full.exe |

| Matrix 3 Revolution English Subtitles.exe |

| ………… |

郵件特徵:

包含以下字串:

| RE: Text message | Re: Document | Incoming message |

| Re: Incoming Message | RE: Protected message | Forum notify |

| Site changes | Encrypted document | Re: Hi,E-mail warning |

| Notify about your e-mail account utilization. | ||

| Notify from e-mail technical support |

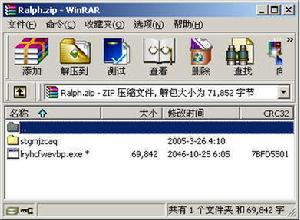

附屬檔案為一個:加了密的zip檔案(病毒)

郵件還將附上zip檔案的密碼(一個病毒生成的bmp圖)

後門執行緒:

病毒監聽81連線埠接,向聯接上來的客戶端發送腳本。

病毒監聽:

監聽2556連線埠接受一些客戶端傳來的特定命令。

註:病毒將在2005年12月31日以後失去傳播能力,病毒將自我刪除。

病毒變種介紹——惡鷹變種AO

此變種病毒使用32位彙編編寫, 傳播力很強,瑞星全球反病毒監測網監測到的由該病毒傳送的病毒郵件數有大幅增加。病毒會搜尋硬碟中的有效郵件地址,然後利用自己的SMTP郵件傳送引擎,向外傳送大量帶毒郵件,會嚴重消耗網路資源,造成網路阻塞。

一、病毒評估

惡鷹病毒

惡鷹病毒1.病毒中文名:惡鷹變種AO

2.病毒英文名:Worm.BBeagle.ao

3.病毒類型:蠕蟲病毒

4.病毒危險等級:★★★★

5.病毒傳播途徑:網路/郵件

6.病毒依賴系統:WINDOWS9X/NT/2000/XP

二、病毒破壞

1.傳送大量病毒郵件

大量散發病毒郵件,傳染速度極快,造成網路阻塞。

2. 給系統開設後門

監聽TCP 連線埠 1080,給系統開設後門。

三、技術分析

一旦執行,病毒將執行以下操作:

1. 病毒將創建多個互斥量:

| MuXxXxTENYKSDesignedAsTheFollowerOfSkynet-D |

| 'D'r'o'p'p'e'd'S'k'y'N'e't' |

| _-oOaxX|-+S+-+k+-+y+-+N+-+e+-+t+-|XxKOo-_ |

| [SkyNet.cz]SystemsMutex |

| AdmSkynetJklS003 |

| ____--->>>>U<<<<--____ |

| _-oO]xX|-S-k-y-N-e-t-|Xx[Oo-_ |

這些互斥量是其前一些版本創建的,病毒利用此來禁止其它變種的運行

2. 病毒將刪除鍵:

| HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run |

| HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run |

下的如下鍵值:

| "My AV" | "Zone Labs Client Ex" | "9XHtProtect" | "Antivirus" | "Special Firewall Service" |

| "service" | "EasyAV" | "Jammer2nd" | "HtProtect" | "PandaAVEngine" |

| "Tiny AV" | "KasperskyAVEng" | "FirewallSvr" | "NetDy" | "Norton Antivirus AV" |

| "ICQNet" | "SkynetsRevenge" | "SysMonXP" | "MsInfo" |

使以上軟體不能正常運行。

3. 病毒釋放如下檔案:

%SYSDIR%\sysxp.exe --病毒本身

%SYSDIR%\sysxp.exeopen --病毒尾部附加隨機數據

4. 病毒向註冊表添加如下鍵值,來實現開機自啟動:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

"key" = "%SYSDIR%\sysxp.exe"

5. 病毒將試圖複製到帶有字元串:"shar"的目錄下,檔案名稱可能為:

| Microsoft Office 2003 Crack, Working!.exe | Porno Screensaver.scr |

| Microsoft Windows XP, WinXP Crack, working Keygen.exe | Serials.txt.exe |

| Microsoft Office XP working Crack, Keygen.exe | KAV 5.0 |

| Porno, sex, oral, anal cool, awesome!!.exe | Kaspersky Antivirus 5.0 |

| Windows Sourcecode update.doc.exe | Porno pics arhive, xxx.exe |

| Windown Longhorn Beta Leak.exe | Ahead Nero 7.exe |

| XXX hardcore images.exe | Opera 8 New!.exe |

| WinAmp 5 Pro Keygen Crack Update.exe | WinAmp 6 New!.exe |

| Matrix 3 Revolution English Subtitles.exe | Adobe Photoshop 9 full.exe |

| ACDSee 9.exe |

6. 病毒將從如下擴展名的檔案中搜尋EMAIL地址:

| .wab | .txt | .msg | .htm | .shtm | .stm | .xml | .dbx | .mbx | .eml | .nch | .mdx | .uin | .mht | .jsp |

| .mmf | .ods | .cfg | .asp | .php | .pl | .wsh | .adb | .tbb | .sht | .xls | .oft | .cgi | .dhtm |

7.病毒將使用自己的 SMTP 引擎來傳送EMAIL到上面搜到的EMAIL地址,EMAIL特徵如下:傳送郵件地址:

主題可能為:

| Re: Msg reply | Re: Hello | Re: Yahoo! | Re: Thank you! | Re: Thanks :) |

| RE: Text message | Re: Document | Incoming message | Re: Incoming Message | Changes |

| RE: Incoming Msg | Notification | Update | RE: Message Notify |

附屬檔案名擴展名可能為:

| .exe | .scr | .com | .cpl | .zip |

8.判斷如果日期大於為2006年5月5日,病毒將退出並刪除註冊表自啟動鍵值。

9.終止多種防毒軟體的進程。

10.試圖從預定的網站下載PHP檔案。

11.監聽TCP連線埠1080,給系統開設後門。

其他病毒變種簡要介紹

該家族的病毒無一例外地利用電子郵件瘋狂的傳送帶毒郵件。而且包含一個後門程式,監聽指定的TCP連線埠,等待黑客的連結。大量的病毒垃圾郵件造成郵件服務負重過大,使其極不穩定,甚至造成癱瘓,嚴重影響工作。病毒在系統中留下的後門,更加大了系統的隱患,降低了系統的完全性。如果別有用心的人通過病毒留下的後門安裝用於盜竊密碼的木馬的話,將會對網路用戶造成的經濟上的損失。

惡鷹變種B(Worm.Bbeagle)

惡鷹病毒

惡鷹病毒該病毒的不同之處是自殺日期定於 2004年2月25日。採用計算器Windows的錄音機的圖示,即黃色的小喇叭。

惡鷹變種C( Worm.BBeagle.c)

該病毒的自殺日期定於 2004年3月14日。採用綠色的Excel文檔圖示,名稱為“readme.exe”,除此之外,病毒還在這個版本中進行了大刀闊斧地改進,改進如下:

1.改進了駐留系統的方式。事實上,前兩個版本的病毒在向外發信時,可以被所有的防火牆攔截下來。謹慎的用戶可以察覺,並向反病毒公司反映。從這個版本起,病毒直接殺入系統進程中。這樣,開闢後門、傳送郵件和其他網路連線以系統程式的名譽進行。防火牆有時也抓住。但是,用戶一看,發信程式是系統的,也大都將信將疑地放行了!

2.病毒主動攻擊,終止幾十種流行反病毒軟體。

3. 擴大搜尋範圍,加快傳播速度。病毒運行時會搜尋下列後綴的檔案:

| wab | txt | htm | html | dbx | mdx | eml | nch | mmf | ods | cfg | asp | php | pl | adb | sht |

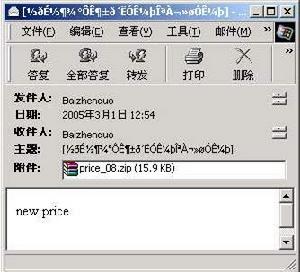

4. 將發信人偽裝成:postmaster@ 、root@,將郵件標題偽裝成:“New Price-list”、 “Proclivity to servitude”、“You are dismissed”等字樣。

惡鷹變種D(Worm.BBeagle.C)

該病毒基本類似“惡鷹變種C”,只是將自殺日期改成:2004年3月14日

惡鷹變種E(Worm.BBeagle.E)

基本類似惡鷹變種D病毒,將自殺日期變為:2004年3月25日,另外,病毒會將郵件正文偽裝成下列字眼:“Everything inside the attach”、“Look it through”。

惡鷹變種F(Worm.BBeagle.f)

該病毒的自殺日期也是 2004年3月25日,但是,從這個版本開始,病毒採用了新的迷惑手段。

1. 採用Windows XP 標準資料夾圖示。

搜尋具有“shar”字眼的資料夾,把自身拷貝17份過去,分別以最流行的應用程式命名。如:“Microsoft Office 2003 Crack, Working!.exe ”、“WinAmp 6 New!.exe” 、“Adobe Photoshop 9 full.exe”、“ACDSee 9.exe”,由於病毒看上去是個資料夾,幾乎人見人“點”。在學校、公司等共享資源的區域網路內傳播非常迅速。

2. 放棄把病毒exe檔案作為附屬檔案的老套做法,不辭辛苦地改造病毒附屬檔案為壓縮檔案,還煞有介事的加上密碼。在郵件正文給出來,“password for archive”、“archive password:”、“password:”,密碼隨機。事實上,如果病毒不加密碼,能力強的反病毒軟體通過查殺“未知郵件”的方式查殺病毒。即使用戶不升級,病毒的變種照樣被查殺;有經驗的用戶看到附屬檔案是exe、scr、pif檔案,頓時會提高警惕性。病毒作者可能意識到了這兩點,乾脆把附屬檔案加密,反而不像病毒了,以此躲過滅門之災。

3. 病毒體內保留了若干份郵件正文的模版。根據郵件地址中包含的伺服器名稱,發出的信件很正式,很不像帶毒郵件。

如下所示:

Dear user, the management of 163.com mailing system wants to let you know that,Our antivirus software has detected a large ammount of viruses outgoing from your email account, you may use our free anti-virus tool to clean up your computer software. Kind regards, |

後來的變種

前面的變種寫的很成功,病毒作者狂出新變種,但後來的:Worm.BBeagle.g 、Worm.BBeagle.h 、Worm.BBeagle.i、Worm.BBeagle.j、Worm.BBeagle.k、Worm.BBeagle.l基本上類似Worm.BBeagle.f ,自殺日期也是 2004年3月25日。

相關報導

“惡鷹”病毒迅速泛濫 一天感染上萬台電腦

2003年1月19日,瑞星全球反病毒監測網在國內率先截獲一個惡性蠕蟲病毒,並命名為“惡鷹”。該病毒通過郵件傳播,郵件主題為“HI”,郵件附屬檔案為.exe類型檔案。瑞星反病毒工程師分析,惡鷹病毒會大量消耗被感染計算機的資源,同時大量傳送病毒郵件,造成網路阻塞。

據瑞星技術服務部門監測,2003年1月19日該病毒已經在國內感染了上萬台電腦,並正在迅速傳播中。

惡鷹病毒專殺

惡鷹病毒專殺瑞星反病毒工程師提醒廣大用戶,在接收電子郵件的過程中,應提高警惕,不要輕易打開陌生郵件的附屬檔案。並隨時關注瑞星網站的升級訊息。

通過進一步分析得知,該病毒主要通過郵件傳播,病毒所攜帶的附屬檔案大小一般在16K左右,郵件正文為隨機內容。該病毒並不會像衝擊波病毒那樣自動執行,而需要用戶點擊該郵件附屬檔案才會執行。病毒將一個名為“bbeagle.exe”的病毒檔案拷貝到系統目錄下,並在註冊表中寫入一個鍵值,使得用戶在每次開機後病毒就會自動運行。此外,該病毒還會連線特定網站以記錄被感染的用戶數量。

在該病毒傳播前,首先會搜尋特定擴展名的檔案,如郵件地址簿檔案,文本檔案,網頁類型檔案等,從中分析提取郵件地址找到傳播途徑,此後通過自帶的傳送引擎自動對外傳送病毒郵件。

該病毒還會在用戶機器上建立一個後門,在6777連線埠上監聽,使病毒作者可以在你機上執行他傳來的任意程式。

此外,該病毒在發作時間上受到了一些限制,病毒發作前首先會檢測用戶計算機的系統時間,如果系統時間現實為2004年1月28日以前運行,則該病毒就會發作並感染,2004年1月28日以後不再啟動,但是如果在2004年1月28日以前一直運行的話,它是不會自動退出的。

該病毒感染windows98/Me/2000/XP/2003系統。由於此病毒在感染時短時間內會大量傳送帶毒郵件,會對網路頻寬造成一定的影響。同時該病毒還會搜尋用戶的硬碟檔案,會嚴重消耗系統系統資源,使得計算機運行速度變慢。

3個BBeagle變種病毒撲向IE 無須打開附屬檔案也可傳播BBeagle病毒於2004年3月對網際網路實施了新一輪的閃電戰,它利用了一個已經公布5個月之久的漏洞,無須引誘用戶打開附屬檔案檔案就能夠感染系統。

安全專家稱,最新BBeagle變種的不同之處在於,它能夠在不使用附屬檔案檔案的情況下感染沒有安裝補丁軟體的系統。如果沒有安裝修正IE中對象數據遠程執行缺陷的補丁軟體的計算機收到攜帶有該病毒的電子郵件,僅僅打開或瀏覽該電子郵件的Outlook和Outlook Express用戶就可能中招兒。

iDefense公司惡意代碼調研主管敦哈姆表示,最新一輪的BBeagle攻擊波顯示,BBeagle病毒的作者已經改變了傳播病毒的方法,開始利用IE中的自動執行功能。

與BBeagle.q一樣,BBeagle.r、BBeagle.s和BBeagle.t也能夠癱瘓許多反病毒軟體和防火牆軟體,這已經成為黑客試圖擊穿計算機防禦系統的常用方法。它們還能夠打開打開的一些連線埠,使系統能夠被二次感染,黑客能夠在被感染的系統上運行其它惡意代碼。

相關下載

瑞星惡鷹病毒專殺工具 http://it.rising.com.cn/service/technology/RavBBeagle_Download.htm

金山惡鷹病毒專殺工具 http://zhuansha.duba.net/104.shtml

常見計算機病毒

| 隨著電腦的普及,幾乎所有的電腦用戶都已知道“計算機病毒”這一名詞。對於大多數計算機用戶來說,談到“計算機病毒”似乎覺得它深不可測,無法琢磨。那么比較常見的病毒有哪些呢? |