概念原理

防火牆技術

防火牆技術 防火牆技術

防火牆技術種類

防火牆技術

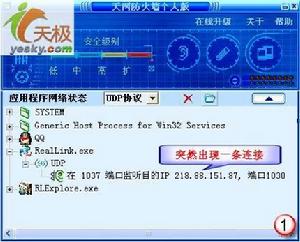

防火牆技術1 、網路級防火牆:一般是基於源地址和目的地址、套用、協定以及每個IP包的連線埠來作出通過與否的判斷。一個路由器便是一個“傳統”的網路級防火牆,大多數的路由器都能通過檢查這些信息來決定是否將所收到的包轉發,但它不能判斷出一個IP包來自何方,去向何處。防火牆檢查每一條規則直至發現包中的信息與某規則相符。如果沒有一條規則能符合,防火牆就會使用默認規則,一般情況下,默認規則就是要求防火牆丟棄該包。其次,通過定義基於TCP或UDP數據包的連線埠號,防火牆能夠判斷是否允許建立特定的連線,如Telnet、FTP連線。

2 、套用級網關:套用級網關能夠檢查進出的數據包,通過網關複製傳遞數據,防止在受信任伺服器和客戶機與不受信任的主機間直接建立聯繫。套用級網關能夠理解套用層上的協定,能夠做複雜一些的訪問控制,並做精細的註冊和稽核。它針對特別的網路套用服務協定即數據過濾協定,並且能夠對數據包分析並形成相關的報告。套用網關對某些易於登錄和控制所有輸出輸入的通信的環境給予嚴格的控制,以防有價值的程式和數據被竊取。 在實際工作中,套用網關一般由專用工作站系統來完成。但每一種協定需要相應的代理軟體,使用時工作量大,效率不如網路級防火牆。 套用級網關有較好的訪問控制,是目前最安全的防火牆技術,但實現困難,而且有的套用級網關缺乏“透明度”。在實際使用中,用戶在受信任的網路上通過防火牆訪問Internet時,經常會發現存在延遲並且必須進行多次登錄(Login)才能訪問Internet或Intranet。

3 、電路級網關:電路級網關用來監控受信任的客戶或伺服器與不受信任的主機間的TCP握手信息,這樣來決定該會話(Session)是否合法,電路級網關是在OSI模型中會話層上來過濾數據包,這樣比包過濾防火牆要高二層。電路級網關還提供一個重要的安全功能:代理伺服器(Proxy Server)。代理伺服器是設定在Internet防火牆網關的專用套用級代碼。這種代理服務準許網管員允許或拒絕特定的套用程式或一個套用的特定功能。包過濾技術和套用網關是通過特定的邏輯判斷來決定是否允許特定的數據包通過,一旦判斷條件滿足,防火牆內部網路的結構和運行狀態便“暴露”在外來用戶面前,這就引入了代理服務的概念,即防火牆內外計算機系統套用層的“連結”由兩個終止於代理服務的“連結”來實現,這就成功地實現了防火牆內外計算機系統的隔離。同時,代理服務還可用於實施較強的數據流監控、過濾、記錄和報告等功能。代理服務技術主要通過專用計算機硬體(如工作站)來承擔。

防火牆技術

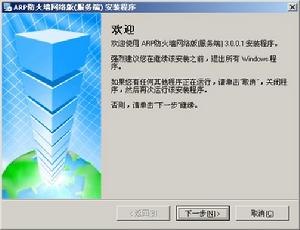

防火牆技術使用防火牆

防火牆技術

防火牆技術在具體套用防火牆技術時,還要考慮到兩個方面:

1、防火牆是不能防病毒的,儘管有不少的防火牆產品聲稱其具有這個功能。 2、防火牆技術的另外一個弱點在於數據在防火牆之間的更新是一個難題,如果延遲太大將無法支持實時服務請求。並且,防火牆採用濾波技術,濾波通常使網路的性能降低50%以上,如果為了改善網路性能而購置高速路由器,又會大大提高經濟預算。

總之,防火牆是企業網安全問題的流行方案,即把公共數據和服務置於防火牆外,使其對防火牆內部資源的訪問受到限制。作為一種網路安全技術,防火牆具有簡單實用的特點,並且透明度高,可以在不修改原有網路套用系統的情況下達到一定的安全要求。

功能

防火牆技術

防火牆技術2、防火牆可以強化網路安全策略:通過以防火牆為中心的安全方案配置,能將所有安全軟體(如口令、加密、身份認證、審計等)配置在防火牆上。與將網路安全問題分散到各個主機上相比,防火牆的集中安全管理更經濟。例如在網路訪問時,一次一密口令系統和其它的身份認證系統完全可以不必分散在各個主機上,而集中在防火牆一身上。

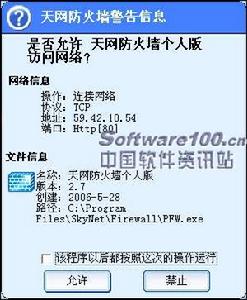

3、對網路存取和訪問進行監控審計:如果所有的訪問都經過防火牆,那么,防火牆就能記錄下這些訪問並作出日誌記錄,同時也能提供網路使用情況的統計數據。當發生可疑動作時,防火牆能進行適當的報警,並提供網路是否受到監測和攻擊的詳細信息。另外,收集一個網路的使用和誤用情況也是非常重要的。首先的理由是可以清楚防火牆是否能夠抵擋攻擊者的探測和攻擊,並且清楚防火牆的控制是否充足。而網路使用統計對網路需求分析和威脅分析等而言也是非常重要的。

防火牆技術

防火牆技術意義特徵

防火牆技術

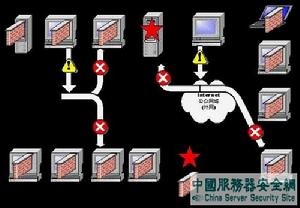

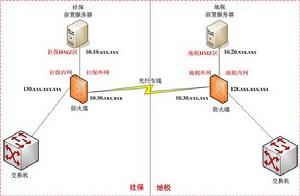

防火牆技術我們通常所說的網路防火牆是借鑑了古代真正用於防火的防火牆的喻義,它指的是隔離在本地網路與外界網路之間的一道防禦系統。防火可以使企業內部區域網路(LAN)網路與Internet之間或者與其他外部網路互相隔離、限制網路互訪用來保護內部網路。典型的防火牆具有以下三個方面的基本特性:(一)內部網路和外部網路之間的所有網路數據流都必須經過防火牆。這是防火牆所處網路位置特性,同時也是一個前提。因為只有當防火牆是內、外部網路之間通信的唯一通道,才可以全面、有效地保護企業網部網路不受侵害。根據美國國家安全局制定的《信息保障技術框架》 ,防火牆適用於用戶網路系統的邊界,屬於用戶網路邊界的安全保護設備。所謂網路邊界即是採用不同安全策略的兩個網路連線處,比如用戶網路和網際網路之間連線、和其它業務往來單位的網路連線、用戶內部網路不同部門之間的連線等。防火牆的目的就是在網路連線之間建立一個安全控制點,通過允許、拒絕或重新定向經過防火牆的數據流,實現對進、出內部網路的服務和訪問的審計和控制。

防火牆技術

防火牆技術典型的防火牆體系網路結構一端連線企事業單位內部的區域網路,而另一端則連線著網際網路。所有的內、外部網路之間的通信都要經過防火牆。(二)只有符合安全策略的數據流才能通過防火牆防火牆最基本的功能是確保網路流量的合法性,並在此前提下將網路的流量快速的從一條鏈路轉發到另外的鏈路上去。從最早的防火牆模型開始談起,原始的防火牆是一台“雙穴主機”,即具備兩個網路接口,同時擁有兩個網路層地址。防火牆將網路上的流量通過相應的網路接口接收上來,按照OSI協定棧的七層結構順序上傳,在適當的協定層進行訪問規則和安全審查,然後將符合通過條件的報文從相應的網路接口送出,而對於那些不符合通過條件的報文則予以阻斷。因此,從這個角度上來說,防火牆是一個類似於橋接或路由器的、多連線埠的(網路接口>=2)轉發設備,它跨接於多個分離的物理網段之間,並在報文轉發過程之中完成對報文的審查工作。

(三)防火牆自身應具有非常強的抗攻擊免疫力:這是防火牆之所以能擔當企業內部網路安全防護重任的先決條件。防火牆處於網路邊緣,它就像一個邊界衛士一樣,每時每刻都要面對黑客的入侵,這樣就要求防火牆自身要具有非常強的抗擊入侵本領。它之所以具有這么強的本領防火牆作業系統本身是關鍵,只有自身具有完整信任關係的作業系統才可以談論系統的安全性。其次就是防火牆自身具有非常低的服務功能,除了專門的防火牆嵌入系統外,再沒有其它應用程式在防火牆上運行。當然這些安全性也只能說是相對的。目前國內的防火牆幾乎被國外的品牌占據了一半的市場,國外品牌的優勢主要是在技術和知名度上比國內產品高。而國內防火牆廠商對國內用戶了解更加透徹,價格上也更具有優勢。防火牆產品中,國外主流廠商為思科(Cisco)、CheckPoint、NetScreen等,國內主流廠商為東軟、天融信、聯想、方正等,它們都提供不同級別的防火牆產品。

防火牆技術

防火牆技術防火牆的硬體體系結構曾經歷過通用CPU架構、ASIC架構和網路處理器架構,他們各自的特點分別如下:通用CPU架構:通用CPU架構最常見的是基於Intel X86架構的防火牆,在百兆防火牆中Intel X86架構的硬體以其高靈活性和擴展性一直受到防火牆廠商的青睞;由於採用了PCI匯流排接口,Intel X86架構的硬體雖然理論上能達到2Gbps的吞吐量甚至更高,但是在實際套用中,尤其是在小包情況下,遠遠達不到標稱性能,通用CPU的處理能力也很有限。國內安全設備主要採用的就是基於X86的通用CPU架構。ASIC架構:ASIC(Application Specific Integrated Circuit,專用積體電路)技術是國外高端網路設備幾年前廣泛採用的技術。由於採用了硬體轉發模式、多匯流排技術、數據層面與控制層面分離等技術, ASIC架構防火牆解決了頻寬容量和性能不足的問題,穩定性也得到了很好的保證。

ASIC技術的性能優勢主要體現在網路層轉發上,而對於需要強大計算能力的套用層數據的處理則不占優勢,而且面對頻繁變異的套用安全問題,其靈活性和擴展性也難以滿足要求。由於該技術有較高的技術和資金門檻,主要是國內外知名廠商在採用,國外主要代表廠商是Netscreen,國內主要代表廠商為天融信。網路處理器架構:由於網路處理器所使用的微碼編寫有一定技術難度,難以實現產品的最優性能,因此網路處理器架構的防火牆產品難以占有大量的市場份額。隨著網路處理器的主要供應商Intel、 Broadcom、IBM等相繼出售其網路處理器業務,目前該技術在網路安全產品中的套用已經走到了盡頭。

參考文獻

《計算機通信網》 王曉軍 毛京麗 編著

http://www.jswl.cn/course/A1013/wljczs/index0504.htm

計算機通信網

| 了解計算機通信網和計算機通信網的發展史。 |