服務介紹

該服務對進入客戶IDC的數據流量進行實時監控,及時發現包括DOS攻擊在內的異常流量。在不影響正常業務的前提下,清洗掉異常流量。有效滿足客戶對IDC運作連續性的要求。同時該服務通過時間通告、分析報表等服務內容提升客戶網路流量的可見性和安全狀況的清晰性。

產品的定位

主要面對IDC的中大型客戶,尤其是對網際網路有高度依賴性的商業客戶和那些不能承擔由於DDoS攻擊所造成巨額營業損失的客戶是本產品的主要目標客戶,這類客戶主要有金融機構、遊戲服務提供商、電子商務和內容提供商。

系統構成

抗DDoS攻擊流量清洗系統由攻擊檢測、攻擊緩解和監控管理三大部分構成。

攻擊檢測系統檢測網路流量中隱藏的非法攻擊流量,發現攻擊後及時通知並激活防護設備進行流量的清洗;攻擊緩解系統通過專業的流量淨化產品,將可疑流量從原始網路路徑中重定向到淨化產品上進行惡意流量的識別和剝離,還原出的合法流量回注到原網路中轉發給目標系統,其它合法流量的轉發路徑不受影響;監控管理系統對流量清洗系統的設備進行集中管理配置、展現實時流量、告警事件、狀態信息監控、及時輸出流量分析報告和攻擊防護報告等報表。

部署方案

通過在IDC出口通過旁掛的方式部署探測設備及防護設備,通過路由方式引導客戶流量清洗,實現DDos防護功能。

產品的功能

· 實時/按需的流量清洗功能 當攻擊發生時,可實時啟動流量清洗服務,也可根據SLA中所簽訂的要求,在客戶通知發生攻擊後的規定時間內啟動流量清洗服務。

·針對多種套用類型的流量清洗功能能夠針對UDP,ICMP,HTTP,TCP等傳統套用和SIP,DNS等新型套用均能進行準確的流量清洗;支持SYN Flood、ICMP Flood、UDP Flood、DNS Query Flood和(M)Stream Flood等各類DOS攻擊的防護。

·動態調整防DDOS攻擊策略針對網路安全管理的情況,結合種類用戶的需要,動態調整防DDOS攻擊策略的配置,達到最佳的防攻擊模式。

·客戶訂製報表定期向用戶提供服務報表,對攻擊過程進行記錄和分析,使用戶了解自身設備受到防護的過程和結果。

產品的業務模式

·自動清洗模式----流量檢測設備實時監測客戶業務流量,當攻擊流量達到或超過客戶業務的安全基線時,流量檢測設備將攻擊告警信息通告給清洗設備,同時開啟清洗過濾流程。

·手動清洗模式----當客戶發現業務異常或中斷時,主動與IDC的運維支撐人員聯繫,IDC運維人員對攻擊行為進行診斷分析,斷定該故障的確是由DDoS攻擊引起,然後與客戶確認後在限定時間內開啟防護流程。

解決方案

本文介紹了H3C寬頻流量清洗解決方案技術的套用背景,描述了寬頻流量清洗解決方案的業務實現流程以及關鍵技術,並對其在實際組網環境的套用作了簡要的介紹

縮略語清單:

| 縮略語 | 英文全名 | 中文解釋 |

| DDoS | Distributed Deny of Service | 分散式拒絕服務攻擊 |

| AFC | Abnormaly Flow Cleaner | 異常流量清洗設備 |

| AFD | Abnormaly Flow Detector | 異常流量檢測設備 |

技術背景

1.1 網路安全面臨的挑戰隨著網路技術和網路經濟的發展,網路對企業和個人的重要程度在不斷增加。與此同時,網路中存在的安全漏洞卻也正在相應的增加,網路安全問題所造成的影響也越來越大。另一方面,網路黑金產業鏈也逐步形成。網路攻擊的威脅越來越受經濟利益驅使,朝著規模化、智慧型化和產業化發展。黑客攻擊由原來的個人行為,逐漸轉化為追求經濟和政治利益的集體行為。有著嚴密組織的網路犯罪行為開始出現,給被攻擊企業造成很大的損失,同時造成了惡劣的社會影響。越來越嚴重的城域網網路安全威脅,不僅影響了被攻擊城域網接入大客戶的業務質量,而且也直接影響著城域網自身的可用性。

近年來我國發生的大量安全事件和一系列安全威脅統計數據正以血淋淋的事實說明我國對城域網安全建設的重要性:

l 2007年年底某省針對網咖的DDoS攻擊敲詐勒索案件,導致網咖損失巨大。

l 2007年6月完美時空公司遭受DDoS攻擊損失數百萬元。

l 2007年5月某某遊戲公司在北京、上海、石家莊IDC託管的多台伺服器遭到DDoS攻擊長達1月,經濟損失達上百萬元。

l 2006年~07年眾多著名威客網路遭遇DDoS攻擊,損失巨大

l 2006年12月,針對亞洲最大的IDC機房DDoS攻擊導致該IDC間歇性癱瘓

l 目前中國“黑色產業鏈”的年產值已超過2億元,造成的損失則超過76億元

1.2 流量清洗是運營商的新機會

對DDoS攻擊流量的清洗是目前最適合運營商來開展的業務。我們可以從兩個角度來分析對DDoS流量清洗最適合運營商來開展業務的原因。

從城域網中接入的大客戶的角度來看。在面臨越來越嚴重的DDoS攻擊的情況下,企業對DDoS攻擊防禦的需求越來越迫切。然而DDoS攻擊自身的複雜性導致企業難以獨立完成對DDoS攻擊的防禦。目前企業往往只能被動的採用伺服器資源和頻寬資源擴容的方式來保證自己的正常業務的資源能夠得到滿足。但隨著DDoS攻擊的規模越來越大,這種資源預留的作用越來越小。而運營商由於自身特點卻是很好地DDoS攻擊防禦點。運營商自身具有充足的頻寬資源,可以防止DDoS攻擊流量不會將用戶正常流量淹沒,從而失去流量清洗的效果。另外,由於運營商同時面對城域網的眾多用戶提供服務,可以保證清洗設備的利用率,有效節約清洗成本,

從運營商的角度來看通過對城域網中大量的DDoS流量的過濾,可以有效減小城域網自身的負載,為城域網所承載的高價值業務提供有效的質量保障。可以在減小對城域網擴容壓力的同時保證高價值客戶的網路業務質量,從而保持現有高價值客戶的忠誠度,並且吸引新的高價值客戶的接入。

綜上所述,在城域網側為企業客戶開展流量清洗業務實現對DDoS攻擊的防禦,可以同時滿足運營商和大客戶的雙重需要,已經成為目前運營商的必然需求。

2 寬頻流量清洗解決方案介紹

方案總體介紹

流量清洗方案原理邏輯示意圖

流量清洗方案原理邏輯示意圖寬頻流量清洗解決方案提供的服務包括:網路業務流量監控和分析、安全基線制定、安全事件通告、異常流量過濾、安全事件處理報告等。“寬頻流量清洗解決方案”的實施,減輕了來自於DDoS攻擊流量對城域網造成的壓力,提升頻寬利用的有效性;保護企業網路免受來自網際網路的攻擊,提高網路性能,實現其核心業務的永續,保障其核心競爭力。

寬頻流量清洗解決方案主要分為三個步驟。第一步,利用專用的檢測設備對用戶業務流量進行分析監控。第二步,當用戶遭受到DDoS攻擊時,檢測設備上報給專用的業務管理平台生成清洗任務,將用戶流量牽引到流量清洗中心。第三步,流量清洗中心對牽引過來的用戶流量進行清洗,並將清洗後的用戶合法流量回注到城域網。同時上報清洗日誌到業務管理平台生成報表。其原理圖如下:

解決方案涉及的關鍵技術包括對DDoS攻擊的檢測防禦,對被攻擊用戶的流量的牽引和清洗後的流量回注。其具體技術請見下面的描述。

流量檢測防禦技術

H3C流量清洗寬頻流量清洗解決方案,流量檢測和防禦功能由旁掛在城域網的專用探測和防禦設備實現。

H3C DDoS探測設備通過對城域網用戶業務流量進行逐包的分析和統計,完成用戶流量模型的自學習,並自動形成用戶流量模型基線。基於該基線探測設備可以對用戶的業務流量進行實時監測。當發現用戶流量異常後,探測設備向專用的業務管理平台上報攻擊事件。

H3C DDoS防禦設備通過靜態漏洞攻擊特徵檢查、動態規則過濾、異常流量限速和H3C 獨創的“基於用戶行為的單向防禦”技術,可以實現多層次安全防護,精確檢測並阻斷各種網路層和套用層的DoS/DDoS攻擊和未知惡意流量。支持豐富的攻擊防禦功能,如,SYN Flood,UDP Flood,ICMP Flood、ACK Flood、RST Flood、DNS Query Flood、HTTP Get Flood等常見攻擊的防禦。

流量牽引技術

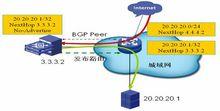

為了在用戶的業務遭受DDoS攻擊時,將用戶的流量動態的牽引到流量清洗中心來進行清洗。H3C流量清洗中心利用IBGP或者EBGP協定,首先和城域網中用戶流量路徑上的多個核心設備(直連或者非直連均可)建立BGP Peer。攻擊發生時,流量清洗中心通過BGP協定會向核心路由器發布BGP更新路由通告,更新核心路由器上的路由表項,將流經所有核心設備上的被攻擊伺服器的流量動態的牽引到流量清洗中心進行清洗。同時流量清洗中心發布的BGP路由添加no-advertise屬性,確保清洗中心發布的路由不會被擴散到城域網,同時在H3C流量清洗中心上通過路由策略不接收核心路由器發布的路由更新。從而嚴格控制對城域網造成的影響。

下圖所示:

流量牽引示意圖

流量牽引示意圖流量回注技術

H3C流量清洗系統支持豐富的網路協定和多種物理接口來實現將清洗後的流量重新注入到城域網。可以提供策略路由、MPLS VPN、二層透傳、雙鏈路等多種方式進行用戶流量的回注。下面以前三種方式為例詳細介紹具體方案。

策略路由方式

通過在旁掛路由器上配置策略路由,將流量清洗中心回注的流量指向受保護設備相對應的下一跳,從而繞過旁掛設備的正常轉發,實現該用戶的流量回注。為了簡化策略路由的部署,可以將城域網的用戶分組,僅為為每組用戶配置一條策略路由指向該組用戶所對應的下一跳設備。這樣既可實現針對該組用戶的流量回注。而且在初期實施完成後不需要在修改城域網設備的配置。方案的可維護性和可操作性得到了很大的增加。其組網如下圖所示:

採用策略路由技術實現流量回注

採用策略路由技術實現流量回注l 採用策略路由方式進行流量回注的優點是:

部署簡單,對城域網影響的設備點較少;

一次部署後續無需改動;

l 採用策略路由方式進行流量回注的局限是:

直接影響城域網核心設備;

MPLS VPN方式

利用流量清洗系統做PE與城域網匯聚設備建立MPLS VPN 隧道,清洗後的流量進入VPN內進行轉發,從而繞過旁掛設備的正常轉發,實現該用戶的流量回注。其組網如下圖所示:

採用MPLS VPN技術實現流量回注

採用MPLS VPN技術實現流量回注l 採用MPLS VPN方式進行流量回注的優點是:

部署完成之後,後續用戶業務開展工作量很小;

對網路拓撲的修改主要是城域網邊緣,對核心層拓撲的衝擊很小;

l 採用MPLS VPN方式進行流量回注的局限是:

依賴城域網設備支持MPLS VPN功能;

需要在全網部署清洗VPN,對城域網改動範圍大;

二層透傳方式

流量清洗中心旁掛在城域網匯聚設備或者IDC核心或者匯聚設備上,旁掛設備作為受保護伺服器的網關,此時利用二層透傳的方式來回注用戶的流量。這種透傳方式為特定組網環境下的回注方法。將流量清洗系統、城域網設備、受保護伺服器置於相同VLAN中,通過在流量清洗系統上做三層轉發,城域網設備上做二層透傳,從而繞過旁掛設備的正常轉發,實現該用戶的流量回注。其組網如下圖所示:

採用二層透傳方式實現流量回注

採用二層透傳方式實現流量回注l 採用二層透傳方式進行流量回注的優點是:

方案部署簡單,對城域網的影響很小。

l 採用二層透傳方式進行流量回注的局限是:

比較合適旁掛設備為交換機的情況

豐富的業務報表

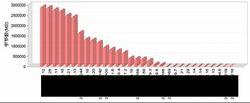

寬頻流量清洗方案作為一種安全服務,增強最終用戶的安全感受,讓用戶能夠及時直觀的了解受保護業務的實時狀況、攻擊狀況和清洗狀況是一件非常重要的事。H3C利用專用的業務管理平台——SecCenter實現了城域網中的統一的設備、業務管理,並可以為用戶提供專用的業務狀況、攻擊狀況和清洗狀況報表輸出。在對受保護伺服器進行異常流量監控和異常流量清洗的過程中,H3C流量清洗系統的清洗模組和探測模組定時向SecCenter傳送多種流量日誌、攻擊清洗日誌。專用的業務管理平台SecCenter對安全模組上報的這些安全日誌進行匯總、歸納和分析,輸出多張用戶業務、攻擊清洗狀況報表。可以很方便的給最終用戶提供多維度的寬頻流量清洗業務狀況報表和提供安全事件處理報告,從而讓最終用戶實時直觀的了解當前的業務狀況和歷時狀況回溯。部分報表舉例如下:

攻擊TOP N統計表

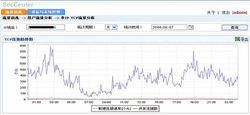

攻擊TOP N統計表 業務流量趨勢圖

業務流量趨勢圖 連線數趨勢圖

連線數趨勢圖典型部署模式1

在城域網核心旁掛部署清洗模組。在靠近匯聚設備或者用戶側接入設備部署探測設備。這種組網模式,清洗模組對城域網覆蓋面廣,有利於支撐城域網內新增用戶業務的開展。探測設備在靠近用戶側的匯聚或接入設備旁掛,通過分光或者鏡像的方式將流量複製到探測設備進行逐包的監控,及時準確的發現用戶的異常流量狀況。同時,利用業務管理平台實現集中式的設備管理,業務管理和專用報表輸出。

典型部署模式1

典型部署模式13.2 典型部署模式2

在城域網核心同時旁掛部署清洗和探測設備。這種組網模式,能夠很好的節約連線埠、光纖資源。清洗和探測模組對城域網覆蓋面廣,有利於支撐城域網內新增用戶業務的開展。同時,利用業務管理平台實現集中式的設備管理,業務管理和專用報表輸出。

典型部署模式2

典型部署模式23.3 典型部署模式3

隨著流量清洗業務的發展。面對高價值用戶的特殊需求,可以將對DDoS探測和防護部署位置合一,實現VIP客戶流量的就地清洗。這種部署模式更加靈活,簡單;同時可以利用業務管理平台實現對這些清洗設備的集中式管理和統一報表輸出。

典型部署模式3

典型部署模式34 方案總結

H3C“寬頻流量清洗解決方案”可以針對城域網中現在常見的DDoS攻擊流量進行過濾,實現對城域網和大客戶網路業務的保護。可以有效的兼顧城域網接入用戶和運營商雙方的利益,為建設安全可用的網路環境貢獻自己的力量。