基本原理

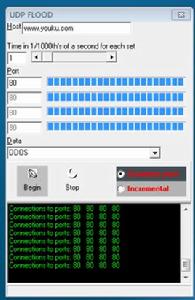

UDPFlood是日漸猖厥的流量型DoS攻擊,原理也很簡單。常見的情況是利用大量UDP小包衝擊DNS伺服器或Radius認證伺服器、流媒體視頻伺服器。100k bps的UDPFlood經常將線路上的骨幹設備例如防火牆打癱,造成整個網段的癱瘓。由於UDP協定是一種無連線的服務,在UDPFLOOD攻擊中,攻擊者可傳送大量偽造源IP位址的小UDP包。但是,由於UDP協定是無連線性的,所以只要開了一個UDP的連線埠提供相關服務的話,那么就可針對相關的服務進行攻擊。

正常套用情況下,UDP包雙向流量會基本相等,而且大小和內容都是隨機的,變化很大。出現UDPFlood的情況下,針對同一目標IP的UDP包在一側大量出現,並且內容和大小都比較固定。

主要防護

UDP協定與TCP協定不同,是無連線狀態的協定,並且UDP套用協定五花八門,差異極大,因此針對UDPFlood的防護非常困難。其防護要根據具體情況對待:

判斷包大小,如果是大包攻擊則使用防止UDP碎片方法:根據攻擊包大小設定包碎片重組大小,通常不小於1500。在極端情況下,可以考慮丟棄所有UDP碎片。

攻擊連線埠為業務連線埠:根據該業務UDP最大包長設定UDP最大包大小以過濾異常流量。

攻擊連線埠為非業務連線埠:一個是丟棄所有UDP包,可能會誤傷正常業務;一個是建立UDP連線規則,要求所有去往該連線埠的UDP包,必須首先與TCP連線埠建立TCP連線。不過這種方法需要很專業的防火牆或其他防護設備支持。

UDP攻擊是一種消耗對方資源,同時也消耗攻擊者本身的資源的攻擊方式,現在已經沒人使用這種過時的東西了。說白了這種攻擊方式僅僅就是拼資源而已,看誰的頻寬大,看誰能堅持到最後,這種攻擊方式沒有技術含量,引用別人的話,不要以為洪水無所不能,攻擊程式在消耗對方資源同時也在消耗攻擊者的資源。