定義

威脅情報旨在為面臨威脅的資產主體(通常為資產所屬企業或機構)提供全面的、準確的、與其相關的、並且能夠執行和決策的知識和信息。

威脅情報分為四種類型:

1. 戰略威脅情報

戰略威脅情報(Strategic Threat Intelligence)提供一個全局視角看待威脅環境和業務問題,它的目的是告知執行董事會和高層人員的決策。戰略威脅情報通常不涉及技術性情報,主要涵蓋諸如網路攻擊活動的財務影響、攻擊趨勢以及可能影響高層商業決策的領域。

2. 運營威脅情報

運營威脅情報(Operational Threat Intelligence)與具體的、即將發生的或預計發生的攻擊有關。它幫助高級安全人員預測何時何地會發生攻擊,並進行針對性的防禦。

3. 戰術威脅情報

戰術威脅情報(Tactical Threat Intelligence)關注於攻擊者的TTP,其與針對特定行業或地理區域範圍的攻擊者使用的特定攻擊向量有關。並且由類似應急回響人員確保面對此類威脅攻擊準備好相應的回響和行動策略。

4. 技術威脅情報

技術威脅情報(Technical Threat Intelligence)主要是失陷標識,可以自動識別和阻斷惡意攻擊行為。

當前,業內更廣泛套用的威脅情報主要還是在技術威脅情報層面。

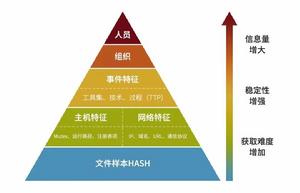

對網路威脅的戰術威脅情報和技術威脅情報的分層展示

對網路威脅的戰術威脅情報和技術威脅情報的分層展示產生

威脅情報的產生和周期主要包含五個步驟:

1. 明確需求和目標

決策者需要明確所需要的威脅情報類型,以及使用威脅情報所期望達到的目標,而在實際中,這一步往往被忽略。

決策者通常可以明確需要保護的資產和業務,評估其遭受破壞和損失時的潛在影響,明確其優先權順序,最終確認所需要的威脅情報類型。

2. 收集

威脅情報收集從來源上包含如下渠道:

•企業內部網路、終端和部署的安全設備產生的日誌數據;

•訂閱的安全廠商、行業組織產生的威脅數據

•新聞網站、部落格、論壇、社交網路

•一些較為封閉的來源,如暗網,地下論壇

3. 分析

分析環節是由人結合相關分析工具和方法提取多種維度數據中涵蓋的信息,並形成準確而有意義的知識,並用於後續步驟的過程。

常用的威脅情報分析方法和模型包括Lockheed Martin的Cyber Kill Chain,鑽石分析法,MITRE ATT&CK。

4. 傳播和分享

當產生威脅情報後,需要將威脅情報按照需要進行傳播和分享。

對於企業內部安全人員,不同類型和內容的威脅情報會共享給如管理層,安全主管,應急回響人員,IT人員等。

對於企業內部採用的安全架構實現和安全防禦設備,威脅情報可以分發並套用到SOC,SIEM,EDR等產品中。

對於乙方的威脅情報服務商通常會採用威脅情報平台(TIP),或者直接以威脅情報數據服務提供,其中通常採用的威脅情報分享格式為STIX和OpenIOC。

5. 評估和反饋

評估和反饋環節是用於確認威脅情報是否滿足原始需求和是否達到目的,否則就需要重新執行步驟1的階段進行調整。

從威脅情報的產生來源可以分為內部威脅情報和外部威脅情報。

內部威脅情報為企業或機構產生的套用於內部信息資產和業務流程保護的威脅情報數據,通常為“自產自銷”的模式。

外部威脅情報通常由合作夥伴,安全供應商等提供的套用於企業自身的威脅情報數據,而企業作為威脅情報的消費者,而不是生產者。外部威脅情報也可以來自於開源威脅情報(OSINT),人力情報(HUMINT)等。

作用和價值

提高應對威脅的效率

威脅情報中的相關性和上下文信息能讓企業安全人員明確哪些威脅數據是與企業信息資產和業務安全息息相關的,威脅的背景,以及可以根據威脅的影響程度選擇回響處理的優先權。

脆弱性管理和風險控制

威脅情報可以幫助企業安全人員明確其企業的線上信息資產和安全狀況,根據企業自身資產的重要程度和影響面,進行相關的漏洞修補和風險管理。

了解威脅環境和用於決策

威脅情報可以幫助企業安全人員了解其所在行業的威脅環境,有哪些攻擊者,攻擊者使用的戰術技術等。威脅情報幫助其了解企業自身正在遭受或未來面臨的威脅,並為高層決策提供建議。

套用場景

以下列舉了威脅情報的一些主要的套用場景:

1) 與企業已有的安全架構、產品、流程相整合,如SIEM、SOC、EDR等。

2) 套用到企業內部的事件應急回響中,如APT攻擊,勒索等。

3) 套用到企業的業務安全中,如賬號風控,防欺詐,信息泄露等。

4) 套用到企業的網路資產管理,脆弱性管理和風險控制中。

主要的威脅情報標準

網路安全威脅信息格式規範

國家標準化管理委員會於2018年10月10日發布了《信息安全技術 網路安全威脅信息格式規範》 ,其主要定義了網路安全威脅信息模型和網路安全威脅信息組件及其格式。

STIX

Structured Threat Information eXpression (STIX),結構化的威脅信息表達,當前為2.0版本,主要定義了威脅對象和關係。

TAXII

Trusted Automated eXchange of Indicator Information (TAXII),定義了一個套用層協定用於威脅指標信息交換。

CybOX

Cyber Observable eXpression (CybOX),網路指示器表達,定義了包括域名、IP、檔案、證書、網路連線等。CybOX後續整合到STIX 2.0中。

MAEC

Malware Attribute Enumeration and Characterization (MAEC),專門用於對惡意代碼屬性的枚舉和特徵。