定義

指行動產生的IP數據包為偽造的源IP位址,以便冒充其他系統或發件人的身份。這是一種駭客的攻擊形式,駭客使用一台計算機上網,而借用另外一台機器的IP位址,從而冒充另外一台機器與伺服器打交道。防火牆可以識別這種ip欺騙。

按照Internet Protocol(IP)網路互聯協定,數據包頭包含來源地和目的地信息。 而IP位址欺騙,就是通過偽造數據包包頭,使顯示的信息源不是實際的來源,就像這個數據包是從另一台計算機上傳送的。

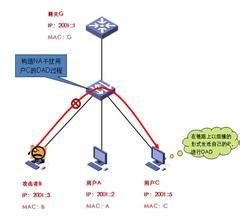

IP位址欺騙攻擊示意圖

IP位址欺騙攻擊示意圖易受攻擊的服務

•以IP位址認證作為用戶身份的服務

•X window system

•遠程服務系列(如遠程訪問服務)

套用方法

在網路安全領域,隱藏自己的一種手段就是IP欺騙——偽造自身的IP位址向目標系統傳送惡意請求,造成目標系統受到攻擊卻無法確認攻擊源,或者取得目標系統的信任以便獲取機密信息。

這兩個目的對應著兩種場景:

場景一,常用於DDoS攻擊(分散式拒絕攻擊),在向目標系統發起的惡意攻擊請求中,隨機生成大批假冒源IP,如果目標防禦較為薄弱,對收到的惡意請求也無法分析攻擊源的真實性,從而達到攻擊者隱藏自身的目的。

這類場景里一種很有意思的特殊情景來自於“反射”式DDoS攻擊,它的特點來自於利用目標系統某種服務的協定缺陷,發起針對目標系統輸入、輸出的不對稱性——向目標發起吞吐量相對較小的某種惡意請求,隨後目標系統因其協定缺陷返回大量的回響,阻塞網路頻寬、占用主機系統資源。這時如果攻擊者的請求使用真實源地址的話,勢必要被巨大的回響所吞沒,傷及自身。這樣,攻擊者採取IP欺騙措施就勢在必行了。

場景二,原本A主機信任B主機,也就是B可以暢通無阻地獲取A的數據資源。而惡意主機C為了能同樣獲取到A的數據,就需要偽裝成B去和A通信。這樣C需要做兩件事:第一、讓B“把嘴堵上”,不再向A吐請求,比如向B主機發起DoS攻擊(拒絕服務攻擊),占用B的連線使其無法正常發出網路包;第二、偽裝成B的IP和A互動。

防禦方法

IP欺騙的防範,一方面需要目標設備採取更強有力的認證措施,不僅僅根據源IP就信任來訪者,更多的需要強口令等認證手段;另一方面採用健壯的互動協定以提高偽裝源IP的門檻。

有些高層協定擁有獨特的防禦方法,比如TCP(傳輸控制協定)通過回復序列號來保證數據包來自於已建立的連線。由於攻擊者通常收不到回覆信息,因此無從得知序列號。不過有些老機器和舊系統的TCP序列號可以被探得。