簡介

這個蠕蟲利用的是一個已知的被用於windows2000,windowsxp,windowsvista,windowsserver2003和windowsserver 2008作業系統的伺服器服務漏洞。Linux和macintosh作業系統不會受到這個病毒的影響。

“conficker”這個名字是一個德語的雙關語,意思是“操作計算機設定的程式”發音就像是英語中的“configure”。“configuration”通常被簡稱為“config”。conficker的命名來源於configuration的前五個字母,同時添加了以ficker為結尾,ficker是一個粗俗的詞,是德語ficken的名詞形式,在德語中的意思就是英語中的“f**ker”。

操作

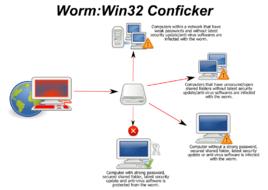

conficker蠕蟲傳播主要通過運行windows系統的伺服器服務的緩衝區漏洞。它使用特定的RPC請求在目標電腦上執行代碼。

當在一台電腦中成功執行,它會禁用一些系統服務,比如windows系統更新,windows安全中心,windowsdefender和windows錯誤報告。然後他會連線一個伺服器,在那裡他會接到進一步傳播的命令,收集個人信息,和下載安裝附加的惡意程式到受害人的計算機中。它還會把自己添加到必然會有的windows活動進程中,像是svchost.exe,explorer.exe和services.exe。

有效負載

conficker變種將會創建一個Http伺服器並打開一個1024到10000之間的隨機連線埠。如果遠程機被利用成功的情況下,受害者將會連線這個http伺服器並下載一個病毒副本。它將會重置系統還原點並下載檔案到目標計算機。

被感染症狀

帳戶鎖定政策被自動復位。

某些微軟Windows服務會自動禁用,如自動更新,後台智慧型傳輸服務(BITS ), WindowsDefender和錯誤報告服務。

域控制器對客戶機請求回應變得緩慢。

系統網路變得異常緩慢。這可以從檢測的網路流量圖和windows任務管理器中看出。

跟防毒軟體,windows系統更新有關的網站無法訪問。

另外它發射暴力密碼破解攻擊管理員密碼以幫助它穿越並擴散到管理員共享。最好是把密碼更換成更好的。

影響

紐約時報報導,直到二零零九年一月二十二日conficker感染了九百萬台計算機

而衛報估計三百五十萬計算機被感染。而防毒軟體廠商F-Secure報告說被conficker感染的計算機達到九百萬到二零零九年一月二十六日,它感染了超過一千五百萬計算機使它成為最近感染最廣泛的病毒。

另一家防毒軟體廠商Panda報告兩百萬台計算機通過Activescan,大約十一點五萬人(百分之六)被感染了這個惡意軟體。

Conficker被報告創造了最大的殭屍網路,因為百分之三十的windows計算機沒有更新微軟二零零八年十月釋放的補丁。國防部報告說很多主要的系統和桌面計算機被感染。謝菲爾德報告說這個蠕蟲已經感染了超過八百萬台計算機,已經遍布行政辦公室、海軍的桌面系統、潛艇、醫院和整個城市。

專家說這是SQL Slammer之後最嚴重的病毒感染。

Conficker.C變種的反彙編代碼中,發現了攻擊全球上百家大網站的設定,並認為黑客很可能會採用向這些網站傳送數據包的DDOS攻擊方式發動網路攻擊。

由於該蠕蟲曾一度讓法國海軍飛機停飛,近日還深度感染了英國議會的網路系統,因而很快受到公眾關注。

“Conficker.C蠕蟲正在它所感染的電腦中進行休眠的死循環,一旦系統時間到2009年4月1日之後,它就會清醒過來,在一系列浮點運算後向上百家預先指定的網站傳送數據包,以Conficker.C在全球多達上千萬台電腦的感染量來判斷,它們所組成的殭屍網路在網際網路世界中威力不亞於核武器,任何一家網站的伺服器在這樣高強度的攻擊壓力下都會迅速癱瘓,而這些攻擊目標很可能是Conficker作者在Alexa流量排名中選取的高排名站點。”

據了解,Conficker蠕蟲在2008年11月首次現身在網際網路中,它利用Windows作業系統MS08-067漏洞將自己植入未打補丁的電腦,並以區域網路、隨身碟等多種方式傳播。一位法國士兵便是在家使用隨身碟中了Conficker,隨後法國海軍區域網路被大面積感染,軍方如臨大敵,不僅切斷所有Web與電郵系統,部分戰機的起飛計畫也被突然叫停。隨後,英國、德國的軍事系統也爆出大面積感染Conficker蠕蟲的訊息,其傳播能力與影響力可見一斑。

詭異的是,在瘋狂感染全球電腦之餘,Conficker蠕蟲的行為卻出奇地“安分守己”。從表面上來看,“它一不為名——不倒計時60秒、不擁堵網路、不彈窗、不穿透還原、不讓眾人皆知;二不圖利——只是隱藏起來而不竊網銀網遊,甚至連攻擊失敗導致用戶電腦系統崩潰或登錄失敗的案例也很少見。”微軟中國公司資深安全研究人員“大牛蛙”(網名)在其個人部落格中如此寫道,“堪稱是全球蠕蟲的‘模範’。”

被感染用戶根據國家分布的情況(數據來源:SRI International)

根據最新截獲的E型變種病毒,病毒可能於5月3日進行大規模爆發,目標可能是部分預先指定的網站。

修復和清除

在兩千零八年十月十五日微軟釋放了一個補丁(MS08-067)用於修復這個漏洞。清除工具可以從微軟,賽門鐵克,卡巴斯基獲得,同時麥咖啡可以清楚地通過特殊掃描。病毒可以通過USB自動播放傳播,通過註冊表關閉USB的自動播放功能是推薦的選擇。微軟釋放了windowsXPsp2和sp3、windows2000sp4、vista的補丁,沒有釋放windowsXPsp1和更早版本系統的補丁,這些系統的服務包支持已經過期。

具體清除方法

科技產業合作打擊Conficker:

二零零九年二月十二日,微軟宣布成立一個科技產業合作,以打擊Conficker的影響。合作組織涉及Microsoft,Afilias, ICANN, Neustar, Verisign, CNNIC, Public Internet Registry,Global Domains International, Inc., M1D Global, AOL, Symantec,F-Secure, ISC, researchers from Georgia Tech, The ShadowserverFoundation, Arbor Networks and Support Intelligence.

微軟正試圖給一年中惡劣影響的蠕蟲病毒犯罪予壓力,提供二十五萬美元的獎金給提供製造Conficker作者信息,讓conficker作者定罪的人。

Conficker是一個罪惡的攻擊,微軟公司的獎金已經被確認。微軟希望幫助當局捕獲這個病毒的責任人。獎金在任何一個國家的法律都有效,因為網路病毒影響全世界的網路。Conficker病毒的信息應該按照國際法的相關細則辦理。

變種

美國計算機應急小組(簡稱“US-CERT”)周一發布警告稱,一個Conficker蠕蟲的新變種“ Conficker B++”開始在網際網路上出現並通過開啟系統後門等方式傳播惡意程式,感染計算機。

該小組表示,這個新型Conficker/Downadup蠕蟲被命名為“Conficker B++”,使用全新的後門途徑,並且增加了“自動更新功能”。

微軟方面也發表言論,指出沒有跡象顯示感染先前Conficker變種的計算機會重複感染此次新型變種。但是早期的Conficker變種已經開始放慢通過漏洞進行傳播的腳步。

微軟在自己的諮詢活動中這樣說,“我們發現,新型變種不再圍繞netapi32.dll做文章。取而代之的是引入一種精細的代碼加殼模式,同時引入URL更新負載系統;這種更新模式只有在被惡意程式成功驗證後執行,然而,對於該蠕蟲的作者來說,給現有的Conficker網路升級到新型變種,顯然不是一件容易的事情。”微軟已於前不久懸賞25萬美元緝拿Conficker蠕蟲的始作俑者。

Conficker蠕蟲在2008年嶄露頭角,通過Windows系統的一個漏洞進行傳播,微軟也在2008年的10月23日發布了該漏洞的補丁。除此之外,Conficker可通過移動存儲進行傳播,如隨身碟,移動硬碟等;在區域網路中,該蠕蟲還會通過猜測用戶名和密碼,以網路共享的方式進行傳播。

不得不說的是,之前的Conficker變種確實是個大忙人,Conficker.A型變種感染了超過470萬個IP位址,它的後者,Conficker.B則更甚,感染了超過670萬個IP位址。二者加起來感染了將近1140萬台計算機終端。

製造者

迄今還沒被發現,美國ABC新聞網近期在廣泛徵求賽門鐵克、美國法務部、全美白領犯罪中心(the National White Collar Crime Center)以及其他幾家著名的科技諮詢機構意見的基礎上,綜合考慮影響範圍、經濟損失、影響力等因素,Conficker蠕蟲自2008年11月20日被發現以來,迄今全球已有超過1500萬台電腦受到感染。如果其製造者身份得以弄清楚,其製造者將躋身全球最著名5大黑客。