概述

Burp Suite 能高效率地與單個工具一起工作,例如:

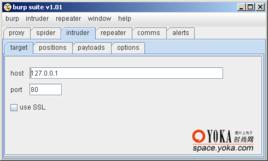

burpsuite

burpsuite一個中心站點地圖是用於匯總收集到的目標應用程式信息,並通過確定的範圍來指導單個程式工作。

在一個工具處理HTTP 請求和回響時,它可以選擇調用其他任意的Burp工具。例如:

代理記錄的請求可被Intruder 用來構造一個自定義的自動攻擊的準則,也可被Repeater 用來手動攻擊,也可被Scanner 用來分析漏洞,或者被Spider(網路爬蟲)用來自動搜尋內容。應用程式可以是“被動地”運行,而不是產生大量的自動請求。Burp Proxy 把所有通過的請求和回響解析為連線和形式,同時站點地圖也相應地更新。由於完全的控制了每一個請求,你就可以以一種非入侵的方式來探測敏感的應用程式。

當你瀏覽網頁(這取決於定義的目標範圍)時,通過自動掃描經過代理的請求就能發現安全漏洞。

IburpExtender 是用來擴展Burp Suite 和單個工具的功能。一個工具處理的數據結果,可以被其他工具隨意的使用,並產生相應的結果。

工具箱

Proxy——是一個攔截HTTP/S的代理伺服器,作為一個在瀏覽器和目標應用程式之間的中間人,允許你攔截,查看,修改在兩個方向上的原始數據流。

Spider——是一個套用智慧型感應的網路爬蟲,它能完整的枚舉應用程式的內容和功能。

Scanner[僅限專業版]——是一個高級的工具,執行後,它能自動地發現web 應用程式的安全漏洞。

Intruder——是一個定製的高度可配置的工具,對web應用程式進行自動化攻擊,如:枚舉標識符,收集有用的數據,以及使用fuzzing 技術探測常規漏洞。

Repeater——是一個靠手動操作來補發單獨的HTTP 請求,並分析應用程式回響的工具。

Sequencer——是一個用來分析那些不可預知的應用程式會話令牌和重要數據項的隨機性的工具。

Decoder——是一個進行手動執行或對應用程式數據者智慧型解碼編碼的工具。

Comparer——是一個實用的工具,通常是通過一些相關的請求和回響得到兩項數據的一個可視化的“差異”。

使用

當Burp Suite 運行後,Burp Proxy 開啟默認的8080 連線埠作為本地代理接口。通過置一個web 瀏覽器使用其代理伺服器,所有的網站流量可以被攔截,查看和修改。默認情況下,對非媒體資源的請求將被攔截並顯示(可以通過Burp Proxy 選項里的options 選項修改默認值)。對所有通過Burp Proxy 網站流量使用預設的方案進行分析,然後納入到目標站點地圖中,來勾勒出一張包含訪問的應用程式的內容和功能的畫面。在Burp Suite 專業版中,默認情況下,Burp Scanner是被動地分析所有的請求來確定一系列的安全漏洞。

在你開始認真的工作之前,你最好為指定工作範圍。最簡單的方法就是瀏覽訪問目標應用程式,然後找到相關主機或目錄的站點地圖,並使用上下選單添加URL 路徑範圍。通過配置的這箇中心範圍,能以任意方式控制單個Burp 工具的運行。

當你瀏覽目標應用程式時,你可以手動編輯代理截獲的請求和回響,或者把攔截完全關閉。在攔截關閉後,每一個請求,回響和內容的歷史記錄仍能再站點地圖中積累下來。

和修改代理內截獲的訊息一樣,你可以把這些訊息傳送到其他Burp 工具執行一些操作:

你可以把請求傳送到Repeater,手動微調這些對應用程式的攻擊,並重新傳送多次的單獨請求。

[專業版]你可以把請求傳送到Scanner,執行主動或被動的漏洞掃描。

你可以把請求傳送到Intruer,載入一個自定義的自動攻擊方案,進行確定一些常規漏洞。

如果你看到一個回響,包含不可預知內容的會話令牌或其他標識符,你可以把它傳送到Sequencer 來測試它的隨機性。

當請求或回響中包含不透明數據時,可以把它傳送到Decoder 進行智慧型解碼和識別一些隱藏的信息。

[專業版]你可使用一些engagement 工具使你的工作更快更有效。

你在代理歷史記錄的項目,單個主機,站點地圖裡目錄和檔案,或者請求回響上顯示可以使用工具的任意地方上執行任意以上的操作。

可以通過一個中央日誌記錄的功能,來記錄所單個工具或整個套件發出的請求和回響。

這些工具可以運行在一個單一的選項卡視窗或者一個被分離的單個視窗。所有的工具和套件的配置信息是可選為通過程式持久性的載入。在Burp Suite 專業版中,你可以保存整個組件工具的設定狀態,在下次載入過來恢復你的工具。

個人感受

burpsuite官方現在已經更新到1.6,與之前的一點1.4相比。界面做了比較大的變化。而且還增加了自定義快捷鍵功能。burpsuite對中文字元亂碼解決起來很簡單只要相應的設定下即可:options——display:

burpsuite

burpsuite burpsuite

burpsuiteburpsuite入門的難點是:入門很難,參數複雜,但是一旦掌握它的使用方法,在日常工作中肯定會如如虎添翼;