簡介

域名劫持就是在劫持的網路範圍內攔截域名解析的請求,分析請求的域名,把審查範圍以外的請求放行,否則直接返回假的IP位址或者什麼也不做使得請求失去回響,其效果就是對特定的網址不能訪問或訪問的是假網址。

原理

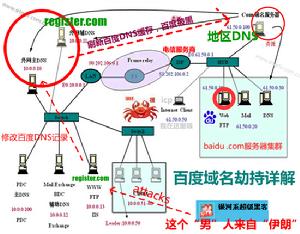

百度被黑

百度被黑域名解析(DNS)的基本原理是把網路地址(域名,以一個字元串的形式,比如 www.google.com)對應到真實的計算機能夠識別的網路地址(IP位址,比如216.239.53.99 這樣的形式),以便計算機能夠進一步通信,傳遞網址和內容等。

由於域名劫持往往只能在特定的被劫持的網路範圍內進行,所以在此範圍外的域名伺服器(DNS)能夠返回正常的IP位址,高級用戶可以在網路設定把DNS指向這些正常的域名伺服器以實現對網址的正常訪問。所以域名劫持通常相伴的措施——封鎖正常DNS的IP。

如果知道該域名的真實IP位址,則可以直接用此IP代替域名後進行訪問。比如訪問http://www.google.com/ ,可以把訪問改為http://216.239.53.99/ ,從而繞開域名劫持。

過程

由於域名劫持只能在特定的網路範圍內進行,所以範圍外的域名伺服器(DNS)能還回正常IP位址。攻擊者正是利用此點在範圍內封鎖正常DNS的IP位址,使用域名劫持技術,通過冒充原域名以E-MAIL方式修改公司的註冊域名記錄,或將域名轉讓到其他組織,通過在修改註冊信息後所指定的DNS伺服器加進該域名記錄,,讓原域名指向另一IP的伺服器,讓多數網名無法正確訪問,從而使得某些用戶直接訪問到了惡意用戶所指定的域名地址,其實施步驟如下:

一、獲取劫持域名註冊信息:首先攻擊者會訪問域名查詢站點,通過MAKE CHANGES功能,輸入要查詢的域名以取得該域名註冊信息。

二、控制該域名的E-MAIL帳號:此時攻擊者會利用社會工程學或暴力破解學進行該E-MAIL密碼破解,有能力的攻擊者將直接對該E-MAIL進行入侵行為,以獲取所需信息。

三、修改註冊信息:當攻擊者破獲了E-MAIL後,會利用相關的MAKE CHANGES功能修改該域名的註冊信息,包括擁有者信息,DNS伺服器信息等。

四、使用E-MAIL收發確認函:此時的攻擊者會在信件帳號的真正擁有者之前,截獲網路公司回潰的網路確認註冊信息更改件,並進行回件確認,隨後網路公司將再次回潰成攻修改信件,此時攻擊者成功劫持域名。

域名劫持的缺點

它不是很穩定,在某些網路速度快的地方,真實的IP位址返回得比竊持軟體提供的假地址要快,因為監測和返回這么巨大的數據流量也是要花費一定時間的。

在網上查詢域名的正確IP非常容易。一個是利用海外的一些線上IP位址查詢服務,可以查找到網站的真實IP位址。在Google上搜尋"nslookup",會找到更多類似的服務。

參考資料:全球網際網路的13台DNS根伺服器分布

美國VeriSign公司 2台

網路管理組織IANA(Internet Assigned Number Authority) 1台

歐洲網路管理組織ripe-NCC(Resource IP Europeens Network Coordination Centre) 1台

美國PSINet公司 1台

美國ISI(Information Sciences Institute) 1台

美國ISC(Internet Software Consortium) 1台

美國馬里蘭大學(University of Maryland) 1台

美國太空總署(NASA) 1台

美國國防部 1台

美國陸軍研究所 1台

挪威NORDUnet 1台

日本WIDE(Widely Integrated Distributed Environments)研究計畫 1台

破解困境

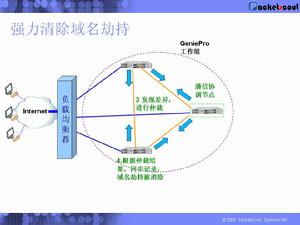

PacketScout GeniePro DNS 應對方案:

一致性檢查

每個Geniepro節點將自身的DNS記錄傳送給工作組內其他節點請求一致性檢查

每個Geniepro節點將自身的記錄與收到的記錄進行比較

每個Geniepro工作組的通信協調節點將獲得的DNS記錄更新傳送給其他組的通信協調節點請求一致性檢查

每個Genipro工作組的通信協調節點向上一級DNS伺服器請求更新記錄並與收到的其他通信協調節點的記錄進行比較

Packetscout DNS劫持

Packetscout DNS劫持一致性仲裁

如果一致性檢查發現記錄不一致情況,則根據策略(少數服從多數、一票否決等)決定是否接受記錄的變化

根據結果,各Geniepro節點將自身記錄進行統一

通信協調節點選舉

選舉出的通信協調節點在任期內具有更新組內節點的許可權

選舉過程滿足不可預測性和不可重複性

DNS安全問題的根源在於Berkeley Internet Domain (BIND)。BIND充斥著過去5年廣泛報導的各種安全問題。VeriSign公司首席安全官Ken Silva說,如果您使用基於BIND的DNS伺服器,那么請按照DNS管理的最佳慣例去做。

SANS首席研究官Johannes認為:“目前的DNS存在一些根本的問題,最主要的一點措施就是堅持不懈地修補DNS伺服器,使它保持最新狀態。”

Nominum公司首席科學家、DNS協定原作者Paul Mockapetris說,升級到BIND 9.2.5或實現DNSSec,將消除快取投毒的風險。不過,如果沒有來自BlueCat Networks、Cisco、F5 Networks、Lucent和Nortel等廠商的DNS管理設備中提供的接口,完成這類遷移非常困難和耗費時間。一些公司,如Hushmail,選擇了用開放原始碼TinyDNS代替BIND。替代DNS的軟體選擇包括來自Microsoft、PowerDNS、JH Software以及其他廠商的產品。

不管您使用哪種DNS,請遵循以下最佳慣例:

1.在不同的網路上運行分離的域名伺服器來取得冗餘性。

2.將外部和內部域名伺服器分開(物理上分開或運行BIND Views)並使用轉發器(forwarders)。外部域名伺服器應當接受來自幾乎任何地址的查詢,但是轉發器則不接受。它們應當被配置為只接受來自內部地址的查詢。關閉外部域名伺服器上的遞歸功能(從根伺服器開始向下定位DNS記錄的過程)。這可以限制哪些DNS伺服器與Internet聯繫。

3. 可能時,限制動態DNS更新。

4. 將區域傳送僅限制在授權的設備上。

5. 利用事務簽名對區域傳送和區域更新進行數字簽名。

6. 隱藏運行在伺服器上的BIND版本。

7. 刪除運行在DNS伺服器上的不必要服務,如FTP、telnet和HTTP。

8. 在網路外圍和DNS伺服器上使用防火牆服務。將訪問限制在那些DNS功能需要的連線埠/服務上。

讓註冊商承擔責任

域名劫持的問題從組織上著手解決也是重要的一環。不久前,有黑客詐欺客戶服務代表修改了Hushmail的主域名伺服器的IP位址。對於此時,Hushmail公司的CTO Brian Smith一直忿忿不已,黑客那么容易就欺騙了其域名註冊商的客戶服務代表,這的確令人惱火。

Smith說:“這件事對於我們來說真正糟透了。我希望看到註冊商制定和公布更好的安全政策。但是,我找不出一家註冊商這樣做,自這件事發生後,我一直在尋找這樣的註冊商。”

Nominum公司首席科學家、DNS協定原作者Paul Mockapetris說,升級到BIND 9.2.5或實現DNSSec,將消除快取投毒的風險。不過,如果沒有來自BlueCat Networks、Cisco、F5 Networks、Lucent和Nortel等廠商的DNS管理設備中提供的接口,完成這類遷移非常困難和耗費時間。一些公司,如Hushmail,選擇了用開放原始碼TinyDNS代替BIND。替代DNS的軟體選擇包括來自Microsoft、PowerDNS、JH Software以及其他廠商的產品。

Panix.com總裁Alex Resin在因註冊商方面的問題,導致今年1月Panix域名遭劫持時,也感受到了同樣強烈的不滿。首先,他的註冊商在沒有事先通知的情況下,將他的域名註冊賣給了一家轉銷商。然後,這家轉銷商又把域名轉移給了一個社會工程人員――同樣也沒有通知Resin。

Resin說:“域名系統需要系統的、根本的改革。現在有很多的建議,但事情進展的不夠快。”

等待市場需求和ICANN領導階層迫使註冊商實行安全的轉移政策,還將需要長時間。因此,Resin, Smith和ICANN首席註冊商聯絡官Tim Cole提出了以下減少風險的建議:

1.要求您的註冊商拿出書面的、可執行的政策聲明。將如果需要轉移域名的話,要求他們及時與您聯繫的條款寫在書面檔案中。

2.鎖定域名。這要求註冊商在得到解鎖的口令或其它身份信息後才允許轉移。

3. 使您保存在註冊商那裡的正式聯繫信息保持最新狀態。

4. 選擇提供24/7服務的註冊商,這樣他們可以在發生違規事件時迅速採取行動。

5. 如果發生未經授權的轉移,立即與有關註冊商聯繫。

6. 如果您的問題沒有得到解決,去找您的域名註冊機構(例如,VeriSign負責.com和.net的註冊)。

7. 如果您在拿回自己的域名時仍遇到問題,與ICANN聯繫([email protected])。

8. 如果擁有一個大型域,那就像Google那樣,成為自己的註冊商或者自己的轉銷商,利用TuCows.com的開放API, OpenSRS,來控制您的所有域名。

案例

2009年12月18日凌晨左右黑客通過域名劫持攻克美國著名微部落格網站——Twitter

2010年1月12日早7點20分左右,中國百度網站被惡意攻擊,黑客組織以襲擊Twitter同樣的域名劫持方式占領其頁面。