基本原理

DNS劫持

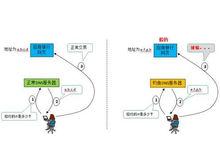

DNS劫持DNS(域名系統)的作用是把網路地址(域名,以一個字元串的形式)對應到真實的計算機能夠識別的網路地址(IP位址),以便計算機能夠進一步通信,傳遞網址和內容等。由於域名劫持往往只能在特定的被劫持的網路範圍內進行,所以在此範圍外的域名伺服器(DNS)能夠返回正常的IP位址,高級用戶可以在網路設定把DNS指向這些正常的域名伺服器以實現對網址的正常訪問。所以域名劫持通常相伴的措施——封鎖正常DNS的IP。

如果知道該域名的真實IP位址,則可以直接用此IP代替域名後進行訪問。比如訪問百度域名,可以把訪問改為202.108.22.5,從而繞開域名劫持 。

應對方法

DNS劫持(DNS釣魚攻擊)十分兇猛且不容易被用戶感知,曾導致巴西最大銀行巴西銀行近1%客戶受到攻擊而導致賬戶被盜。黑客利用寬頻路由器的缺陷對用戶DNS進行篡改——用戶只要瀏覽一下黑客所掌控的WEB頁面,其寬頻路由器的DNS就會被黑客篡改,因為該WEB頁面設有特別的惡意代碼,所以可以成功躲過安全軟體檢測,導致大量用戶被DNS釣魚詐欺。

由於一些未知原因,在極少數情況下自動修復不成功,建議您手動修改。同時,為了避免再次被攻擊,即使修復成功,用戶也可按照360或騰訊電腦管家提示的方法修改路由器的登錄用戶名和密碼。下面以用戶常用的TP-link路由器為例來說明修改方法(其他品牌路由器與該方法類似)。

手動修改DNS

1.在地址欄中輸入:http://192.168.1.1 (如果頁面不能顯示可嘗試輸入:http://192.168.0.1)

DNS劫持

DNS劫持2.填寫您路由器的用戶名和密碼,點擊“確定”

DNS劫持

DNS劫持3.在“DHCP伺服器—DHCP”服務中,填寫主DNS伺服器為百度提供的公共DNS服務IP位址:180.76.76.76,備用DNS伺服器為DNSpond提供服務IP為119.29.29.29,點擊保存即可。

修改路由器密碼

1.在地址欄中輸入:http://192.168.1.1 (如果頁面不能顯示可嘗試輸入:http://192.168.0.1)

2.填寫您路由器的用戶名和密碼,路由器初始用戶名為admin,密碼也是admin,如果您修改過,則填寫修改後的用戶名和密碼,點擊“確定”

3.填寫正確後,會進入路由器密碼修改頁面,在系統工具——修改登錄口令頁面即可完成修改(原用戶名和口令和2中填寫的一致)

預防DNS劫持

其實,DNS劫持並不是什麼新鮮事物,也並非無法預防,百度被黑事件的發生再次揭示了全球DNS體系的脆弱性,並說明網際網路廠商如果僅有針對自身信息系統的安全預案,就不足以快速應對全面而複雜的威脅。因此,網際網路公司應採取以下措施:

1、網際網路公司準備兩個以上的域名,一旦黑客進行DNS攻擊,用戶還可以訪問另一個域名。

2、網際網路應該對應急預案進行進一步修正,強化對域名服務商的協調流程。

3、域名註冊商和代理機構特定時期可能成為集中攻擊目標,需要加以防範。

4、國內有關機構之間應該快速建立與境外有關機構的協調和溝通,協助國內企業實現對此事件的快速及時的處理。

DNS劫持變種

上周百度搜尋上線了一個非常重要的策略,如果發現有網站被植入惡意篡改用戶路由DNS的代碼時,就會攔截頁面,打出提示!據安全聯盟的統計發現過萬的網站被黑,植入了路由DNS劫持代碼,這個數量非常之大。

過去一段時間,知道創宇安全研究團隊就捕獲了至少5個變種。這類攻擊的模式一般是:

1.攻擊者黑下一批網站;

2.攻擊者往這批網站裡植入路由DNS劫持代碼(各種變形);

3.攻擊者傳播或坐等目標用戶訪問這批網站;

4.用戶訪問這些網站後,瀏覽器就會執行“路由DNS劫持代碼”;

5.用戶的家庭/公司路由器如果存在漏洞就會中招;

6.用戶上網流量被“假DNS伺服器”劫持,並出現奇怪的廣告等現象;

雖然這次攻擊主要針對Tp-Link路由器,不過中招的路由不僅TP-Link!對此安全聯盟推出DNS劫持專題 ,為網民及站長提供詳細解決方案。

歷史事件

2009年巴西最大銀行遭遇DNS攻擊,1%用戶被釣魚

2010年1月12日 “百度域名被劫持”事件

2012年日本郵儲銀行、三井住友銀行和三菱東京日聯銀行各自提供的網上銀行服務都被釣魚網站劫持

2013年史上最大規模DNS釣魚攻擊預估已致800萬用戶感染

2014年1月21日 北京2014年1月21日,全國大範圍出現DNS故障,下午15時20分左右,中國頂級域名根伺服器出現故障,大部分網站受影響,此次故障未對國家頂級域名.CN造成影響,所有運行服務正常

2013年5月6日,據國內DNS服務提供商114DNS官方微博(參考資料:114DNS官方微博)訊息:新一輪DNS釣魚攻擊已經突破國內安全防線,可能已經導致國內數百萬用戶感染。此攻擊利用路由器的弱口令,以及路由器的web管理接口進行攻擊,通過Start_apply頁面修改DNS伺服器地址以實現釣魚攻擊,此前DNS劫持曾致巴西最大銀行癱瘓; 用戶可手動修改DNS為114.114.114.114(或114.114.115.115)避免受到攻擊 。114DNS平台負責人介紹,114DNS為多個電信運營商與南京信風共建的超大型DNS平台,為公眾免費提供全國通用的DNS解析,為企業提供高可靠權威DNS解析,同時為電信運營提供DNS應急災備。114DNS在電信運營商那關聯的DNS異常監測系統,率先發現了黑客集團發動的此次DNS釣魚攻擊。

DNS劫持

DNS劫持隨後,安全軟體及服務商騰訊電腦管家(參考資料:騰訊電腦管家官網)通過官方微博(參考資料:騰訊電腦管家官方微博)對此訊息予以了證實,據騰訊電腦管家安全監測數據顯示:至少有4%的全網用戶受到感染;以全網2億用戶進行估算,每天至少有800萬用戶處於DNS釣魚攻擊威脅中。114DNS及騰訊電腦管家對此次DNS劫持攻擊進行了安全防禦回響,騰訊電腦管家已完成產品安全策略升級,可以有效識別被黑客篡改的DNS並攔截此類DNS指向的釣魚網站,為用戶提供修複方案,並向廣大用戶發出了安全風險警告。

2012年,據日本《日經電腦》報導,日本郵儲銀行、三井住友銀行和三菱東京日聯銀行於2012年10月25日和10月26日分別發布公告提醒用戶,三家銀行各自提供的網上銀行服務都被釣魚網站劫持,出現要求用戶輸入信息的虛假頁面,在登錄官方網站後,會彈出要求用戶輸入密碼等的視窗畫面,本次虛假彈出式視窗頁面的目的在於盜取用戶網上銀行服務的密碼。這種彈出式視窗頁面上還顯示有銀行的標誌等,乍看上去像真的一樣。

DNS劫持曾製造2010年“百度域名被劫持”事件

2010年1月12日上午7時40分,有網民發現百度首頁登入發生異常情況。上午8時後,在中國內地大部分地區和美國、歐洲等地都無法以任何方式正常登入百度網站,而百度域名的WHOIS傳輸協定被無故更改,網站的域名被更換至雅虎屬下的兩個域名伺服器,部分網民更發現網站頁面被篡改成黑色背景以及伊朗國旗,同時顯示“This site has been hacked by Iranian Cyber Army”(該網站已被伊朗網軍入侵)字樣以及一段阿拉伯文字,然後跳轉至英文雅虎主頁,這就是“百度域名被劫持”事件。

巴西最大銀行曾遭遇DNS攻擊,1%用戶被釣魚

2009年巴西一家最大銀行Bandesco巴西銀行,曾遭受DNS快取病毒攻擊,成為震驚全球的““銀行劫持案”。受到影響的用戶會被重定向至一個假冒的銀行網站,該假冒網站試圖竊取用戶密碼並安裝惡意軟體。DNS快取病毒攻擊是利用網際網路域名系統中的漏洞進行的,沒有及時打補丁的ISP很容易受到攻擊。合法的IP會被某個網站給取代,即使終端用戶輸入正確的網址也會被重定向至那些惡意網站。有近1%的銀行客戶受到了攻擊,如果這些客戶注意到了銀行SSL證書在被重定向時出現的錯誤提示,就不會上當受騙。

北京2014年1月21日,全國大範圍出現DNS故障

北京2014年1月21日,全國大範圍出現DNS故障,下午15時20分左右,中國頂級域名根伺服器出現故障,大部分網站受影響,此次故障未對國家頂級域名.CN造成影響,所有運行服務正常。

業內人士:DNS域名解析系統故障或因黑客襲擊

昨日下午,全國DNS域名解析系統出現了大範圍的訪問故障,全國大半網站不同程度地出現了不同地區、不同網路環境下的訪問故障。此次故障是網路技術故障,還是黑客襲擊?網民訪問這些網站會遇到哪些風險,該如何應對?

探因

目標網站曾有黑客攻擊行為

網路安全專家表示,此次網站無法訪問的原因是網站域名解析錯誤。

百度公司一名技術人員分析認為,網站域名解析錯誤存在幾種可能。一是黑客攻擊國外根伺服器造成國內伺服器域名解析遭到污染。二是由於數據傳輸過程中網路節點較多,節點也可能成為攻擊目標。但如果是攻擊節點的話,此次攻擊比較特殊,“攻擊者既沒有圖名,也沒有圖利,而是指向了一個沒有具體內容的IP位址。”三是黑客在攻擊單個網站的時候,因為節點較多,導致節點污染從而影響了全網。

除此之外,還存在黑客攻擊了國內運營商和網路防火牆,或者國區域網路絡運營商由於某種失誤操作導致故障。

拓展閱讀

2013DNS劫持釣魚事件,114DNS, 網路釣魚,釣魚網站