破壞性

該病毒能自動複製,並以電子郵件傳送給共享名錄中的Kazaa用戶。

發作現象

該病毒發作時會對網址“ sco.com ”進行DoS(拒絕服務式)攻擊。病毒攻擊時會開啟多達64個執行緒,造程系統變慢或是不穩定,並可大量浪費網路資源。病毒還會將被感染的系統做為代理伺服器,監聽TCP連線埠3127-3198。

防毒工具

應對方法是下載諾維格專殺工具。

病毒別名:

處理時間:2004-01-27

威脅級別:★

中文名稱:諾維格

病毒類型:蠕蟲

影響系統:Windows 2000, Windows 95, Windows 98, Windows Me,

病毒行為:

編寫工具:

傳染條件: 運行病毒檔案

5、在如下後綴的檔案中搜尋電子郵件地址,但忽略以.edu結尾的郵件地址:

.htm

.sht

.php

.asp

.dbx

.tbb

.adb

.pl

.wab

.txt

6、使用病毒自身的SMTP引擎傳送郵件,他選擇狀態良好的伺服器傳送郵件,如果失敗,則使用本地的郵件伺服器傳送。

7、郵件內容如下:

From: 可能是一個欺騙性的地址

主題:

test

hi

hello

Mail Delivery System

Mail Transaction Failed

Server Report

Status

Error

正文:

Mail transaction failed. Partial message is available.

The message contains Unicode characters and has been sent as a binary attachment.

The message cannot be represented in 7-bit ASCII encoding and has been sent as a binary attachment.

附屬檔案名稱:

document

readme

doc

text

file

data

test

message

body

可能的後綴:

pif

scr

exe

cmd

bat

zip

發作條件:

2004年2月1延續到2004年2月12日

系統修改:

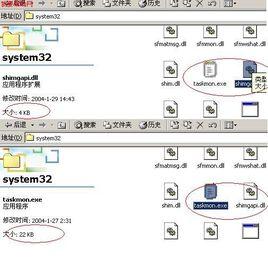

a、創建如下檔案:

%System%shimgapi.dll

%temp%Message, 這個檔案由隨機字母通組成。

%System%taskmon.exe, 如果此檔案存在,則用病毒檔案覆蓋。

b、添加如下註冊表項:

HKEY_CURRENT_USERSoftwareMicrosftWindowsCurrentVersionRun

TaskMon = %System% askmon.exe

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun

TaskMon = %System% askmon.exe

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionExplorerComDlg32Version

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerComDlg32Version

發作現象:

對www.sco.com實施拒絕服務攻擊, 創建64個執行緒傳送GET請求,這個DoS攻擊將從2004年2月1延續到2004年2月12日

特別說明:

a、Shimgapi.dll的功能是一個代理伺服器,他開啟3127到3198範圍內的TCP連線埠進行監聽。

b、拷貝自己到KaZaA下載目錄下,偽裝成如下檔案,後綴可能為(pifscrat):

winamp5

icq2004-final

activation_crack

strip-girl-2.0bdcom_patches

rootkitXP

office_crack

nuke2004