JPEG網頁圖片病毒

JPEG網頁圖片病毒

JPEG網頁圖片病毒據專家介紹,該漏洞主要涉及作業系統中一個名為gdiplus.dll的檔案。由於眾多軟體都調用了這個動態程式庫處理JPEG圖片,使得該漏洞的涉及面非常廣,作業系統,如WinXP SP1、辦公軟體,如MS Office SP3、聊天工具,如QQ2004等等,WinXP SP2不受其影響。而這次打補丁的方法與以往不同,導致目前仍有很多用戶對於一些需打補丁的程式沒有打補丁。目前用戶要及時安裝補丁程式,防止程式崩潰與病毒破壞。

據悉,某些國外黑客網站已經公開了利用此漏洞的技術原始碼,這個原始碼會被病毒編寫者利用構造JPEG檔案,使這個檔案可以利用這個漏洞執行任意病毒代碼。可通過瀏覽器、電子郵件、即時通訊工具、當用戶打開這些網頁、信件、QQ時,如果沒有打補丁,此漏洞會讓惡性病毒非法進入,從而造成非常嚴重的危害。孫國軍表示,這是一個嚴重的漏洞,可以構造出惡意JPEG檔案,用戶在通過各種方式瀏覽圖片的時候會出現系統崩潰現象,同時又使自己機器可以運行其它惡意代碼,包括各種病毒、非法控制項的代碼,造成木馬病毒、蠕蟲病毒非法侵入本地計算機。

9月14日,微軟安全中心發布了9月漏洞安全公告。其中MS04-028所提及的GDI+漏洞,危害等級被定為“嚴重”。事實上,類似的漏洞早在兩年前就曾有過相關介紹,當時名為Netscape瀏覽器JPEG注釋堆溢出漏洞(Netscape Communicator JPEG-Comment Heap Overwrite Vulnerability)。現已確認微軟的作業系統在處理JPEG圖片格式的過程中,也存在同樣的安全漏洞,可能導致被侵入系統崩潰,或執行惡意代碼。

附:漏洞的危害

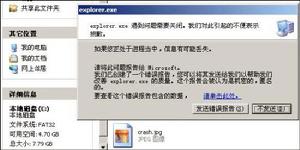

使用WinXP自帶圖象查看器打開惡意JPEG檔案時,會導致WinXP自帶圖象查看器的崩潰:

而打完補丁後,則可以正常瀏覽惡意JPEG檔案

作業系統打補丁方法

1、使用瀏覽器打開如下網頁:http://www.microsoft.com/china/security/Bulletins/200409_jpeg.mspx 5

2、點擊“在Windows Update中檢查更新”

如果沒有更新該漏洞(KB833987),則會升級目錄中出現如下說明:

6

安裝該補丁。

3、安裝完成後,會出現如下對話框:

7

重新啟動系統,作業系統打補丁完成。

Ms Office打補丁方法

1、在http://www.microsoft.com/china/security/Bulletins/200409_jpeg.mspx頁面中選擇“在Office Update中檢查更新”

2、在Office升級頁面中選擇“檢查更新”

8

3、選中KB832332,並“開始安裝”

9

4、按“下一步”按鈕,直到安裝完成。

10

對微軟其它產品補丁方法

這一步主要對非WindowsXP或Windows Server 2003版本起作用。

1、 在http://www.microsoft.com/china/security/Bulletins/200409_jpeg.mspx頁面中點“檢查受影響的圖像處理軟體”。

2、 會彈出如下對話框,選擇“I Agree”,然後按“Continue”按鈕。

11

3、在彈出的控制項中選擇“是”。

4、 則GDI+ Detection Tools 會返回需要更新的地址連結列表,用戶可以根據連結進行相應安裝。

QQ 2004補丁方法

1、 打開如下界面http://im.qq.com/qq/mo.shtml?/download/qq2004.shtml 2、安裝騰訊QQ 2004 正式版 sp1,該版本修正了GDI+漏洞:

其他應用程式補丁方法

1、 打開“我的電腦”

2、 按F3,選擇“搜尋所有檔案和資料夾”,在檔案名稱中填寫“GDIPlus.dll”進行搜尋。查找哪些程式自帶了GDIPlus.dll 檔案,如果發現某軟體自帶了GDIPlus.dll,請您與該軟體的生產商聯繫,查詢是否更新或如何更新。