簡介

“統方”是建立醫藥回扣黑鏈的重要一環,是國家和媒體關注的重要社會焦點問題。

資料庫由於存儲著大量的用藥和醫療設備採購信息,歷來是醫藥代表進行“統方”的有效途徑;當前,已經發生多起醫藥代表與醫院信息科人員勾結,實現“統方”的案件:

2005-2008年海寧某醫院信息科信息管理員王力,通過醫生用藥資料庫中的藥品及醫療設備的採購資料、醫生用藥量等信息資料,向藥品經銷商沈某、方某等人出售“統方”信息,共獲得14萬元。

2008-2010年1月杭州某醫院計算機網路中心副主任金某與職員林某,向藥品銷售商李某等人出售“統方”信息,共獲得13萬元。

防“統方”需求分析

在醫院HIS系統中,至少存在以下資料庫安全漏洞,能導致非法“統方”行為發生:

套用系統引起的統方數據泄密

當前醫院的HIS系統是一個統一的套用平台,集中了處方統計分析業務、處方查詢(藥劑科),以及掛號、病歷、診療信息管理等核心業務模組,這些模組共用同一個資料庫用戶。這種方案存在三個問題:

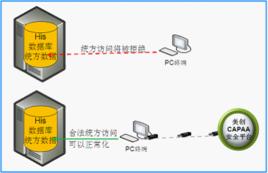

(1)繞開套用系統直接訪問資料庫中的統方數據:該資料庫用戶由於未採用有效的保護措施,可以通過該用戶直接訪問資料庫,從而造成資料庫內統方信息的泄密;

(2)利用處方查詢業務中的合法資料庫用戶身份,在套用中進行間接“統方”

對於藥劑科的處方查詢、處方列印操作,本身就需要具備查看處方中的藥品、醫生名稱、藥品數量等關鍵信息的許可權。合法的業務操作是基於處方編號進行精確查詢,僅能返回特定處方的信息。但如果套用系統的開發控制不嚴,被人為篡改查詢語句或植入按時間範圍、按醫生及藥品名稱進行批量查詢的報表,則能夠迅速地獲取批量處方信息,間接地完成“統方”。

(3)無法進行 :由於不同模組公用同一資料庫用戶訪問數據,無法有效的限定資料庫用戶的訪問能力,特別是處方統計分析業務和處方查詢的區別管理。

資料庫維護人員的泄密風險

DBA及系統維護人員的許可權過高,可以訪問所有處方數據。

SYS等超級用戶、DBA用戶,以及維護人員的資料庫用戶,具備了訪問所有數據的許可權;從而使毫無業務需要的DBA及維護人員能夠訪問所有處方數據,具備“統方”的最佳途徑。

明文存儲引起的泄密風險

由於資料庫中的數據是以明文的形式存儲在資料庫中,從網路中的檔案處理層將資料庫檔案拷貝走,可以獲得所有統方信息,完成“統方”。

存儲設備丟失、數據檔案被竊取都會引起的批量處方信息泄露。

防統方解決方案介紹

基於防統方解決方案從事先防範——事中審批——及時通知——事後審計四個方面構建,來滿足醫院和衛生部門對防統方的安全要求,防統方解決方案已經在華東地區多家大型醫院成功實施,並贏得了衛生局和醫院領導的讚譽。

防統方解決方案體系包含如下:

以事先防範構築“統方”防禦體系

禁止當前頻繁發生的商業統方以及任意非法統方行為。

以事中授權和審批保障“統方”安全

禁止非法統方,確保合法統方經過USB授權可以識別統方和操作人一一關聯。

事中及時通知可疑“統方”行為

針對統方數據的操作,不論統方是合法或非法,均在第一時間通過多種渠道發布通知,發現可疑“統方”行為。

全面的事後審計

以事後審計追蹤非法“統方”事件,不論統方是合法或非法,所有操作均記錄在審計信息內,詳盡的海量審計信息為懲戒提供了精細的證據。

覆蓋商業”統方”多條通路

獲取統方的道路層出不窮,針對當前市場上流行的手段和通路進行有效控制。

2.1事先防範

基於“事先防範”的非法統方策略性管理是商業防統方的基礎,在“事先防範”的策略性管理中,安全管理事先防範主要實現以下目標:

把“統方”基礎數據納入保護體系

“統方”基礎數據主要包括處方表、藥品數據表、患者信息表、臨床診療過程相關數據表,它不僅是統方基礎數據,也是整個HIS系統的核心數據。創造性的引入了“統方”基礎數據擁有者這一概念,把“統方”數據擁有者賦給HIS業務系統。在該“統方”數據保護體系下,除了HIS業務系統外,其他人員將無法訪問統方數據,從而為防統方安全管理打下堅實基礎。

DBA職責分離DBA是資料庫管理員,不是“統方”數據管理員,所以DBA不應該訪問統方數據。但是資料庫DBA卻擁有超級許可權。創造性的把DBA管理從“統方”數據中分離出來,使DBA不再先天具有訪問和管理“統方”數據的許可權,從而實現DBA職責分離,保護“統方”數據。

限制特權用戶訪問統方

除了DBA之外,資料庫中包含其他特權用戶,這些用戶都具有訪問“統方”的許可權,採用類似DBA職責分離的方式,使“統方”數據從這些用戶中分離出來,實現“統方”數據保護。

限制Schema訪問統方

資料庫內Schema是“統方”數據的擁有者,天然具有隨時統方的許可權,通過轉移“統方”數據的擁有者為His業務系統,使Schema不再具有“統方”的先天訪問能力,實現“統方”數據保護。

限制流動人員訪問統方

流動人員具有流動性和不受醫院約束等特徵,導致流動人員管理更具有難度。通過USB Key或臨時授權等方式,實現開發商和合作夥伴等流動人員的管理,限制流動人員對“統方”的訪問。

限制工具型套用訪問統方

在防統方實踐中,相當多的商業統方都是通過工具型套用獲得,對工具型套用嚴格管理,使工具型套用不具備訪問“統方”數據的能力,從而實現“統方”數據保護。

嚴格遵循統方授權和審批管 理

對於合法的“統方”,為了不至於統方數據從合法統方渠道泄露,需要嚴格遵循衛生部要求的統方授權和審批,建立合法統方授權機制,實現統方的實時審批和監控。通過USB Key授權的方式來實現授權和審批,甚至可以實現在USB Key使用過程實現類似於銀行櫃檯的雙重授權機制,從而使統方數據泄露的可能性降到最低。

統方白名單和統方特徵化使Trust可以精確的識別His系統中包含的統方操作,在識別到統方操作之後進行授權和審批驗證,只有通過了授權和驗證才可以獲得統方。

2.2事前阻斷

安全管理通過“事先防範”機制,建立了商業統方的策略性管理之後,一旦發現不滿足預定義策略的任何統方行為,將被實時阻斷,統方竊取行為將被拒絕。

事前阻斷是防統方管理體系的核心,只有在統方竊取階段事前阻斷,防統方才真正生效。

2.3事中審批

安全管理通過事先策略性管理,對於可識別的統方操作,引入嚴格授權和審批流程,只有通過USB-KEY

驗證之後才可以訪問統方操作。事中授權和審批是實現防統方管理的重要步驟,不論是非法統方和合法統方,統一納入統方管理,使統方安全進一步得到保障。

2.4及時通知

針對可疑統方行為可以在第一時間通知管理者,使管理者可以快速掌握現場。

任何被成功阻斷的統方行為,認定為可疑的統方行為,都需要在第一時間得到通知,通知以簡訊、郵件、閃爍、網頁等多種方式加以提醒和警示;認定為合法統方的操作行為也會在網頁得到明顯提示,讓管理者在第一時間掌握誰(who)於什麼時刻(when)在哪裡(where)用什麼套用(app)進行的統方行為。

及時通知信息量是經過過濾的,數量少而精,若通知信息太多,會造成管理者對統方管理的麻木性,所以告警可以進行個性化訂閱,從而掌控收到的信息嚴重程度和數量。

2.5事後審計

事後審計不同於事中通知,事後審計需要提供非常詳盡的審計信息,偏於可疑統方分析的回溯管理。海量審計信息主要兩個重要作用:第一、審計信息分析以發現訪問規律以及一些目前未發現的可疑點管理。第二、提供證據。尤其是提供證據保存要求審計信息必須具有其原始不可修改和刪除的基本特徵。

2.6 攔截商業(非法)統方之通路

“商業”統方是醫療回扣腐敗利益鏈的核心所在,存在著巨大的商業利益。正是因為巨大商業利益的存在,利益相關人員會採用各種手段去獲得統方數據。一旦存在著某個獲取統方的方式,該方式將會迅速傳播,從而擊破統方防禦。基於此考慮,統方防禦必須是全方位的,至少不能給不法者提供低成本的獲取方式存在。“商業統方”的基本通路主要有兩大類:

來自於非HIS業務系統軟體的統方威脅

非HIS業務系統軟體的統方威脅

非HIS業務系統軟體的統方威脅高許可權用戶越權訪問高許可權用戶越權訪問使統方數據泄露的主要威脅之一。在資料庫中,至少會擁有一個DBA,除了DBA之外還存在著很多先天有能力訪問統方數據的資料庫的用戶。這些用戶廣泛的被IT管理人員,開發商以及合作夥伴所擁有,特別是相當多的高許可權用戶可能還存在著共享使用問題,比如system等用戶。從業務性質來說,任何高許可權用戶都是為了管理資料庫,而不是管理數據,其本身並無訪問統方數據的要求。

盜用Schema User以及其他共享用戶密碼

軟體系統開發和運行存在著一個廣為人知的事實,就是Schema User,也就是業務系統訪問資料庫的用戶密碼無法保密。同時這個開放的用戶又是統方數據和代碼的預設擁有者,使其成為統方數據泄露的最大威脅所在。特別是Schema User被盜用之後,其可以部署各種統方代理來完成統方數據的獲取。

通過exp,expdb等合法數據備份程式訪問幾乎任何業務系統都存在exp和expdb套用,這是任何業務系統災難保障的一部分。Exp和expdp具有獲取處方表等表哥全部數據的能力,也使其成為統方數據獲取的一個可能來源。

通過exp,expdb生成的備份檔案訪問備份檔案離線保存,可以在資料庫外獲得統方數據。雖然備份檔案一般保留在資料庫伺服器之上,相當比較安全。也需要一定的方式加以保護。

代理式訪問

代理式訪問相當比較隱蔽,部署一段代碼在資料庫或者主機之上。通過該代碼運行來獲取統方數據。需要注意的是代理式訪問並不需要訪問者具有直接訪問統方數據能力,而是通過代理者的許可權來獲得統方數據。從資料庫角度而言,代理訪問都是通過any許可權進行的。

代碼注入式訪問

代碼注入式訪問和代理式訪問類似,但其過程更加隱秘,通過使自己代碼運行在業務系統的外衣之下進行。比如注入視圖,注入觸發器,注入其他業務系統代碼來完成獲取統方數據。

利用Oracle安全漏洞訪問

Oracle安全漏洞是獲取統方數據的一條途徑,只有通過持續的進行Oracle補丁解決。但絕大部分Oracle安全漏洞為提升許可權,從而在完成許可權管理的基礎之上可以很好的解決Oracle安全漏洞所帶來的統方威脅問題。

來自於合法HIS業務系統軟體統方威脅

來自於合法HIS業務系統軟體的統方威脅

來自於合法HIS業務系統軟體的統方威脅在很好的解決非業務系統訪問統方途徑之後,業務系統訪問統方途徑導致的商業統方可能會成為未來主要的統方泄露途徑。

具有統方許可權人員的泄露

統方是醫療衛生機構為完成特定醫療分析所需要的功能之一,並不能完全從業務系統進行禁止。如何不讓合法的統方用作非法的商業統方是統方管理的主要挑戰之一。通過事中授權和審批是解決合法同法非法化的有效手段,也符合衛生部關於統方管理的需求。

盜用統方許可權人員密碼一旦統方許可權人員的密碼被盜用,統方數據自然就泄露了。我們在安全實踐中可以知道,希望相關人員設定複雜密碼並且經常變更很難實現。我們需要解決的是在密碼被盜用之後如何防止統方數據泄露。

假冒合法業務系統在C/S體系結構,業務系統相對比較容易被假冒。如何防止假冒的業務系統也是統方安全管理的主要內容。

業務系統漏洞導致的統方查詢只要是軟體系統,就必然存在著漏洞。事實上業務系統存在的最大問題還在於注入的漏洞或者後門。