PKI系統所產生過的數字證書的總量會遠遠大於當前有效的數字證書的總量。如果把CA所頒發的數字證書看作一個集合,則集合中元素的個數為該CA自建立以來所頒發的所有數字證書的個數。由於證書失效、證書更新、證書撤銷以及新的證書籤發,這個集合是不斷膨脹的。證書的失效、更新和撤銷形成的動態形式,造就了大量的無效(各種原因導致)證書。

PKI系統不能放棄或者試圖“忘記”這些已經失效的數字證書,反而必須存儲和“記住”這些已經失效的數字證書,這也就是證書的歸檔。此外,CA所發布的CRL信息,跟數字證書具有類似性,也必須歸檔。CRL信息也具有活躍的動態性,假設CA每天發布一次CRL,那么每天都會產生一個作廢失效的CRL。PKI也應當對CRL採取類似於數字證書一樣的歸檔操作。

PKI系統希望提供有延續性的驗證服務,則必須通過歸檔來做到。如果數字證書或者CRL在被更替後沒有進行合適的歸檔處理,那么PKI系統就可能無法對過去的一些簽名提供驗證服務。

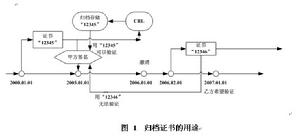

試舉一個簡單的例子來說明。假設CA在2000年1月1日給甲簽發了一個序列號為12345的數字證書,該證書的到期日為2010年1月1日。甲在2005年1月1日用此證書的私鑰簽名了一份檔案A。甲在2006年1月1日發現安全問題,當日對此證書申請撤銷,CA在當日批准並加入當日的CRL。此後,甲向CA重新申請證書,CA在2006年2月1日重新為甲簽發了一個序列號為12346的數字證書,有效期到2020年1月1日。自此,甲和CA都沒有對序列號為12346的證書進行過更新或者撤銷。由於某些糾紛,在2007年1月1日的時候,乙希望驗證檔案A上的甲的簽名。顯然乙無法用甲現有的序列號為12346的證書驗證檔案A上的簽名。但是我們知道,已經作廢的序列號為12345的證書是可以用來成功驗證此簽名的。因此,PKI系統應當對這份作廢的證書歸檔處理,以便在需要時調出使用。此外,在驗證檔案A上的簽名時,簽名發生當天的CRL也應該從歸檔中被提出,來證明在2005年1月1日時,序列號為12345的證書是合法有效的。可見,如果PKI系統沒有對舊的證書和CRL進行歸檔處理,那么甲在檔案A上的簽名將無法得到驗證,甲也就可以抵賴這份簽名,PKI系統在這種情況下就失去了它應有的服務功能。讀者可通過圖 1加強對歸檔必要性的理解。

圖 1 歸檔證書的用途

圖 1 歸檔證書的用途證書的歸檔沒有固定的形式,但是它確實是必須的,PKI系統必須支持對無效證書和CRL等數據的歸檔處理,以能在需要的時候為PKI系統依賴方找到所需要的驗證或解密用的信息,如舊的數字證書或CRL。

綜上所述,證書的歸檔來源於證書和CRL本身的動態變化性和PKI系統最核心服務的持續性要求。證書和CRL的動態性本身也是必須的,但是應該明確地意識到這兩者的更替不應該是忘卻性的更替,而應該是通過有跡可循的更替來滿足PKI系統的核心服務的持續可獲得性。