簡介

網路嗅探,英文全名:Network sniffer。網路嗅探是指利用計算機的網路接口截獲目的地為其它計算機的數據報文的一種手段。

工作原理

網路嗅探

網路嗅探一個“Sniffer”程式能使某人“聽”到計算機網路的會話。不同的是,計算機的會話包括的顯然就是隨機的二進制數據。因此網路偷聽程式也因為它的“協定分析”特性而著名,“協定分析”就是對於計算機的通信進行解碼並使它變得有意義。

積極意義

網路嗅探需要用到網路嗅探器,其最早是為網路管理人員配備的工具,有了嗅探器網路管理員可以隨時掌握網路的實際情況,查找網路漏洞和檢測網路性能,當網路性能急劇下降的時候,可以通過嗅探器分析網路流量,找出網路阻塞的來源。嗅探器也是很多程式人員在編寫網路程式時抓包測試的工具,因為我們知道網路程式都是以數據包的形式在網路中進行傳輸的,因此難免有協定頭定義不對的。

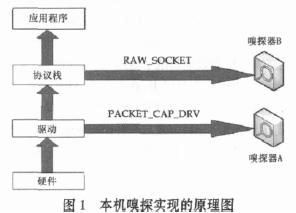

網路嗅探的基礎是數據捕獲,網路嗅探系統是並接在網路中來實現對於數據的捕獲的,這種方式和入侵檢測系統相同,因此被稱為網路嗅探。網路嗅探是網路監控系統的實現基礎,首先就來詳細地介紹一下網路嗅探技術,接下來就其在網路監控系統的運用進行闡述。

消極意義

網路嗅探

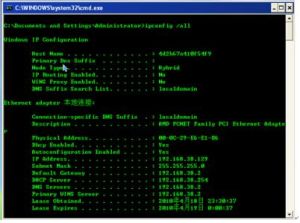

網路嗅探而ARP欺騙就在此處開始,侵略者若接聽到你傳送的IP位址,那么,它就可以仿冒目標主機的IP位址,然後返回自己主機的MAC地址給源主機。因為源主機傳送的IP包沒有包括目標主機的MAC地址,而ARP表裡面又沒有目標IP位址和目標MAC地址的對應表。所以,容易產生ARP欺騙。例如:我們假設有三台主機A,B,C位於同一個交換式區域網路中,監聽者處於主機A,而主機B,C正在通信。現在A希望能嗅探到B->C的數據, 於是A就可以偽裝成C對B做ARP欺騙――向B傳送偽造的ARP應答包,應答包中IP位址為C的IP位址而MAC地址為A的MAC地址。這個應答包會刷新B的ARP快取,讓B認為A就是C,說詳細點,就是讓B認為C的IP位址映射到的MAC地址為主機A的MAC地址。 這樣,B想要傳送給C的數據實際上卻傳送給了A,就達到了嗅探的目的。我們在嗅探到數據後,還必須將此數據轉發給C, 這樣就可以保證B,C的通信不被中斷。以上也是基於ARP欺騙的嗅探基本原理。