簡介

安全數據交換單元不同時與內外網處理單元連線,為2+1的主機架構。隔離網閘採用 SU-Gap安全隔離技術,創建一個內、外網物理斷開的環境。

產生

網閘的產生,最早是出現在美國、以色列等國的軍方,用以解決涉密網路與公共網路連線時的安全問題。

隨著電子政務在我國的蓬勃發展,政府部門的高安全網路和其他低安全網路之間進行數據交換的需求日益明顯,出於國家安全考慮,政府部門一般傾向於使用國內安全廠商的安全產品,種種因素促使了網閘在我國的產生。

我國第一款安全隔離網閘產生於2000年,現已經廣泛套用於政府、金融、交通、能源等行業。

原理

安全隔離網閘的組成:

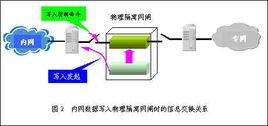

安全隔離網閘是實現兩個相互業務隔離的網路之間的數據交換,通用的網閘模型設計一般分三個基本部分:

a. 區域網路處理單元

b. 外網處理單元

c. 隔離與交換控制單元( 隔離硬體)

其中,三個單元都要求其軟體的作業系統是安全的,也就是採用非通用的作業系統,或改造後的專用作業系統。一般為Unix BSD或Linux的經安全精簡版本,或者其他是嵌入式作業系統VxWorks等,但都要對底層不需要的協定、服務刪除,使用的協定最佳化改造,增加安全特性,同時提高效率。

下面分別介紹三個基本部分的功能:

區域網路處理單元:包括區域網路接口單元與區域網路數據緩衝區。接口部分負責與區域網路的連線,並終止區域網路用戶的網路連線,對數據進行病毒檢測、防火牆、入侵防護等安全檢測後剝離出“純數據”,作好交換的準備,也完成來自區域網路對用戶身份的確認,確保數據的安全通道;數據緩衝區是存放並調度剝離後的數據,負責與隔離交換單元的數據交換。

外網處理單元:與區域網路處理單元功能相同,但處理的是外網連線。

隔離與交換控制單元:是網閘隔離控制的擺渡控制,控制交換通道的開啟與關閉。控制單元中包含一個數據交換區,就是數據交換中的擺渡船。對交換通道的控制的方式目前有兩種技術,擺渡開關與通道控制。擺渡開關是電子倒換開關,讓數據交換區與內外網在任意時刻的不同時連線,形成空間間隔GAP,實現物理隔離。通道方式是在內外網之間改變通訊模式,中斷了內外網的直接連線,採用私密的通訊手段形成內外網的物理隔離。該單元中有一個數據交換區,作為交換數據的中轉。

安全隔離網閘的兩類模型:

在內外網處理單元中,接口處理與數據緩衝之間的通道,稱內部通道1,緩衝區與交換區之間的通道,稱內部通道2。對內部通道的開關控制,就可以形成內外網的隔離。模型中的用中間的數據交換區擺渡數據,稱為 三區模型;擺渡時,交換區的匯流排分別與內、外網緩衝區連線,也就是內部通道2的控制,完成數據交換。

還有一種方式是取消數據交換區,分別互動控制內部通道1與內部通道2,形成二區模型。

二區模型的數據擺渡分兩次:先是連線內、外網數據緩衝區的內部通道2斷開,內部通道1連線,內外網接口單元將要交換的數據接收過來,存在各自的緩衝區中,完成一次擺渡。然後內部通道1斷開,內部通道2連線,內外網的數據緩衝區與各自的接口單元斷開後,兩個緩衝區連線,分別把要交換的數據交換到對方的緩衝區中,完成數據的二次擺渡。

內部通道一般也採用非通用網路的通訊連線,讓來自兩端的可能攻擊終止於接口單元,從而增強網閘的隔離效果。安全隔離網閘設計的目的,是隔離內外網業務連線的前提下,實現安全的數據交換。也就是安全專家描述的:協定落地,數據交換。

功能

由於職能和業務的不同,用戶的套用系統及其數據交換方式也多種多樣:各種審批系統、各種數據查詢系統需要在網路間傳輸和交換指定資料庫記錄;各種匯總系統、各種數據採集系統需要在網路間傳輸和交換指定檔案;各種複雜的套用系統需要傳輸和交換定製數據;內外網之間的郵件互通和網頁瀏覽需求要求網路之間能夠進行郵件轉發和網頁轉發。

故主流的安全隔離網閘一般具有如下功能模組: 資料庫模組、檔案模組、訊息模組、郵件模組和瀏覽模組。

區別

安全隔離網閘和防火牆有著本質的不同,以下表進行簡單的對比:

| 項目 | 安全隔離網閘 | 防火牆 |

| 訪問控制特點 | 基於物理隔離的白名單控制 | 基於連通網路的黑名單控制 |

| 硬體特點 | 多主機形成縱深防禦,保證隔離效果 | 單主機多宿主 |

| 隔離類型 | 專用隔離硬體 | 無專用數據交換硬體 |

| 軟體特點 | 不允許TCP會話 | 允許TCP會話 |

| 訪問類型 | 不允許從外到內的訪問 | 允許從外到內的訪問 |

| 安全性特點 | 可以最大程度防止未知攻擊 | 不能防止未知攻擊 |

| 性能與套用特點 | 確保全全性能所需的管理和維護工作量小 | 需要7x24監控,確保全全性能 |

| 數據通過性 | 性能適中 | 高性能 |

| 隔離方式 | 需要與套用系統結合 | 對套用透明 |