旁註是最近網路上比較流行的一種入侵方法,在字面上解釋就是-"從旁註入",利用同一主機上面不同網站的漏洞得到webshell,從而利用主機上的程式或者是服務所暴露的用戶所在的物理路徑進行入侵。以本人對於旁註入侵的理解來說,旁註入侵絕對需要許可權的提升作為幫助,如果主機的設定是IIS單用戶許可權/禁止運行任意cmd命令的話,這樣子旁註的入侵就成為了一大難題,沒有了CMD的許可權就很難進行旁註的信息蒐集以及最主要的跨站式(資料夾)的入侵就不可能成功了,所以在得到webshell之後我們首先要確定的條件就是是否存在可執行任意CMD的許可權/是否可以有FSO的許可權,這兩個就是旁註的首要條件。

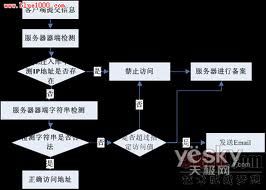

在對虛擬主機網站進行SQL注入時,通過whois查詢,對主機上的其它站點進行注入,通過入侵其它站點,從而達到對原站點的入侵,叫做旁註。通常旁註工具有明小子的Domain。

旁註攻擊在網路上對於WEB伺服器來說是攻擊力最大的一種,無數大型的站點(甚至黑客站點)都被這種攻擊所擊倒。因為一個網站所在的伺服器很可能存在其他網站,當這個網站因為安全措施做的很好而無法進行攻擊時,可以對其他也在這個伺服器上的網站進行攻擊,這樣最終可以同樣達到獲得這個伺服器許可權的目的,這就是旁註的核心思想所在。

為了更加清晰列表如下:

1、可執行任意CMD命令

2、可執行FSO

3、是否IIS單用戶許可權

用戶的網站所在物理路徑的確定,因為我們旁註的目的是藉助其他的網站進入主機內部,得知目標的所在的資料夾路徑,從而進入建立新的webshell。所以,我們要找尋目標的網站所在物理路徑就必須要藉助主機的程式或者是服務提供的信息。以下就是會暴露物理路徑的地方:

1、SERV-U的用戶配置檔案ServUDaemon.ini(暴露用戶的FTP密碼以及網站的具體地址)

2、諾頓防毒的日誌(會暴露一些存在後門而又被查殺的網站路徑)

3、IS的配置檔案(整個暴露了主機的IIS設定以及ASP.DLL的問題)

4、黑匣子(整個黑匣子會暴露出很多關於HTTP的敏感信息)

還有很多關於用戶配置的檔案,有待大家的發掘。

旁註入侵的工具,要得到同一伺服器的其他網站的域名就需要WHOIS幫忙,我們可以使用桂林老兵編寫的Domain程式或者是whois.webhosting.info網站進行查找,國家級域名是不可以查詢的,遇到這些問題可以將IP查找出來之後,直接WHOIS我們剛剛得到的IP位址就可以了。

WEBSHELL,至於如何得到我們需要的webshell,這個就看入侵的對象以及自身的能力來確定了,而webshell的選擇我是選擇了老兵的asp站長助手以及砍客的C/S的ASP木馬,進行整個旁註的主要webshell,首先查詢主機的所開的服務以及是否禁止CMD/FSO的時候都可以在砍客木馬身上得到我們所需要的答案,而老兵的木馬因為在編寫以及程式的使用都較為直觀,特別是CMD的操作是最好的了。

以上就是我在旁註的時候,所要用到所要查詢的信息以及工具。

旁註是一種新生的入侵手法,其殺傷力遠遠超過系統的漏洞,而且在旁註的過程中可以加插很多的手法,例如:許可權的提升,木馬的種植等等。但是我在這裡一再的說明的就是旁註就是從旁註入,旁註是利用主機的信息而進行的跨站式入侵,而不是我們所看到所理解的提權,旁註不需要提權,提升許可權就已經扭曲了旁註的真正意義,旁註是一種很局限的入侵手法,但是結合其他的入侵手法之後,就會成為其他各種各樣的入侵藝術。希望大家從中得到自己風格的入侵方式。