行為分析

1.生成檔案:

%sys32dir%\qqmm.vxd

2.生成CLSID組件

HKEY_CLASSES_ROOT\CLSID\

HKEY_CLASSES_ROOT\CLSID\ @ ""

HKEY_CLASSES_ROOT\CLSID\\InProcServer32

HKEY_CLASSES_ROOT\CLSID\\InProcServer32@ "C:\WINDOWS\system32\qqmm.vxd"

HKEY_CLASSES_ROOT\CLSID\\InProcServer32ThreadingModel "Apartment"

3.修改註冊表,增加啟動項

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\ShellExecuteHooks

4.病毒運行後會刪除病毒源檔案自身.

5.病毒運行後會把vxd檔案注入到進程當中.

6.病毒運行後會刪除QQ醫生的執行檔案QQDoctor\QQDoctor.exe

7.病毒運行後會登錄h ttp://f***h. ch****en.c om/ip/ip.php網站來獲得客戶機器的IP位址.

8.病毒運行後會通過讀取記憶體的方式截獲客戶QQ的賬號,密碼等相關資料.然後把獲得的QQ的相關資料傳送木馬種植者的信箱.

木馬例子

QQ大盜

典型病毒

QQ偽裝盜號者

病毒名稱(中文):QQ偽裝盜號者16 38 40(無空格)病毒別名:威脅級別:★☆☆☆☆病毒類型:偷密碼的木馬病毒長度:163 840影響系統:Win9x WinMe WinNT Win2000 WinXP Win2003

病毒行為

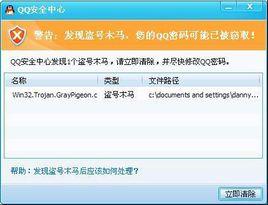

該病毒是針對QQ即時聊天工具的盜號木馬。病毒運行後會釋放偽裝成系統桌面進程的病毒檔案,修改註冊表增加啟動項,然後通過記憶體讀取的方式盜取密碼,並把密碼傳送到木馬種植者的手上。

1.生成檔案

%sys32dir%\explorer.exe

%sys32dir%\systemlr.dll

2.生成註冊表啟動項

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run explorer.exe "C:\WINDOWS\system32\explorer.exe"

3.病毒運行後會生成一個病毒檔案名稱的常駐進程.

4.病毒還會把Dll檔案注入到explorer.exe和其他的非系統進程當中.

5.病毒會把盜取的密碼傳送到木馬種植者的信箱中.

通過聊天工具傳播 QQ盜號木馬885 76(無空格)

病毒名稱(中文):QQ盜號木馬885 76病毒別名:威脅級別:★☆☆☆☆病毒類型:偷密碼的木馬病毒長度:885 76影響系統:Win9x WinMe WinNT Win2000 WinXP Win2003

盜號原理

暴力破解

其實就是一個一個的去試。對付這種方法的途徑很簡單:使用比較複雜的密碼。

本機安裝木馬竊聽用戶密碼

對於這類木馬軟體,除了清除,還有一個辦法——從原理上防止這些木馬得到QQ的登錄密碼。

這些木馬大多藉助於密碼查看器探知密碼,首先要知道它是從哪個套用程式偷。判斷方法如下:

①:從運行程式的檔案名判斷,比如程式QQ2000b是QQ程式。

應對策略

這種木馬比較笨,對付它很容易,只要將QQ的主檔案QQ.exe換個名字,它們就會變成瞎子。

②:查看當前運行的套用程式的標題是否是特徵文字,如“QQ用戶登錄”。這類木馬的例子如OICQ密碼監聽記錄工具4.01。

應對策略

修改QQ的登錄視窗的標題欄,這樣木馬就不能識別你正在登錄QQ了。

判斷方法3:根據密碼域判斷。

有些軟體的胃口很大,它不只想竊聽你的QQ密碼,它還關心其他的一些密碼,將獲取的賬戶和密碼分門別類,供自己分析。這類軟體的危害極大,但是當前的介紹中,除了殺木馬之外,好像沒有較好的解決辦法。

鍵盤記錄

該木馬會通過鍵盤自動記錄用戶的密碼,並傳送到指定的電子信箱的路徑。

判斷方法:QQ登入後不久異常下線,或自動關閉請求再次輸入密碼。

應對策略:打開密碼輸入框左側的軟鍵盤輸入登入密碼。

應對策略

QQ木馬

QQ木馬QQ木馬說到底就是可以竊取你機密的程式,它是捆綁的一種檔案~可以竊取你QQ密碼和聊天記錄.平時不要隨意接收 QQ上傳來的檔案和QQ上其他人打開的網址.尤其是對方在網咖上網時,會自動傳來個檔案或網站,千萬不要打開,除非對方是你熟悉的朋友先問一下是否是他發給你的.如果中了毒就用卡巴斯基殺進安全模式殺。在QQ硬碟里有QQ病毒專殺工具,下載後防毒就行。 QQ病毒專殺工具

百度可以搜尋到,這裡提供兩個連結,專殺工具 QQ木馬終極應對策略

通過eXeScope,可以對QQ進行徹底地改造,這樣,就可以防止任何本地的木馬:因為它們根本不可能知道你在運行QQ,也不知道你在輸入密碼,從而就不可能竊取到你的QQ密碼。

找到QQ可執行檔案的位置,將QQ目錄拷貝到其他位置,並將其中QQ執行檔換名,如改為“副件qq2000b.exe”。這樣做的目的是為了防止木馬使用第一種判斷方法。

使用ExeScope打開QQ的執行檔,找到要修改的項。

位置在[資源]→[對話框]→[對話框450],修改QQ登錄的標題欄。修改密碼域的屬性。

這樣做會導緻密碼以明文形式出現在輸入框,可能會被別人偷看,不過為了防止木馬偷看,你只能這樣了。保存設定。運行“復件 qq2000b.exe”看看吧。如果大家都採用這樣的防護措施,離QQ木馬的消失的日子就不遠了。

木馬預防

木馬殺手

木馬殺手泡泡網資訊頻道 2012年7月1日隨著技術的發展,手機病毒也變得越來越強大。6月初,一款名為“a.remote.obad”的安卓病毒被騰訊移動安全實驗室截獲,該病毒堪稱安卓平台最高級木馬病毒,具備防卸載、自動隱藏、防止反編譯等特性,用戶感染該病毒只能採取刷機手段解決,無法卸載。騰訊移動安全實驗室推出“OBAD高級木馬專殺”,配合騰訊手機管家使用可完美卸載該病毒 。

據騰訊移動安全實驗室介紹,安卓最高級病毒“a.remote.obad”具備防卸載、阻止反編譯、雲端控制等惡意行為。與此前截獲的其他病毒不同,該病毒一旦被安裝激活後,偽裝成系統檔案,誘導用戶註冊後利用系統漏洞隱藏自身圖示,導致用戶無法通過正常途徑卸載。

此外,通過代碼混淆和字元串加密讓安全工程師無法得到完整的入口信息,提升反編譯難度,從而達到保護自身的目的。病毒成功安裝激活之後,自動獲取Root許可權,接收雲端指令,傳送定製業務簡訊,禁止運營商回執,從而實施惡意扣費。同時,還可能竊取用戶手機上的隱私信息上傳至指定伺服器。

軟體套用

軟體套用“此前,對於OBAD最高級木馬病毒,各大安全廠商都只能檢測到該病毒,無法做到完美卸載。只能提醒用戶通過刷機解決問題。通過對病毒的深入分析,我們找到了完美卸載方法,推出OBAD高級木馬專殺工具。”騰訊移動安全實驗室工程師表示。

他還告訴記者,OBAD病毒利用系統漏洞達到攻擊的目的,而不僅僅是偽裝成其他APP進行惡意扣費,這讓我們重新認識了手機病毒的巨大危害,同時也呼籲Android儘快完善漏洞修復機制。對於廣大手機用戶來說從正規電子市場下載手機App,不打開陌生信息中的連結、安裝專業手機安全軟體、定期進行病毒查殺,可以有效防範各類手機病毒入侵。