DDOS軟體特性

主要用於目標主機攻擊測試、網站攻擊測試和流量測試,參考眾多國內外優秀的DDOS攻擊測試軟體的特點,並採用全球領先的網路流量控制和系統開銷控制技術,具有速度快,不堵塞,隱蔽性好,攻擊性能強悍等優異的特性,可以充分發掘目標對象的弱點。

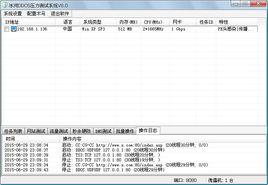

DDOS軟體

DDOS軟體強大的攻擊性能

集合了市面上所有攻擊軟體優點 取得了革命性突破 (獨立編寫代碼.很有效的防止放火牆公司修改參數進行防禦攻擊.)支持自定義數據包的TCP/UDP攻擊,支持常規主機攻擊,如TCP多連線/UDP洪水報/ICMP/IGMP/SYN等,支持網站攻擊,如HTTP多連 接/HTTP下載/FTP多連線/FTP下載/CC攻擊等,支持win98/2k/xp/xp-sp2/vista系統。

經測試,每秒平均可達到7000個偽造數據包(CPU占用5%左右),每秒平均可達到10000個UDP包(CPU占用5%左右)。並且有多種發包模式,可根據網路和電腦配置設定達到最佳的發包速度。

一般的軟體防火牆能承受的就是十萬個左右的偽造數據包........理論上講只要有十多台傀儡殭屍機就可以把它攻癱瘓,這根頻寬有關係。大家可以自行測試。

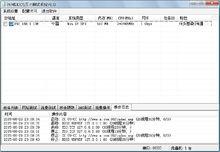

肉雞的自動上線

支持多種方式的肉雞上線機制,如 動態域名/URL轉向/FTP上傳IP檔案/固定IP等,通過簡單配置就可以自動生成服務端。服務端具有強大的自動重連功能,可以自動尋找宿主的外網地 址,自動使用代理,支持區域網路內控制,永不掉線。

隱蔽性能

服務端可以加殼保護,可以注入到 任意的進程中,如explorer,svchost等等,NT系統上可以生成偽裝的service自動啟動。

一流的攻擊速度

服務端部分代碼由彙編直接完成, 在保障功能的同時儘可能緊湊,達到完美的攻擊速度,通過最佳化速度和執行緒,提升最佳攻擊能力。

DDOS攻擊類型

1.SYN攻擊

傳送偽造源IP的SYN數據包但是數據包不是64位元組而是上千位元組這種攻擊會造成一些防火牆處理錯誤鎖死,消耗伺服器CPU記憶體的同時還會堵塞頻寬。

2.TCP攻擊

傳送偽造源IP的 TCP數據包,TCP頭的TCP Flags 部分是混亂的可能是syn ,ack ,syn+ack ,syn+rst等等,會造成一些防火牆處理錯誤鎖死,消耗伺服器CPU記憶體的同時

還會堵塞頻寬。

3.UDP攻擊

很多聊天室,視頻音頻軟體,都是通過UDP數據包傳輸的,攻擊者針對分析要攻擊的網路軟體協定,傳送和正常數據一樣的數據包,這種攻擊非常難防護,一般防護牆通過攔截攻擊數據包的特徵碼防護,但是這樣會造成正常的數據包也會被攔截,

4.針對WEB Server的多連線攻擊,CC攻擊

通過控制大量肉雞同時連線訪問網站,造成網站無法處理癱瘓,這種攻擊和正常訪問網站是一樣的,只是瞬間訪問量增加幾十倍甚至上百倍,有些防火牆可以通過限制每個連線過來的IP連線數來防護,但是這樣會造成正常用戶稍微多打開幾次網站也會被封,

5.針對WEB Server的變種攻擊,變異CC攻擊

通過控制大量肉雞同時連線訪問網站,一點連線建立就不斷開,一直傳送傳送一些特殊的GET訪問請求造成網站資料庫或者某些頁面耗費大量的CPU,這樣通過限制每個連線過來的IP連線數就失效了,因為每個肉雞可能只建立一個或者只建立少量的連線。這種攻擊非常難防護,後面給大家介紹防火牆的解決方案

6. 針對WEB Server的變種攻擊

通過控制大量肉雞同時連線網站連線埠,但是不傳送GET請求而是亂七八糟的字元,大部分防火牆分析攻擊數據包前三個位元組是GET字元然後來進行http協定的分析,這種攻擊,不傳送GET請求就可以繞過防火牆到達伺服器,一般伺服器都是共享頻寬的,頻寬不會超過10M 所以大量的肉雞攻擊數據包就會把這台伺服器的共享頻寬堵塞造成伺服器癱瘓,這種攻擊也非常難防護,因為如果只簡單的攔截客戶端傳送過來沒有GET字元的數據包,會錯誤的封鎖很多正常的數據包造成正常用戶無法訪問,後面給大家介紹防火牆的解決方案

7.針對遊戲伺服器的攻擊

因為遊戲伺服器非常多,這裡介紹最早也是影響最大的傳奇遊戲,傳奇遊戲分為登入註冊連線埠7000,人物選擇連線埠7100,以及遊戲運行連線埠7200,7300,7400等,因為遊戲自己的協定設計的非常複雜,所以攻擊的種類也花樣倍出,大概有幾十種之多,而且還在不斷的發現新的攻擊種類,這裡介紹目前最普遍的假人攻擊,假人攻擊是通過肉雞模擬遊戲客戶端進行自動註冊、登入、建立人物、進入遊戲活動從數據協定層面模擬正常的遊戲玩家,很難從遊戲數據包來分析出哪些是攻擊哪些是正常玩家。

以上介紹的幾種最常見的攻擊也是比較難防護的攻擊。一般基於包過濾的防火牆只能分析每個數據包,或者有限的分析數據連線建立的狀態,防護SYN,或者變種的SYN,ACK攻擊效果不錯,但是不能從根本上來分析tcp,udp協定,和針對套用層的協定,比如http,遊戲協定,軟體視頻音頻協定,現在的新的攻擊越來越多的都是針對套用層協定漏洞,或者分析協定然後傳送和正常數據包一樣的數據,或者乾脆模擬正常的數據流,單從數據包層面,分析每個數據包裡面有什麼數據,根本沒辦法很好的防護新型的攻擊。

DDOS攻擊現象

那如何確定網站遭到的攻擊是DDOS呢,歸納來講,在遭到DDOS攻擊時,大致會出現以下幾個症狀,可以說如果網站伺服器出現了下面所有的症狀,那網站基本上可以確定是遭到了DDOS攻擊。

1、網站提供的正常服務變得異常。

該症狀表現為:網站伺服器提供的頁面瀏覽、上傳等服務變得極慢或不能再提供服務。比如提一個論壇網站,本來正常的頁面無法打開或打開速度很慢,如果是遭遇了DDOS攻擊,就會出現這樣的現象。但也有可能是網站頻寬或其他原因,所以需要綜合其他症狀進行判斷。

2、伺服器處理能力滿負荷。

如果網站管理員發現原本正常的伺服器出現CPU、記憶體等消耗很大,CPU長期處於100%的狀態,極有可能是DDOS引起的。

3、網路堵塞。

如果你網路上出現了大量的非法數據包或偽造數據包,這也是DDOS的症狀之一。最典型的案例是同一個IDC下的多個網站都無法訪問,這是由於龐大到難以想像的數據湧入到整個IDC入口節點,導致IDC被DDOS擊倒,造成整個IDC下的所有網站無法訪問,停止服務。如果針對於網站伺服器的單個IP,情況會更明顯

4、伺服器頻繁當機或重啟。

如果遭到了DDOS的攻擊,尤其是當CPU一直處於100%使用率的高危,那么伺服器會反覆重啟。

所以判斷伺服器是否遭遇DDOS是要從多個方向出發,單獨一個症狀是無法準確判斷網站遭受的是DDOS攻擊,如果出現了症狀並且相互關聯,那么才能定位DDOS攻擊從而確定DDOS攻擊類型並構建防禦體系。

DDOS攻擊防範

一、預防為主保證安全

DdoS攻擊是黑客最常用的攻擊手段,下面列出了對付它的一些常規方法。

(1)定期掃描

要定期掃描現有的網路主節點,清查可能存在的安全漏洞,對新出現的漏洞及時進行清理。骨幹節點的計算機因為具有較高的頻寬,是黑客利用的最佳位置,因此對這些主機本身加強主機安全是非常重要的。而且連線到網路主節點的都是伺服器級別的計算機,所以定期掃描漏洞就變得更加重要了。

(2)在骨幹節點配置防火牆

防火牆本身能抵禦DdoS攻擊和

其他一些攻擊。在發現受到攻擊的時候,可以將攻擊導向一些犧牲主機,這樣可以保護真正的主機不被攻擊。當然導向的這些犧牲主機可以選擇不重要的,或者是linux以及unix等漏洞少和天生防範攻擊優秀的系統。

(3)用足夠的機器承受黑客攻擊

這是一種較為理想的應對策略。如果用戶擁有足夠的容量和足夠的資源給黑客攻擊,在它不斷訪問用戶、奪取用戶資源之時,自己的能量也在逐漸耗失,或許未等用戶被攻死,黑客已無力支招兒了。不過此方法需要投入的資金比較多,平時大多數設備處於空閒狀態,和目前中小企業網路實際運行情況不相符。

(4)充分利用網路設備保護網路資源

所謂網路設備是指路由器、防火牆等負載均衡設備,它們可將網路有效地保護起來。當網路被攻擊時最先死掉的是路由器,但其他機器沒有死。死掉的路由器經重啟後會恢復正常,而且啟動起來還很快,沒有什麼損失。若其他伺服器死掉,其中的數據會丟失,而且重啟伺服器又是一個漫長的過程。特別是一個公司使用了負載均衡設備,這樣當一台路由器被攻擊當機時,另一台將馬上工作。從而最大程度的削減了DdoS攻擊。

(5)過濾不必要的服務和連線埠

過濾不必要的服務和連線埠,即在路由器上過濾假IP……只開放服務連線埠成為目前很多伺服器的流行做法,例如WWW伺服器那么只開放80而將其他所有連線埠關閉或在防火牆上做阻止策略。

(6)檢查訪問者的來源

使用Unicast Reverse Path Forwarding等通過反向路由器查詢的方法檢查訪問者的IP位址是否是真,如果是假的,它將予以禁止。許多黑客攻擊常採用假IP位址方式迷惑用戶,很難查出它來自何處。因此,利用Unicast Reverse Path Forwarding可減少假IP位址的出現,有助於提高網路安全性。

(7)過濾所有RFC1918 IP位址

RFC1918 IP位址是內部網的IP位址,像10.0.0.0、192.168.0.0 和172.16.0.0,它們不是某個網段的固定的IP位址,而是Internet內部保留的區域性IP位址,應該把它們過濾掉。此方法並不是過濾內部員工的訪問,而是將攻擊時偽造的大量虛假內部IP過濾,這樣也可以減輕DdoS攻擊。

(8)限制SYN/ICMP流量

用戶應在路由器上配置SYN/ICMP的最大流量來限制SYN/ICMP封包所能占有的最高頻寬,這樣,當出現大量的超過所限定的SYN/ICMP流量時,說明不是正常的網路訪問,而是有黑客入侵。早期通過限制SYN/ICMP流量是最好的防範DOS方法,雖然目前該方法對於DdoS效果不太明顯了,不過仍然能夠起到一定的作用。

二、尋找機會應對攻擊

如果用戶正在遭受攻擊,他所能做的抵禦工作將是非常有限的。因為在原本沒有準備好的情況下有大流量的災難性攻擊沖向用戶,很可能在用戶還沒回過神之際,網路已經癱瘓。但是,用戶還是可以抓住機會尋求一線希望的。

(1)檢查攻擊來源,通常黑客會通過很多假IP位址發起攻擊,此時,用戶若能夠分辨出哪些是真IP哪些是假IP位址,然後了解這些IP來自哪些網段,再找網網管理員將這些機器關閉,從而在第一時間消除攻擊。如果發現這些IP位址是來自外面的而不是公司內部的IP的話,可以採取臨時過濾的方法,將這些IP位址在伺服器或路由器上過濾掉。

(2)找出攻擊者所經過的路由,把攻擊禁止掉。若黑客從某些連線埠發動攻擊,用戶可把這些連線埠禁止掉,以阻止入侵。不過此方法對於公司網路出口只有一個,而又遭受到來自外部的DdoS攻擊時不太奏效,畢竟將出口連線埠封閉後所有計算機都無法訪問internet了。

(3)最後還有一種比較折中的方法是在路由器上濾掉ICMP。雖然在攻擊時他無法完全消除入侵,但是過濾掉ICMP後可以有效的防止攻擊規模的升級,也可以在一定程度上降低攻擊的級別。