連線埠

135

服務

RPC(遠程過程調用)服務

說明

Microsoft在這個連線埠運行DCE RPC end-point mapper為它的DCOM服務。這與UNIX 111連線埠的功能很相似。使用DCOM和RPC的服務利用計算機上的end-point mapper註冊它們的位置。遠端客戶連線到計算機時,它們查找end-point mapper找到服務的位置。HACKER掃描計算機的這個連線埠是為了找到這個計算機上運行Exchange Server、版本,還有些DOS攻擊直接針對這個連線埠。

135連線埠就是用於遠程的打開對方的telnet服務 ,用於啟動與遠程計算機的 RPC 連線,很容易就可以就侵入電腦。大名鼎鼎的“衝擊波”就是利用135連線埠侵入的。 135的作用就是進行遠程,可以在被遠程的電腦中寫入惡意代碼,危險極大。

135連線埠主要用於使用RPC(Remote Procedure Call,遠程過程調用)協定並提供DCOM(分散式組件對象模型)服務。

連線埠說明

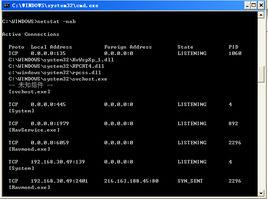

135連線埠主要用於使用RPC(Remote Procedure Call,遠程過程調用)協定並提供DCOM(分散式組件對象模型)服務,通過RPC可以保證在一台計算機上運行的程式可以順利地執行遠程計算機上的代碼;使用DCOM可以通過網路直接進行通信,能夠跨包括HTTP協定在內的多種網路傳輸。

連線埠漏洞

相信去年很多Windows 2000和Windows XP用戶都中了“衝擊波”病毒,該病毒就是利用RPC漏洞來攻擊計算機的。RPC本身在處理通過TCP/IP的訊息交換部分有一個漏洞,該漏洞是由於錯誤地處理格式不正確的訊息造成的。該漏洞會影響到RPC與DCOM之間的一個接口,該接口偵聽的連線埠就是135。

操作建議

為了避免“衝擊波”病毒的攻擊,建議關閉該連線埠。

第一步

點擊“開始”選單/設定/控制臺/管理工具,雙擊打開“本地安全策略”,選中“IP 安全策略,在本地計算機”,在右邊窗格的空白位置右擊滑鼠,彈出快捷選單,選擇“創建 IP 安全策略”(如右圖),於是彈出一個嚮導。在嚮導中點擊“下一步”按鈕,為新的安全策略命名;再按“下一步”,則顯示“安全通信請求”畫面,在畫面上把“激活默認相應規則”左邊的鉤去掉,點擊“完成”按鈕就創建了一個新的IP 安全策略。

第二步

右擊該IP安全策略,在“屬性”對話框中,把“使用添加嚮導”左邊的鉤去掉,然後單擊“添加”按鈕添加新的規則,隨後彈出“新規則屬性”對話框,在畫面上點擊“添加”按鈕,彈出IP篩選器列表視窗;在列表中,首先把“使用添加嚮導”左邊的鉤去掉,然後再點擊右邊的“添加”按鈕添加新的篩選器。

第三步

進入“篩選器屬性”對話框,首先看到的是 地址 ,源地址選“任何 IP 地址”,目標地址選“我的 IP 地址”;點擊“協定”選項卡,在“選擇協定類型”的下拉列表中選擇“TCP”,然後在“到此連線埠”下的文本框中輸入“135”,點擊“確定”按鈕,這樣就添加了一個禁止 TCP 135(RPC)連線埠的篩選器,它可以防止外界通過135連線埠連上你的電腦。

第四步

在“新規則屬性”對話框中,選擇“新 IP 篩選器列表”,然後點擊其左邊的圓圈上加一個點,表示已經激活,最後點擊“篩選器操作”選項卡。在“篩選器操作”選項卡中,把“使用添加嚮導”左邊的鉤去掉,點擊“添加”按鈕,添加“阻止”操作:在“新篩選器操作屬性”的“安全措施”選項卡中,選擇“阻止”,然後點擊“確定”按鈕。

第五步

進入“新規則屬性”對話框,點擊“新篩選器操作”,其左邊的圓圈會加了一個點,表示已經激活,點擊“關閉”按鈕,關閉對話框;最後回到“新IP安全策略屬性”對話框,在“新的IP篩選器列表”左邊打鉤,按“確定”按鈕關閉對話框。在“本地安全策略”視窗,用滑鼠右擊新添加的 IP 安全策略,然後選擇“指派”。