技術介紹

基於身份標識的密碼系統(Identity-Based Cryptograph, 簡稱IBC),是一種非對稱的公鑰密碼體系。標識密碼的概念由Shamir於1984年提出[1],其最主要觀點是系統中不需要證書,使用用戶的標識如姓名、IP位址、電子信箱地址、手機號碼等作為公鑰。用戶的私鑰由密鑰生成中心(Key Generate Center,簡稱KGC)根據系統主密鑰和用戶標識計算得出。用戶的公鑰由用戶標識唯一確定,從而用戶不需要第三方來保證公鑰的真實性。但那時,標識密碼的思想停留在理論階段,並未出現具體的實施方案。

直到2000年以後,D. Boneh和M. Franklin[2] , 以及R. Sakai、K. Ohgishi 和 M. Kasahara [3]兩個團隊獨立提出用橢圓曲線配對(parings)構造標識公鑰密碼,引發了標識密碼的新發展。利用橢圓曲線對的雙線性性質,在橢圓曲線的循環子群與擴域的乘法循環子群之間建立聯繫,構成了雙線性DH、雙線性逆DH、判決雙線性逆DH、q-雙線性逆DH和q-Gap-雙線性逆DH等難題。當橢圓曲線離散對數問題和擴域離散對數問題的求解難度相當時,可用橢圓曲線對構造出安全性和實現效率最最佳化的標識密碼。

Boneh等人[1]利用橢圓曲線的雙線性對得到Shamir意義上的基於身份標識的加密體制。在此之前,一個基於身份的更加傳統的加密方案曾被Cocks提出,但效率極低。目前,基於身份的方案包括基於身份的加密體制[4-5]、可鑑別身份的加密和簽密體制[6]、簽名體制[7-9]、密鑰協商體制[10-11]、鑑別體制[12]、門限密碼體制[13]、層次密碼體制[14]等。

基於身份的標識密碼是傳統的PKI證書體系的最新發展,國家密碼局於2006年組織了國家標識密碼體系IBC標準規範的編寫和評審工作。2007年12月16日國家IBC標準正式通過評審,給予SM9商密算法型號。

技術原理

標識密碼系統與傳統公鑰密碼一樣,每個用戶有一對相關聯的公鑰和私鑰。標識密碼系統中,將用戶的身份標識如姓名、IP位址、電子信箱地址、手機號碼等作為公鑰,通過數學方式生成與之對應的用戶私鑰。用戶標識就是該用戶的公鑰,不需要額外生成和存儲,只需通過某種方式公開發布,私鑰則由用戶秘密保存。IBC密碼體系標準主要表現為IBE加解密算法組、IBS簽名算法組、IBKA身份認證協定,下面分別介紹。

加解密體制

標識密碼的加解密方案由四部分組成, 即包括系統參數生成(Setup)算法、密鑰生成(Extract)算法、加密(Encrypt)算法和解密(Decrypt)算法。步驟描述如下:

Setup:給出一個安全參數k,輸出系統參數params和主密鑰MasterKey。其中,系統參數params是公開的,而主密鑰MasterKey只有密鑰生成中心知道。

Extract:利用params, MasterKey和任意的,ID∈{0, 1}*, 返回私鑰PrivateKeyID。ID是任意長度的字元串,並作為加密公鑰,PrivateKeyID是解密用的私鑰。

Encrypt:利用params和公鑰ID對明文M進行加密,得出密文C, C=Encrypt(params, M, ID)。

Decrypt:利用params和私鑰PrivateKeyID對密文C進行解密,得出明文Decrpyt(params, C, PrivateKeyID)=M。

簽名驗證體制

標識密碼的簽名驗證方案有很多, 但概括起來基本上由四個算法組成, 即系統參數生成(Setup)算法、密鑰生成(Extract)算法、簽名(Significant)算法和驗證(Verify)算法.其算法描述如下:

Setup和Extract同上一小節標識密碼加解密機制中的Setup和Extract。

身份標識密碼技術

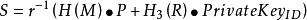

身份標識密碼技術Significant:輸入待簽的報文M、系統公開參數和用戶私鑰PrivateKeyID,生成簽名(R, S),其中R=r·P ,,r 為隨機數。

身份標識密碼技術

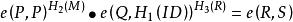

身份標識密碼技術Verify:輸入簽名(R, S)、系統公開參數和用戶身份(ID),輸出驗證結果。即驗證是否成立,其中Q為系統公鑰。

認證協定

標識密碼算法的身份認證協定步驟如下,以A、B之間的認證為例:

Step1:A通過計算單元生成一個隨機數 R, 通過時鐘單元產生一個當前時間戳T, 傳送給B;

Step2:B通過計算單元生成一個隨機數r,並計算u=rP,c=H(u, R, T),S=(r+c)·PrivateKeyID,把u, S傳送給A;

Step3:A通過計算單元驗證如下公式是否成立;如果成立則A認證通過,否則A認證未通過。

主要套用

標識密碼是一種基於雙線性配對和橢圓曲線的新型公鑰密碼技術,從傳統的PKI基礎上發展而來,主要解決的問題集中在身份認證、抗否認、完整性、保密性等方面,為實現套用安全提供了一個新的解決思路。標識密碼可以套用於以下幾個方向:

安全電子郵件服務 目前典型的安全電子郵件解決方案主要基於對稱密碼或基於傳統的PKI技術,如PGP,PEM和S/MIME等。由於對稱密碼密鑰分發困難,PKI系統實現成本高、效率低下、運維管理難等缺點,標識密碼技術更加適用於安全電子郵件服務。基於標識密碼的安全電子郵件可涉及多個方面的服務,如安全電子郵件客戶端軟體,WEB Mail外掛程式,手機版安全電子郵件、雲安全郵件服務等。這些服務僅需要依靠輕量級的標識密碼密鑰管理平台即可實現密鑰對的生成和管理,而不需要PKI體系中龐大的證書註冊、管理和發布系統。

安全電子政務套用 電子政務主要由黨政系統內部的數位化辦公、部門之間通過計算機網路而進行的信息共享和實時通信、黨政部門通過網路與公眾進行的雙向信息交流三部分組成。以標識密碼技術為核心,集成標識密碼公鑰基礎設施的新型網路安全解決方案,遵循國家相關標準和密碼政策,利用身份證號作為用戶公鑰,可有力支持電子政務實名制。電子政務信息交換中確認身份、控制許可權、保證信息源真實性、完整性和信息傳送不可抵賴性的重要手段,對網路防泄密、抗侵入、拒黑客、識真偽、保全全有著不可替代的重要作用,具有高度的權威性和公正性。典型的套用包括電子公文流轉的安全套用、電子司法檔案系統、電子財政管理系統、電子辦公系統、業績評價系統、稅務申報系統的安全套用、電子採購與招標、社會保險網路服務等等。

企業安全套用 企業的安全技術套用包括但不限於安全接入、身份認證、文檔加密、百密櫃、數字簽名等。安全接入:利用標識密碼技術進行身份認證,數據傳輸加密,可實現遠程安全接入。身份認證:替代用戶名和密碼認證,可通過身份標識密碼技術實現電子身份與真實身份的對應和確認;通過服務端與客戶端的簽名及驗證可實現安全性更高的強身份認證。文檔安全:實現磁碟空間或檔案的加密,並可實現指定身份(標識)的解密或組(域)加密。百密櫃:基於標識密碼技術的加密存儲,可實現文檔加密和磁碟加密。雲存儲安全:支持網路海量用戶數據離線加解密、並可實現附加屬性或特徵的加解密。數字簽名:用標識簽名驗簽,杜絕身份仿冒和數據篡改。等等企業套用,不一而足。

安全中間件 基於標識密碼技術的安全中間件是採用公鑰標識密碼技術實現的安全開發組件,遵循SM9相關標準,利用公鑰加密技術為上層套用開展提供一套安全基礎平台的技術和規範。標識密碼安全中間件本身不是一種套用,而是一個基礎架構,它為數字簽名、加密和身份驗證這樣的服務提供了一個平台以支持任何需要信息安全的套用。安全中間件是IBC體系的重要組成部分,向用戶提供安全的 API 套用接口,使得合作夥伴能夠更加簡單的套用IBC體系,結合標識公私鑰對的套用,提升現有套用系統的安全性能,實現安全登錄、安全表單簽名、數字時間戳服務、安全郵件等一系列的安全策略,保證數據傳輸的機密性和完整性以及身份認證的確認性和不可抵賴性。

服務端設備 國家商用密碼管理局已審批發布了SM系列的商用密碼算法標準,以保障各個套用領域的信息安全。基於公鑰密碼的服務端設備包括基於國家商用密碼管理局(簡稱囯密局)頒布的SM9密碼算法標準的IBC伺服器密碼機、IBC簽名驗簽伺服器等。IBC密碼機是專業為基於標識密碼的安全套用系統提供加密解密支持的密碼機,實現系統主密鑰的生成與安全管理、用戶私鑰的生成與安全傳輸、對稱密鑰的加密解密、信息抗抵賴性與完整性鑑別等。IBC簽名驗簽伺服器一種利用標識公鑰密碼技術實現簽名和驗簽服務的硬體設備,實現業務系統中用戶身份認證的確認性和不可抵賴性。

安全終端設備 安全終端設備包括基於標識密碼技術的USB智慧型密碼鑰匙(IBCKey)、SD智慧型密碼鑰匙、SIM智慧卡、金融IC卡等。對於基於標識密碼體系的套用,這些安全終端設備只需要在其中存儲公鑰標識和對應的私鑰即可。SD/SIM卡結合IBCKey可實現通話加密、簡訊加密、公交刷手機卡、移動證券和移動銀行等安全套用。

套用優勢

傳統的PKI體系與IBC體系都是以公鑰密碼技術為基礎,保證數據的真實性、機密性、完整性和不可抵賴性為安全目的而構成的認證、授權、加密等硬體、軟體的綜合設施。由於IBC體系將用戶唯一性的身份標識作為用戶的公鑰這一天然優勢,使得IBC體系比PKI龐大的證書管理和發布系統更易於套用。下文比較了PKI體系與IBC體系的套用,如表1所示。

表1 PKI體系與IBC體系的套用區別

| PKI 體系 | IBC 體系 |

| 公鑰是隨機數 | 公鑰可以是信箱地址 |

| 通過證書將用戶的公鑰與身份關聯起來 | 公鑰即用戶的身份標識 |

| 信息傳送方必須獲得接收方的公鑰證書 | 信息傳送方只需要獲知接收方的身份標識(如姓名、IP位址、電子信箱地址、手機號碼等) |

| 證書頒發和管理系統複雜難以部署 | 無需頒發和管理證書 |

| 每次傳送信息之前,都需要與管理中心通訊互動,驗證證書的有效性 | 可以本地離線加解密 |

| 難於實現基於屬性、策略的加密 | 可增加時間或固定IP等方式解密信息的安全策略控制 |

| 存放的收信方證書隨傳送郵件數量的增大而增多,線上通訊互動越繁忙,管理負擔和管理成本會同比例放大 | 傳送郵件數量級越大,管理負擔和管理成本的增加並不明顯 |

| 實現成本高、效率低下 | 實現成本低、效率較高 |

| 系統運行維護成本高 | 運營管理方便,成本低 |

由上表的分析可見,相比PKI體系,IBC體系的套用優勢主要表現在以下幾個方面:

•無需PKI體系中的數字證書,無需證書頒發機構CA中心,無需證書的發布與查詢,使用簡單,部署方便,尤其適用於海量用戶的安全系統;

•無需PKI中證書驗證等計算過程,具備較低的計算代價,適用於手機終端;

•無需PKI的線上連線CA伺服器查詢與驗證證書狀態,具備較低的通信代價;

•豐富的策略控制機制,將身份認證與訪問控制合二為一。

套用前景

標識密碼雖然在技術原理上與傳統的PKI屬於不同的體系,但在套用上卻能對傳統的PKI構成補充甚至替代。近年來,標識密碼技術得到了蓬勃發展,已在某些政府行政領域和私人領域成功運用。標識密碼體系沒有證書管理的負擔,簡化了實施套用,能夠快速實現安全通信,尤其適用於安全電子郵件系統、移動通信的客戶以及需要向未註冊人群傳送信息的用戶。目前,標識密碼技術已經在國內外得到了一些重要套用。

國際電信聯盟(ITU)已採用IBC技術作為下一代行動電話的認證技術手段。美國食品藥品管理局(FDA)在各大醫療機構中推廣IBC套用。在電子商務領域,IBC在美國已經成為POS終端和清算中心間保護信用卡信息的主流技術之一。在歐洲,意法半導體的研究人員己經與智慧卡廠商Incard合作,聯合開發實現在智慧卡上部署標識密碼。我國國內的華為、中興、上海貝爾等公司也在NGN中採用了IBC技術。

隨著囯家密碼管理局對SM9算法的規範和推廣,用戶將會越來越熟悉標識密碼。標識密碼技術已經在網路安全、信息安全、電子政務等領域的優秀表現表明,它還將更廣泛地套用於安全電子郵件、加密簡訊、加密通話、電子證照管理、電子病歷、手機電子錢包、電子圖書館、身份證與社保、醫保等的多卡合一後的管理使用等諸多領域。

國家十二五規劃明確了推動下一代網際網路、新一代移動通信、雲計算、物聯網、智慧型網路終端、高性能計算的發展,加快網路與信息安全技術創新,保障網路與信息安全的目標。在面向三網、兩化的深度融合,新技術、新套用和新模式不斷出現的大背景下,對信息安全的保障提出了更高的要求。隨著基於標識密碼技術的公鑰密碼基礎設施的建設,相關標準規範的研究與制定,標識密碼技術必將為用戶信息的安全性、完整性、私密性和可追蹤性起到更大的保護作用,套用前景無比廣闊。

參考文獻

[1] Shamir A. Identity-based cryptosystems and signature schemes[C]. LNCS196: Advances in Cryptology: Crypto’84. Berlin: Springer, 1984, 47-53.

[2] Boneh D, Franklin M. Identity based encryption from Weil pairing[C]. LNCS2139: Advances in Cryptology: Crypto’2001. Berlin: Springer, 2001, 213-229.

[3] R. Sakai, K. Ohgishi and M. Kasahara. Cryptosystems based on pairing [C]. In Proc. of the 2000 Symposium on Cryptography and Information Security, Okinawa, Japan, 2000.

[4] B. Lynn. Authenticated identity-based encryption. Cryptology ePrint Archive, Report 2002/072.

[5] Boneh D, Franklin M. Identity-based encryption from the Weil pairing [J]. SIAM J. of Computing, 2003, 32(3): 586-615.

[6] Boneh D, Gentry C, Lynn B, Shacham H. Aggregate and verifiably encrypted signatures from bilinear maps[C]. LNCS2656: Advances in Cryptology-Proceeding, Eurocrypt’03. Berlin: Springer, 2003, 416-432.

[7] Boneh D, Lynn B, Shacham H. Short signature from the Well paring[C]. LNCS 2248: Advances in Cryptology, ASIA. ARYPT’2001. Berlin: Springer, 2001, 516-532.

[8] B Lee, K Kim. Self-certified signature [C]. Progress in Cryptology: INDOCRYPT 2002. Lncs 2551, Springer Verlag, 2002, 199-214.

[9] Hess F. Efficient identity based signature schemes based on parings[C]. LNCS2595: Selected Area in Cryptography, SAC’02. Berlin: Springer, 2003, 310-324.

[10] Chen, L., Z. Cheng, and N. P. Smart. Identity-based key agreement protocols from pairings. Cryptology ePrint Archive, Report 2006/199.

[11] Boyd, C. and K.-K. R. Choo. Security of two-party identity-based key agreement. In Proc. of MYCRYPT 2005, LNCS vol. 3715, pp. 229-243, Springer-Verlag, New York, 2005.

[12] Yuan, Q. and S. Li. A new efficient ID-based authenticated key agreement protocol. Cryptology ePrint Archive, Report 2005/309, 2005.

[13] Mei Q. X., He D. K., Zheng Y. New threshold cryptosystem against chosen ciphertext attacks based on pairing[J]. Journal of Southwest Jiaotong University, 2005, 40(6): 727-730.

[14] Craig Gentry, Alice Silverberg. Hierarchical ID-Based Cryptography [J]. ASIACRYPT 2002, LNCS 2501, Springer-Verlag Berlin Heidelberg 2002, 548-566.

[15] Boyen X, Martin L. Identity-based cryptography standard (IBCS) #1: supersingular curve implementations of the BF and BB1 cryptosystems. RFC 5091, 2007.