中毒症狀

該病毒是一個運用反向連線技術的木馬,與其客戶端連線後可實現如下行為:訪問本地硬碟、查看中毒機器進程、強制中毒機器重啟、對中毒系統抓屏並傳送出去等。因為一些防火牆軟體對反向連線的進程防範不夠,致使該木馬可以躲過這些防火牆的禁止,把信息傳送出去。

專家建議

反病毒專家建議:建立良好的安全習慣,不打開可疑郵件和可疑網站;關閉或刪除系統中不需要的服務;很多病毒利用漏洞傳播,一定要及時給系統打補丁;安裝專業的防毒軟體進行實時監控,平時上網的時候一定要打開防病毒軟體的實時監控功能。

傳播方法

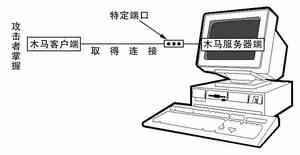

在古希臘的特洛伊戰爭中,人們是推倒了城牆來恭迎木馬的,而在這個網際網路的時代,木馬仍然以其隱蔽性和欺詐性使得防火牆被從內部攻破。其中反彈連線埠型的木馬非常清晰的體現了這一思路。

反彈連線埠型木馬分析了防火牆的特性後發現:防火牆對於連入的連結往往會進行非常嚴格的過濾,但是對於連出的連結卻疏於防範。於是,與一般的木馬相反,反彈連線埠型木馬的服務端(被控制端)使用主動連線埠,客戶端(控制端)使用被動連線埠,木馬定時監測控制端的存在,發現控制端上線立即彈出連線埠主動連結控制端打開的主動連線埠,為了隱蔽起見,控制端的被動連線埠一般開在80,這樣,即使用戶使用連線埠掃描軟體檢查自己的連線埠,發現的也是類似 TCP UserIP:1026 ControllerIP:80 ESTABLISHED的情況,稍微疏忽一點你就會以為是自己在瀏覽網頁。(防火牆也會這么認為的,我想大概沒有哪個防火牆會不給用戶向外連線80連線埠吧,嘿嘿)看到這裡,有人會問:那服務端怎么能知道控制端的IP位址呢?難道控制端只能使用固定的IP位址?哈哈,那不是自己找死么?一查就查到了。

實際上,這種反彈連線埠的木馬常常會採用固定IP的第三方存儲設備來進行IP位址的傳遞。舉一個簡單的例子:事先約定好一個個人主頁的空間,在其中放置一個文本檔案,木馬每分鐘去GET一次這個檔案,如果檔案內容為空,就什麼都不做,如果有內容就按照文本檔案中的數據計算出控制端的IP和連線埠,反彈一個TCP連結回去,這樣每次控制者上線只需要FTP一個INI檔案就可以告訴木馬自己的位置,為了保險起見,這個IP位址甚至可以經過一定的加密,除了服務和控制端,其他的人就算拿到了也沒有任何的意義。對於一些能夠分析報文、過濾TCP/UDP的防火牆,反彈連線埠型木馬同樣有辦法對付,簡單的來說,控制端使用80連線埠的木馬完全可以真的使用HTTP協定,將傳送的數據包含在HTTP的報文中,難道防火牆真的精明到可以分辨通過HTTP協定傳送的究竟是網頁還是控制命令和數據?

一般使用反彈型木馬,比如灰鴿子,你可以先申請一個免費主頁空間,裡面建立一個檔案,然後配置灰鴿子讀取裡面的數據,你每次上線後修改這個檔案,讓他指向你的Ip,就可以了,你的肉雞自動連線到你的機器。黑客檔案和黑客防線!