違約風險敞口(ExposureAtDefaul)

是指債務人違約時的預期表內表外項目暴露總和。

概述

根據巴塞爾新資本協定的要求,內部評級法(Internal Ratings Based Approaches,IRB)對國家、銀行和公司風險敞口採用相同的風險加權資產計算方法。該方法依靠四方面的數據:

EAD

EAD違約風險敞口是對某項貸款承諾而言,發生違約時可能被提取的貸款額。對於信用風險而言,違約風險敞口(EAD)與借款人應償還銀行而尚未償還的餘額部分密切相關,所以即使假定挽回率為一個常數,則在信貸餘額的變化為一個隨機過程的情況下,挽回率為一個與信貸餘額服從相同分布的隨機過程。

內容

風險敞口的總額都以法律意義上借款人欠銀行的數量來計量,不考慮專項準備或部分沖銷。這一規則也適用於以和法律上所欠數量不同的價格從外部購買的資產。對購入資產敞口和記錄在銀行資產負債表上的淨額之間的差異,如果風險敞口大於淨額,則計作減值。如果風險敞口小於淨額,則計作增值。

一、表內項敞口的計量

與標準法一樣,貸款和存款表內項目淨扣的條件相同。表內淨扣存在幣種或期限錯配的情況,處理方式遵循標準法。

二、表外項敞口的計量(外匯、利率、股票、與商品相關的衍生產品除外)

對表外項目,敞口按照已承諾但未提數量乘以信用風險轉換係數來計算。估計信用風險轉換係數有兩個方法:初級法和高級法。

三、初級法的違約風險敞口

工具的類型及適用的信用風險轉換係數和標準法相同,承諾、票據發行便利(Note Issuance Facilities,NIF)、循環授信便利(Revolving Underwriting Facilities,RUF)及短期貿易信用證除外。無論這些工具的期限如何,承諾、票據發行便利、循環授信便利的信用風險轉換係數是75%。這個標準對無承諾的、可以無條件取消的或由於借款人信用惡化,任何時候銀行無須事先通知可以自動取消的工具不適用。它們的信用風險轉換係數是0%。信用風險轉換係數採用的值是已承諾未使用的貸款與另一數值(如潛在貸款數量上限,它和借款人報告的現金流相關)兩者之間較低值。而這個數值反映出對信貸工具的潛在限制。如果信貸工具有此類限制,銀行必須有足夠的限額監控和管理程式支持。

為了對無條件取消和立即可取消的公司透支及其他工具使用0%的信用風險轉換係數,銀行必須證明他們積極監控借款人的財務狀況,它們的內控體系足以保證發現借款人信貸質量惡化,就可以取消銀行提供的信貸工具。與貨物轉移相關的短期自我清償的貿易信用證(如由船運貨物抵押的跟單信用證),對開證行和承兌行使用20%的信用風險轉換係數。按照IRB初級法規定,對其他表外敞口的承諾銀行使用信用風險轉換係數中較低的值。

四、高級法的違約風險敞口

如果初級法違約風險敞口不適用100%的信用風險轉換係數,能夠滿足自己估計違約風險敞口最低要求的銀行就可以對不同的產品類別使用內部估計的信用風險轉換係數。

五、對外匯、利率、股票、信用和商品衍生產品敞口的計量

按照IRB法的規定,對此類工具的暴露按照計算信貸等值數量的規則來計算,即根據重置成本加上不同產品類別和不同期限潛在暴露附加值來計算。

EAD編碼檔案著錄

什麼是EAD?

EAD英文全稱為Encoded Archival Description,中文譯為編碼檔案著錄(或檔案置標著錄),EAD由檔案工作者參與制定,為檔案工作者所使用,是真正屬於檔案工作者的編碼標準。因此,它是檔案工作者編制檢索工具最合適的方法。目前,EAD以XML(eXtensible Markup Language,可擴展標識語言)做為編碼標準,它能夠支持檔案工作者慣用檢索工具的一般結構,而且不依賴於某些特定平台、對全球資訊網有良好的適應性、並且具有足夠的靈活性而可以適用於多種類型的館藏。EAD受到了廣泛的歡迎,具有在世界範圍的檔案保管機構普及套用的趨勢,它必將成為網路環境下檔案館、圖書館、博物館處理檔案與手稿資料最常用的元數據(Metadata)。

2,.EAD標準的構成

當前,EAD選擇XML作為編碼語言,並以XML DTD(檔案類型定義)形式表示EAD內容與結構。EAD標準檔案由4部分組成:⑴EAD檔案類型定義(EAD DTD):對EAD內容和結構進行定義,是EAD的主要部分;⑵EAD標籤庫(EAD Tag library):一份按字母順序排列的EAD標籤名(Tag names),並對每一標籤功能進行簡短的描述;⑶使用指南:介紹最基本的EAD標籤的使用;⑷實施概要:由EAD工作小組制定,針對不同館藏的圖書館檔案館提供相關的EAD元素組合和合適的標識層次。EAD DTD將整個EAD元素集合定義為若干層次的元素組合,其中高層元素(High-Level Elements)分為三項:EAD頭標;前置事項;;檔案描述;。

.EAD元素

EAD共有146個元素,與MARC和Dublin Core(都柏林核心)相比,EAD提供了更為詳細的描述。EAD因其豐富的元素設定可以適應任何長度的目錄和記錄,並能描述依託於各種媒介上的所有類型的檔案。這些元素按照DTD的規定,有其從整體到部分的邏輯順序,也有根據其內容和作用的不同而表現出的功能結構。根據EAD元素的內容定義,這些元素按其在著錄和為檔案用戶利用時發揮的不同作用,可分為4種類型:⑴說明性元素,用於描述或標識檔案資料對象內容和外觀特徵的元素。這和我們傳統著錄項目大體相同,只是EAD提供了更為豐富的描述檔案內容和外觀的元素數量,並且根據本項目的實證研究,將傳統著錄中的“主題詞”描述項劃分為“檢索性元素”。說明性元素主要包括<;檔案描述>;(;)、<;題名敘述>;(;)、<;正題名>;(;)、<;副題名>;(;)、<;作者>;(;)、<;檔案描述>;(;)、<;描述識別>;(;)、<;來源>;(;)、<;單元題名>;(;)、<;單元日期>;(;)、<;摘要>;(;)、<;範圍與內容>;(;)、<;語言資料>;(;)、<;實體描述>;(;)及其可包含元素等。⑵管理性元素,是指主要方便檔案資料及其檢索工具管理的相關性元素,例如保存檔案信息資源的加工存檔結構、檔案資料生成和流轉的背景信息、使用管理、與其他相關資源對象的關係以及許可權管理等。這些元素主要包括:<;取用限制>;(;)、<;增加>;(;)、<;收集信息>;(;)、<;其他可取得形式>;(;)、<;鑑定>;(;)、<;收藏歷史>;(;)、<;採用引證>;(;)、<;處理信息>;(;)、<;使用限制>;(;)、<;傳記/歷史>;(;)等。⑶檢索性元素,屬於比較特殊的為方便用戶檢索而設定的元素項,使用封裝元素<;控制查詢標目>;(;),為檔案用戶指出描述資料的關鍵檢索點,幫助用戶使用與EAD著錄中一致的辭彙進行檢索,以提高其檢索效率。在EAD檢索工具里會出現大量的名稱和主題,因此可以通過使用<;控制查詢標目>;(;)將各個著錄級別的主要檢索詞聚集在一起。<;控制查詢標目>;(;)下可包含的檢索性元素有:<;團體名稱>;(;)、<;家族名稱>;(;)、<;功能>;(;)、<;類型特徵>;(;)、<;地理名稱>;(;)、<;職業>;(;)、<;人名>;(;)、<;主題>;(;)、<;標題>;(;)和<;名稱>;(;)。⑷數位化信息描述元素,用於描述各種檔案數位化格式的信息和連結的元素項。這些元素既描述了EAD檔案內部的數字格式的信息,又描述了從EAD檔案內部到其他數字對象的連結。這些元素包括<;數字檔案>;(;)、<;數字檔案描述>;(;)、<;數字檔案群組>;(;)、<;數字檔案位置>;(;)、<;延伸指針位置>;(;)、<;延伸參考資料位置>;(;)、<;指針位置>;(;)、<;參考資料位置>;(;)、<;資源>;(;)和<;資源流向>;(;)。

EAD--H3C的端點準入組件

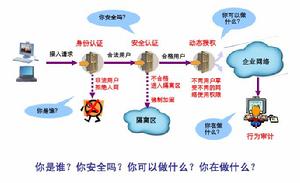

H3C公司端點準入防禦(EAD,Endpoint Admission Defense)解決方案從網路接入端點的安全控制入手,通過安全客戶端、安全策略伺服器、網路接入設備以及第三方軟體的聯動,對接入網路的用戶終端強制實施企業安全

準入策略

加強網路用戶終端的主動防禦能力,並嚴格控制終端用戶的網路使用行為,保護網路安全。

EAD組件的功能

EAD

EADEAD組件的功能如下圖所示:簡單的說,EAD組件就是為了認證、授權、監控。EAD與作業系統補丁,防病毒軟體聯動,可以檢測用戶終端是否安裝了防病毒軟體,以及病毒庫是否升級到了指定的版本;可以檢測用戶終端補丁安裝情況,判斷終端是否滿足安全要求。但不能自動完成病毒庫、補丁的升級。EAD 違約風險暴露(Exposure at Default) 違約風險暴露是指債務人違約時的預期表內表外項目暴露總和。