概念介紹

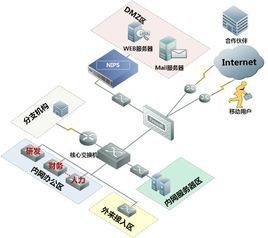

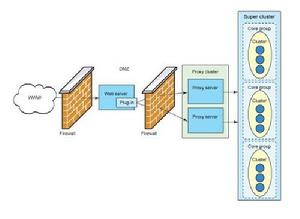

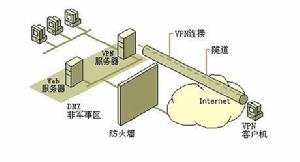

DMZ(Demilitarized Zone)即俗稱的非軍事區,與軍事區和信任區相對應,作用是把WEB,E-mail,等允許外部訪問的伺服器單獨接在該區連線埠,使整個需要保護的內部網路接在信任區連線埠後,不允許任何訪問,實現內外網分離,達到用戶需求。DMZ可以理解為一個不同於外網或區域網路的特殊網路區域,DMZ內通常放置一些不含機密信息的公用伺服器,比如Web、Mail、FTP等。這樣來自外網的訪問者可以訪問DMZ中的服務,但不可能接觸到存放在區域網路中的公司機密或私人信息等,即使DMZ中伺服器受到破壞,也不會對區域網路中的機密信息造成影響。

網路設備開發商,利用DMZ技術,開發出了相應的防火牆解決方案。稱“非軍事區結構模式”。DMZ通常是一個過濾的子網,DMZ在內部網路和外部網路之間構造了一個安全地帶。如企業Web伺服器、FTP伺服器和論壇等。另一方面,通過這樣一個DMZ區域,更加有效地保護了內部網路,因為這種網路部署,比起一般的防火牆方案,對攻擊者來說又多了一道關卡。

DMZ防火牆方案為要保護的內部網路增加了一道安全防線,通常認為是非常安全的。同時它提供了一個區域放置公共伺服器,從而又能有效地避免一些互聯套用需要公開,而與內部安全策略相矛盾的情況發生。在DMZ區域中通常包括堡壘主機、Modem池,以及所有的公共伺服器,但要注意的是電子商務伺服器只

DMZ區

DMZ區能用作用戶連線,真正的電子商務後台數據需要放在內部網路中。

在這個防火牆方案中,包括兩個防火牆,外部防火牆抵擋外部網路的攻擊,並管理所有外部網路對DMZ的訪問。內部防火牆管理DMZ對於內部網路的訪問。內部防火牆是內部網路的第三道安全防線(前面有了外部防火牆和堡壘主機),當外部防火牆失效的時候,它還可以起到保護內部網路的功能。而區域網路內部,對於Internet的訪問由內部防火牆和位於DMZ的堡壘主機控制。在這樣的結構里,一個黑客必須通過三個獨立的區域(外部防火牆、內部防火牆和堡壘主機)才能夠到達區域網路。攻擊難度大大加強,相應內部網路的安全性也就大大加強,但投資成本也是最高的。

如果你的機器不提供網站或其他的網路服務的話不要設定.DMZ是把你電腦的所有連線埠開放到網路 。

控制策略

DMZ區

DMZ區當規劃一個擁有DMZ的網路時候,我們可以明確各個網路之間的訪問關係,可以確定以下六條訪問控制策略。

1.區域網路可以訪問外網

區域網路的用戶顯然需要自由地訪問外網。在這一策略中,防火牆需要進行源地址轉換。

2.區域網路可以訪問DMZ

此策略是為了方便區域網路用戶使用和管理DMZ中的伺服器。

3.外網不能訪問區域網路

很顯然,區域網路中存放的是公司內部數據,這些數據不允許外網的用戶進行訪問。

4.外網可以訪問DMZ

DMZ中的伺服器本身就是要給外界提供服務的,所以外網必須可以訪問DMZ。同時,外網訪問DMZ需要由防火牆完成對外地址到伺服器實際地址的轉換。

5.DMZ不能訪問區域網路

很明顯,如果違背此策略,則當入侵者攻陷DMZ時,就可以進一步進攻到區域網路的重要數據。

6.DMZ不能訪問外網

此條策略也有例外,比如DMZ中放置郵件伺服器時,就需要訪問外網,否則將不能正常工作。在網路中,非軍事區(DMZ)是指為不信任系統提供服務的孤立網段,其目的是把敏感的內部網路和其他提供訪問服務的網路分開,阻止區域網路和外網直接通信,以保證區域網路安全。

服務配置

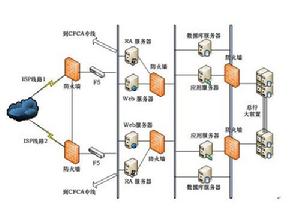

DMZ提供的服務是經過了網路地址轉換(NAT)和受安全規則限制的,以達到隱蔽真實地址、控制訪問的功能。首先要根據將要提供的服務和安全策略建立一個清晰的網路拓撲,確定DMZ區套用伺服器的IP和連線埠號以及數據流向。通常網路通信流向為禁止外網區與區域網路區直接通信,DMZ區既可與外網區進行通信,也可以與區域網路區進行通信,受安全規則限制。

1 地址轉換

DMZ區伺服器與區域網路區、外網區的通信是經過網路地址轉換(NAT)實現的。網路地址轉換用於將一個地址域(如專用Internet)映射到另一個地址域(如Internet),以達到隱藏專用網路的目的。DMZ區伺服器對內服務時映射成區域網路地址,對外服務時映射成外網地址。採用靜態映射配置網路地址轉換時,服務用IP和真實IP要一一映射,源地址轉換和目的地址轉換都必須要有。

2 DMZ安全規則制定

安全規則集是安全策略的技術實現,一個可靠、高效的安全規則集是實現一個成功、安全的防火牆的非常關鍵的一步。如果防火牆規則集配置錯誤,再好的防火牆也只是擺設。在建立規則集時必須注意規則次序,因為防火牆大多以順序方式檢查信息包,同樣的規則,以不同的次序放置,可能會完全改變防火牆的運轉情況。如果信息包經過每一條規則而沒有發現匹配,這個信息包便會被拒絕。一般來說,通常的順序是,較特

DMZ區

DMZ區殊的規則在前,較普通的規則在後,防止在找到一個特殊規則之前一個普通規則便被匹配,避免防火牆被配置錯誤。

DMZ安全規則指定了非軍事區內的某一主機(IP位址)對應的安全策略。由於DMZ區內放置的伺服器主機將提供公共服務,其地址是公開的,可以被外部網的用戶訪問,所以正確設定DMZ區安全規則對保證網路安全是十分重要的。

FireWall可以根據數據包的地址、協定和連線埠進行訪問控制。它將每個連線作為一個數據流,通過規則表與連線表共同配合,對網路連線和會話的當前狀態進行分析和監控。其用於過濾和監控的IP包信息主要有:源IP位址、目的IP位址、協定類型(IP、ICMP、TCP、UDP)、源TCP/UDP連線埠、目的TCP/UDP連線埠、ICMP報文類型域和代碼域、碎片包和其他標誌位(如SYN、ACK位)等。

為了讓DMZ區的套用伺服器能與區域網路中DB伺服器(服務連線埠4004、使用TCP協定)通信,需增加DMZ區安全規則, 這樣一個基於DMZ的安全套用服務便配置好了。其他的套用服務可根據安全策略逐個配置。

DMZ無疑是網路安全防禦體系中重要組成部分,再加上入侵檢測和基於主機的其他安全措施,將極大地提高公共服務及整個系統的安全性。

其他含義

隔離區,非軍事化區域

DMZ是 Demilitarized Zone的英文縮寫,即非軍事化區。韓國與朝鮮在1953年7月27日在板門店簽訂了朝鮮停戰協定。並以軍事分界線“38度線”為中心,南北雙方各後退2km後,劃定了韓國與朝鮮的分界線即韓朝非軍事化區域。這條非軍事化區域從坡州井洞裡到高城郡明湖裡,全長達248km。類似的非軍事化區還包括浦路斯聯合國緩衝區和越南非軍事化區域。

其他名詞

隔離區,非軍事化區

DMZ是 Demilitarized Zone的縮寫, 是指南北雙方為了禁止軍隊的駐札,部署武器,設定軍事設施 而設定的公約之地。 民間人統制線是為了有效地履行這條公約而設的地帶,嚴禁一般老百姓 的居住與經濟活動,這條線是按照南方的需要而設定的。 北方應該也設定了相似的地帶。 橫貫朝鮮半島中間的地帶如此形成。