ADS流檔案

總述

隨著防毒軟體功能的日益強大,病毒總會藉助各式各樣的隱藏手段來逃避防毒軟體的“追捕”。有些病毒會通過設定檔案屬性來隱藏自身,從而長期伏在計算機中,使自己很難被用戶發現。一種更為隱蔽、危害性更大的隱藏方法逐漸被病毒利用,即利用NTFS數據流來隱藏病毒,此類病毒我們稱之為ADS流病毒或ZeroAcess。

介紹

NTFS交換數據流(Alternate Data Streams,簡稱ADS)是NTFS磁碟格式的一個特性。在NTFS檔案系統下,每個檔案都可以存在多個數據流,意思是除了主檔案流之外還可以有許多非主檔案流寄宿在主檔案流中,這些利用NTFS數據流寄宿並隱藏在系統中的非主檔案流我們稱之為ADS流檔案。雖然我們無法看到ADS流檔案,但它們卻是真實存在。下面通過一個實例來具體展現ADS流檔案的創建、關聯及隱藏過程。

創建方法

1) 在C糟根目錄下創建名為“test.txt”的文本類型宿主檔案,輸入內容為“This is a test file”。

圖1:創建名為“text.txt”的宿主檔案

2) 創建數據流檔案並關聯宿主檔案,點擊“開始”—“運行”,輸入“cmd”後回車,在DOS視窗中輸入“echo This is an ADS > test.txt:ads.txt”後回車。該命令的含義為:創建一個名為ads.txt內容為“This is an ADS”的數據流檔案與宿主檔案test.txt進行關聯。此時回到C糟根目錄下查看,只有test.txt並無ads.txt,打開test.txt查看起內容仍為“This is a test file”也未做任何改變,那么數據流檔案ads.txt到底到哪去了呢?“dir”命令也無法查看到。這時,在DOS視窗中輸入“notepad test.txt:ads.txt”,在彈出的記事本中就可以看到ads.txt中的內容。

圖2:利用DOS命令打開ADS流檔案

圖2:利用DOS命令打開ADS流檔案查看工具

圖3:檢索當前目錄下的ADS流檔案

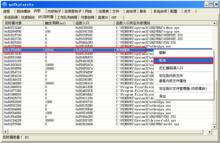

圖3:檢索當前目錄下的ADS流檔案除了DOS命令之外,我們還可以藉助一些特殊掃描工具讓ADS流檔案現形,這裡推薦一款工具——NTFS Streams info。運行NTFS Streams info後,先選擇要掃描的目錄,然後到“Scan”欄目下點擊“Start”便可檢索出當前目錄下所有的ADS流檔案以及被關聯ADS流檔案的宿主檔案。點擊“View”,右鍵選中ADS流檔案可對其進行編輯、保存、刪除等操作,該工具還能輕鬆地創建ADS流檔案,功能算是比較全面,這裡就不多做介紹了。

右鍵選中ADS流檔案可對該檔案進行操作

右鍵選中ADS流檔案可對該檔案進行操作這裡展示了ADS流檔案的創建及與宿主檔案關聯的過程。實際上,ADS流檔案是不需要依賴宿主檔案而能獨立創建的,並且檔案類型不限,圖片、聲音或可執行程式都可以作為ADS流檔案隱藏起來。試想,若這裡的ADS流檔案換成病毒檔案會怎樣?不過,ADS流檔案只能在NTFS分區下運行,若放到其他的檔案系統分區中則會造成NTFS數據流的丟失。

ADS病毒

ADS流病毒的現象

1) 病毒環境下許多ARK工具無法使用,防毒軟體被關閉,感染系統驅動。

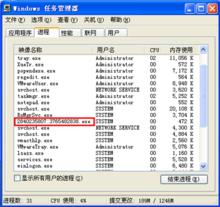

2) 任務管理器中出現一個明顯可疑的進程2840235807:3765482838.exe,無法結束。

病毒進程2840235807:3765482838.exe

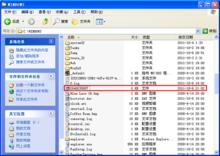

病毒進程2840235807:3765482838.exe3) C:\windows目錄出現檔案名稱為2840235807的檔案。通過任務管理器中可疑進程的命名方式,再結合上面ADS流檔案的介紹,不難聯想到2840235807為宿主檔案,3765482838.exe則是隱藏起來的ADS流檔案。

C:\windows目錄出現宿主檔案

C:\windows目錄出現宿主檔案4) 註冊表中可以看到病毒服務。

圖7:註冊表中可查看病毒服務

圖7:註冊表中可查看病毒服務手動處理過程

1) 雙擊打開V0.43B版本XueTr會彈出如下視窗,這是編寫者針對ADS流病毒做的改動,需將XueTr升級到V0.42版本以上方能避免XueT被ZeroAcess惡意結束。這大大降低了處理該病毒的難度,否則需要到PE環境下清除病毒。

圖9:刪除病毒的系統回調

圖9:刪除病毒的系統回調 圖10:摘除病毒定時器

圖10:摘除病毒定時器 圖11:刪除病毒服務

圖11:刪除病毒服務 圖12:結束病毒進程並刪除病毒檔案

圖12:結束病毒進程並刪除病毒檔案 圖13:恢復被感染的系統驅動ipsec.sys

圖13:恢復被感染的系統驅動ipsec.sys2) 進入“核心”—“系統回調”欄目,刪除病毒的系統回調。3) 進入“核心”—“DPC定時器”欄目,摘除病毒定時器。4) 進入“服務”欄目,刪除病毒服務。5) 回到“進程”欄目,右鍵選中病毒進程,結束進程並刪除檔案。6) 通過XueTr的“核心”—“對象劫持”欄目可以看到系統驅動被感染。但XueTr沒有恢復被感染驅動的功能,這時就要藉助其他工具了,這裡我選擇PowerTool,也是一款很不錯的ARK工具,它的“系統驅動感染檢測”功能正彌補了XueTr在這方面的不足。通過這一功能可以很快找到被感染的驅動ipsec.sys,右鍵選中將其恢復即可。上述操作完成後重啟一下計算機,ADS流病毒已不復存在。

病毒評價

ADS流病毒屬於運行時較為隱蔽、處理起來較為棘手的一類病毒,更可恨的是它會感染系統驅動,若不恢復染毒驅動,那么在重啟電腦之後你會發現病毒又載入起來了,之前所做的一切全都白費。不過正所謂“魔高一尺,道高一丈”,隨著ADS流病毒的流行,一些ARK工具的編寫者也對工具進行了升級,從而保證工具能在病毒環境下也能正常運行這些工具,再逐步清除病毒,恢復系統。