A-IMS

A-IMS概述

A-IMS

A-IMS改進的IP多媒體子系統(A-IMS)基於3GPP2的多媒體域(MMD)架構,包含了所有IP多媒體子系統/多媒體域(IMS/MMD)業務功能,並增加了對非會話發起協定套用的支持;從網路運營的角度,針對IMS/MMD網路安全提出了一些擴展和補充,如增加了安全操作中心(SOC)和姿態代理(PostureAgent)等,使IMS/MMD網路的安全性得到了較大改進。A-IMS仍處於框架性描述階段,還有很多細節不明確,如終端對姿態代理的支持能力、安全信息交換的內容、安全策略的具體定義等,有待於進一步研究。

業務範圍

A-IMS繼承了IMS/MMD的所有業務功能,並在安全性、移動性、策略、服務質量(QoS)、對等互聯、計費、合法監聽、緊急呼叫、呈現業務等方面,進行了增強和擴充。

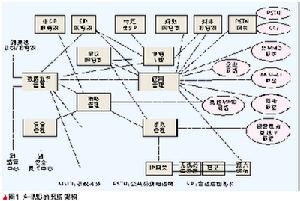

網路結構

A-IMS

A-IMSA-IMS的主要網元包括IP網關(IPGW)、承載管理(BM)、套用管理(AM)、策略管理(PM)、安全管理(SM)、業務代理(SB)、業務數據管理(SDM)和接入終端(AT)等,與安全相關的網元主要包括SM、PM、BM、IPGW、AT。

雖然從網元名稱上看,A-IMS和3GPP的IMS及3GPP2的MMD有一些差異,但除了新增的SM網元外,其他幾個網元在功能上和3GPP、3GPP2乃至TISPAN中的IMS網元都有一定的對應關係,如AM、SDM和PM分別對應於IMS/MMD的呼叫會話控制功能(CSCF)、歸屬用戶伺服器(HSS)和策略決策功能(PDF)等。

SM作為SOC的核心,主要負責收集A-IMS系統中各網元的安全事件信息,完成入侵探測、控制設備操作、分發安全策略,另外還負責對移動設備的姿態(Posture)評估,根據終端對網路設備的兼容程度(如作業系統版本、反病毒軟體版本等),決定他們是否被允許接入網路,以及允許接入什麼服務等。

特點

A-IMS

A-IMSIMS/MMD將網路安全分為域內安全和域間安全,域內安全又可以分為接入安全和核心網安全。A-IMS提供了PA、MSA、雙向防火牆及IDS/IPS等機制,對接入安全性有顯著增強,並採用基於策略的集中安全管理機制,使各個網元都受中心SOC控制,使核心網的安全性也得到較大增強。因此從整體看,A-IMS的域內安全相對於IMS/MMD得到了全面提升。而在域間安全方面,A-IMS繼承了IMS/MMD原有機制,採用IPSec實現域間通信加密,沒有很明顯的變化。

總的來說,A-IMS安全機制相對於IMS/MMD有所增強。

A-IMS增強的安全性包括:

新增了SOC/SM以對網路進行多級安全管理,實現了系統安全的整體控制和集中控制。

提出了安全策略概念。利用安全策略,實現網路安全的自動控制。

強調整個系統統一的安全管理。A-IMS將安全管理集成到每一個網元中,由SM收集並分析A-IMS各元素(如IPGW、BM、AM、SM、AT等)的安全事件信息,並根據安全策略作出適當的處理。

採用雙向防火牆,利用IDS/IPS等措施,同時保護網路和終端都不受攻擊。

提出了姿態代理和MSA的概念,通過在IAT中設定姿態代理,對終端的作業系統、防火牆的版本和補丁狀況進行檢查,強制終端具備系統要求的安全等級。

面臨的安全威脅

A-IMS

A-IMS基於IP的IMS系統面臨如下安全威脅:

(1)偵測威脅

黑客採用掃描網路拓撲的手段,識別易於攻擊的設備,進行攻擊。

(2)DDoS攻擊

分散式拒絕服務攻擊(DDoS)是當前IP網路上最危險的攻擊,能使任何高性能的系統設備不堪重負。A-IMS特別提出要對此類攻擊給出檢測和阻止辦法。

(3)中斷和接管設備

此類攻擊屬於中間人攻擊,往往伴隨著偵測進行,非法接入特定設備進行攻擊(如向路由表中非法增加路由等)。

(4)服務竊取和欺詐

指非授權使用網路資源的行為。

(5)ZeroDay攻擊

在某一特定的攻擊日對網路進行攻擊。

(6)竊取主機或AT私有信息

指通過間諜軟體或惡意程式竊取AT私有信息的行為,包括轉發個人信息、竊聽SIP呼叫、記錄和報告業務使用率等。

針對這些攻擊,A-IMS對IMS/MMD固有的安全機制進行了改進,增加了SM等網元,建立了一個新的安全體系,實現了對攻擊的預防、監視和控制。

對IMS安全體系的繼承

A-IMS繼承了IMS/MMD的所有安全特徵,如鑒權、加密以及數據完整性保護算法等,因此A-IMS在SIP用戶的合法性檢驗、數據的私密性和完整性等方面採取的算法和IMS/MMD是相同的。但由於A-IMS增加了對非SIP套用的支持,相應地,這些算法也考慮了對非SIP套用的支持。

(1)鑒權算法

A-IMS和IMS一樣,鑒權被用於二層初始接入鑒權、IP移動業務鑒權及SIP套用鑒權,另外在需要安全通信的網元間,鑒權也是必要的。針對集成設備和非集成設備,A-IMS使用的鑒權算法有所不同。

在集成設備中,對於SIP套用,採用3GPP2認證與密鑰協商/IP安全協定(AKA/IPSec);對於非SIP套用,採用套用特定的鑒權協定,如傳輸層安全協定(TLS)。

在非集成設備中,對於SIP套用,採用3GPP2AKA/IPSec或TLS;對於非SIP套用,採用套用特定的鑒權協定,如TLS。

(2)加密和數據保護

A-IMS也採用了加密和數據完整性算法。

對IMS安全體系的增強

A-IMS除了繼承上述鑒權、加密機制外,還提出了一些新的安全措施。相對於IMS,A-IMS主要在集成安全和統一安全管理、安全操作中心、設備接納控制、安全策略等方面對安全性進行了增強。

集成安全和統一安全管理

由於A-IMS需要處理吉比特速率的承載流量,為避免網路“瓶頸”,A-IMS將安全機制集成到系統的各個網元中,通過SOC下發策略和SM對安全事件的檢測,使分散於各地的網元,都按照統一的安全策略工作,實現了整個網路統一的安全管理。例如:利用集成安全機制,SOC可以分發流量標準等安全策略到各地網元,通過本端測量或遠程測量,標識、區分和追蹤反常行為,快速阻斷病毒的傳播,這種統一的集成安全機制,使系統整體安全性相對於IMS/MMD網路有較大提高。

安全操作中心

SOC主要套用於集中監視、報告和處理,是A-IMS最主要的新增實體,也是整個系統安全管理的核心。SOC通過策略的制定和分發,從AM等網元中收集安全信息,檢查業務狀態,對外部入侵進行識別、分析和處理,為A-IMS提供成熟而健壯的保護。另外SOC還具備突發事件管理和配合司法調查等能力,可以協助進行危機處理。

由於SOC關係到整個網路的安全,通常應使用冗餘設備及UPS來保證其硬體可靠性,並應嚴格限定操作員的操作許可權,只允許有確切必要的雇員登錄入SOC,並對登錄SOC的操作員的操作進行後台監測。除此之外,還要經常對SOC進行嚴格的內部信息安全規則審計,以保證SOC的正常運行。

設備接納控制

設備接納控制是一種網路對終端設備接入網路的決策行為。當終端接入網路時,網路可決定設備是否被允許連入網路,如果得到允許,網路基於其安全姿態,決定能夠得到的服務等級。

A-IMS將終端分為3種類型:只支持語音的閉合設備、同時支持語音和數據的高級終端和具備EV-DO能力的個人計算機。後兩種終端屬於智慧型終端(IAT),A-IMS設備接納控制主要是針對IAT進行控制。

設備接納控制也是A-IMS主要的安全增強點。在IMS/MMD網路中,對設備接納控制主要通過鑒權、加密等接入控制措施實現。而A-IMS則新增了安全代理功能,利用安全代理,可以驗證設備的健康狀況,確定設備可以接入的安全等級。如這個代理運行在IAT上,則被稱為姿態代理,運行在AM和BM等網路設備上,被稱為移動安全代理(MSA)。

姿態代理

姿態代理在IAT上運行,是設備接納控制的重要部分,它收集設備的姿態信息(包括作業系統是否運行於授權的版本,以及是否正確打過補丁等),並將結果通過IPGW傳送給SM。

IAT在初始接入時,SM將根據PA送過來的設備姿態信息報告,對照相關的安全策略,決定向IPGW傳送的初始策略回響:是受限接入還是完全接入,如果是受限接入,相關安全策略將被下載到BM,使設備只能通過BM連線到特定AM上處理緊急呼叫的SIP業務連線埠,同時轉移Web流量到更新伺服器,要求用戶下載更新軟體。

採用基於姿態代理的設備接納控制有以下好處:

保證所有用戶設備和網路安全策略一致,提前防範蠕蟲、病毒、間諜和惡意軟體,使運營商更關注於提前預防而不是事後處理,有效提高A-IMS網路的安全性。

提供一種措施,檢查和控制連線到網路的設備,而不考慮其具體的接入方式,從而增加了網路的自適應能力和擴展性。

阻止不兼容或不可控的終端設備,以免影響網路的可用性。

減少因識別和修復非兼容、不可管理、受感染的系統造成的運營性支出。

阻止易於攻擊、非兼容和不可控的端點設備成為攻擊對象,提高網路的可用性。

移動安全代理

MSA位於AM和BM等網元上,和PA配合,完成設備接納控制功能。MSA還可以根據SM的要求監視設備狀態,協助SM檢測和消除“ZeroDay”威脅,降低系統因修復攻擊破壞而帶來的維護成本(OPEX),這在網路有多種接入方式時非常重要(如WiFi和寬頻接入時)。MSA還具有反向防火牆能力,它在檢測時將分析行為而不僅僅依靠用戶簽名,這對防止“ZeroDay”類攻擊非常重要。

MSA除了具備姿態代理的全部功能外,還具備有如下功能:

預防主機被入侵

防止間諜軟體

防止記憶體溢出攻擊

提供分散式反向防火牆能力

防止惡意移動代碼入侵

保證作業系統完整性

審計日誌

增強QoS

安全策略

安全策略是在網路出現安全事件時,SOC讓系統自動執行的策略。

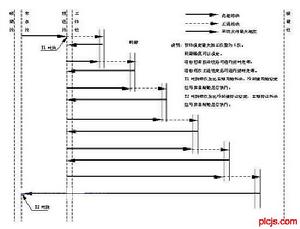

設備安全代理的層次

在A-IMS中,安全策略扮演了很重要的角色。A-IMS網路架構的安全管理、DDoS防範、接入控制、入侵防護、鑒權、設備接納控制等都是SM通過安全策略實現的,SM通過內置的移動安全代理主控制器(MSA-MC),實現對網路中其他各網元的MSA的控制。

IAT中的MSA收集主機的信息,然後傳送到MSA-MC中,MSA-MC負責根據相關的策略,對相關信息進行預處理,然後將處理結果送到歸屬地SM(H-SM)中,由SM進行姿態評估和異常行為檢測,並決定用戶可接入的安全等級。

SOC的多級管理模式

通過SOC,A-IMS的策略控制實現了多級控制。SOC為國家安全操作中心,向地方SM分發安全策略,實現整個網路的統一安全管理。

DDoS防護

A-IMS採用自學習算法阻止DDoS攻擊,它能夠學習流量模式,以適應特定的網路狀況,如學習SIP行為以確定合適的流量門限等。A-IMS能夠區分合法流量、嫌疑流量和惡意流量,只有合法流量才被允許通過A-IMS網元。

DDoS攻擊防範功能通常運行於不被注目的後台模式,當系統被懷疑遭到攻擊時,轉發機制被激活,流量被重定向到保護系統,進行分析和控制,然後將合法流量返回到網路。

安全日誌和報告

A-IMS的各網元:AM、BM、IPGW、AP、SDM等均支持標準的安全事件登記和報告,所有的安全事件告警將被傳送到安全事件管理子系統,進行連續存儲、分析和審計。系統作為日誌收集點,採用接近實時的傳輸,以便對安全操作進行實時監視。A-IMS日誌傳輸基於下列協定:IPFIX、SDEE、SNMPV3、Syslog。

前景

雖然A-IMS具有一定的先進性,代表了IMS網路的安全研究方向,但從規範本身看,目前A-IMS仍處於框架性描述階段,還有很多細節尚不明確或統一,如終端對姿態代理的支持(兼容)能力、安全信息交換的內容、安全策略的具體定義等,都有待於進一步研究。特別是終端兼容能力,需要世界上各個手機廠家的共同支持,如果不納入3GPP/3GPP2等廣泛認可的規範,在短期內是很難實現的。另外,A-IMS的安全體系比較複雜,增加了系統實現的難度,如果設計不當,甚至會影響系統的穩定性,在推廣套用時會帶來一些阻力。但A-IMS的安全理念還是非常先進的,同時它也切合運營商的實際需求,隨著相關問題的解決,很有希望成為下一代融合網路的安全標準。