IPv4命名

這要從DNS協定(域名解析協定)說起。DNS協定使用了連線埠上的UDP和TCP協定,UDP通常用於查詢和回響,TCP用於主伺服器和從伺服器之間的傳送。由於在所有UDP查詢和回響中能保證正常工作的最大長度是512位元組,512位元組限制了根伺服器的數量和名字。

要讓所有的根伺服器數據能包含在一個512位元組的UDP包中,IPv4根伺服器只能限制在13個,而且每個伺服器要使用字母表中的單個字母命名,這也是IPv4根伺服器是從A~M命名的原因。

IPv4介紹

根伺服器架構

根伺服器架構根伺服器主要用來管理網際網路的主目錄。所有IPv4根伺服器均由美國政府授權的網際網路域名與號碼分配機構ICANN統一管理,負責全球網際網路域名IPv4根伺服器、域名體系和IP位址等的管理。全世界只有13台IPv4根域名伺服器。其中9台在美國,歐洲2個,位於英國和瑞典,亞洲1個位於日本。

這13個IPv4邏輯根伺服器可以指揮Firefox或Internet Explorer這樣的Web瀏覽器和電子郵件程式控制網際網路通信。由於根伺服器中有經美國政府批准的1000多個網際網路後綴(如.top,.com等)和一些國家的指定符(如法國的.fr、挪威的.no等)。

自成立以來,世界對美國網際網路的依賴性非常大,美國通過控制根伺服器而控制了整個網際網路,對於其他國家的網路安全構成了潛在的重大威脅。所謂依賴性,從國際網際網路的工作機理來體現的,就在於“根伺服器”的問題。從理論上說,任何形式的標準域名要想被實現解析,按照技術流程,都必須經過全球“層級式”域名解析體系的工作,才能完成。 “層級式”域名解析體系第一層就是根伺服器,負責管理世界各國的域名信息,在根伺服器下面是頂級域名伺服器,即相關國家域名管理機構的資料庫,如中國的CNNIC,然後是在下一級的域名資料庫和ISP的快取伺服器。一個域名必須首先經過根資料庫的解析後,才能轉到頂級域名伺服器進行解析。

在根域名伺服器中雖然沒有每個域名的具體信息,但儲存了負責每個域(如.com,.xyz,.cn,.ren,.top等)的解析的域名伺服器的地址信息,如同通過北京電信你問不到廣州市某單位的電話號碼,但是北京電信可以告訴你去查020114。世界上所有網際網路訪問者的瀏覽器都將域名轉化為IP位址的請求(瀏覽器必須知道數位化的IP位址才能訪問網站)理論上都要經過根伺服器的指引後去該域名的權威域名伺服器(authoritative domain name server) ,當然現實中提供接入服務的服務商(ISP)的快取域名伺服器上可能已經有了這個對應關係(域名以及子域名所指向的IP位址)的快取。

分布地點

IPv4分布

下表是這些機器的管理單位、設定地點及最新的IP位址:

| 名稱 | IPv4地址 | IPv6地址 | 自治系統編號(AS-number) | 舊名稱 | 運作單位 | 設定地點 #數量(全球性/地區性) | 軟體 |

| A | 198.41.0.4 | 2001:503:ba3e::2:30 | AS19836 | ns.internic.net | 美國VeriSign | 以任播技術分散設定於多處 6/0 | BIND |

| B | 192.228.79.201 (2004年1月起生效,舊IP位址為128.9.0.107) | 2001:478:65::53 (not in root zone yet) | none | ns1.isi.edu | 美國南加州大學信息科學研究所 (Information Sciences Institute, University of Southern California) | 美國加州馬里納戴爾雷伊 (Marina del Rey) 0/1 | BIND |

| C | 192.33.4.12 | 2001:500:2::C | AS2149 | c.psi.net | 美國Cogent Communications | 以任播技術分散設定於多處 6/0 | BIND |

| D | 199.7.91.13(2013年起生效,舊IP位址為128.8.10.90) | 2001:500:2::D | AS27 | terp.umd.edu | 美國馬里蘭大學學院市分校 (University of Maryland, College Park) | 美國馬里蘭州大學公園市 (College Park) 1/0 | BIND |

| E | 192.203.230.10 | 2001:500:a8::e | AS297 | ns.nasa.gov | 美國NASA | 美國加州山景城 (Mountain View) 1/0 | BIND |

| F | 192.5.5.241 | 2001:500:2f::f | AS3557 | ns.isc.org | 美國網際網路系統協會 (Internet Systems Consortium) | 以任播技術分散設定於多處 2/47 | BIND |

| G | 192.112.36.4 | 2001:500:12::d0d | AS5927 | ns.nic.ddn.mil | 美國國防部國防信息系統局 (Defense Information Systems Agency) | 以任播技術分散設定於多處 6/0 | BIND |

| H | 128.63.2.53 | 2001:500:1::803f:235 | AS13 | aos.arl.army.mil | 美國國防部陸軍研究所 (U.S. Army Research Lab) | 美國馬里蘭州阿伯丁(Aberdeen) 1/0 | NSD |

| I | 192.36.148.17 | 2001:7fe::53 | AS29216 | nic.nordu.net | 瑞典奧托諾米嘉公司(Autonomica) | 以任播技術分散設定於多處 36 | BIND |

| J | 192.58.128.30 (2002年11月起生效,舊IP位址為198.41.0.10) | 2001:503:c27::2:30 | AS26415 | 美國VeriSign | 以任播技術分散設定於多處 63/7 | BIND | |

| K | 193.0.14.129 | 2001:7fd::1 | AS25152 | 英國RIPE NCC | 以任播技術分散設定於多處 5/13 | NSD | |

| L | 199.7.83.42 (2007年11月起生效,舊IP位址為198.32.64.12) | 2001:500:3::42 | AS20144 | 美國ICANN | 以任播技術分散設定於多處 37/1 | NSD | |

| M | 202.12.27.33 | 2001:dc3::35 | AS7500 | 日本WIDE Project | 以任播技術分散設定於多處 5/1 | BIND |

IPv6分布

| 運作單位 | 管理國家 | 地位 | 主機名 | IPv6地址 |

| Beijing Intemet Institute | 中國 | DM and Root server | bii.dns-lab.net | 240c:f:1:22::6 |

| WIDE Project | 日本 | DM and Root server | yeti-ns.wide.ad.jp | 2001:200:1d9::35 |

| TIISF | 美國 | DM and Root server | yeti-ns.tisf.net | 2001:4f8:3:1006::1:4 |

| AS59715 | 義大利 | Root server | yeti-ns.as59715.net | |

| Dahu Group | 法國 | Root server | dahu1.yeti.eu.org | |

| Bond Intemet Systems | 西班牙 | Root server | ns-yeti.bonsid..org | 2a02:2810:0:405::250 |

| MSK-IX | 俄國 | Root server | yeti-ns.ix.ru | 2001:6d0:6d06::53 |

| CERT Austris | 奧地利 | Root server | yeti.bofh.priv.at | |

| ERNET Inda | 印度 | Root server | yeti.ipv6.ernet.in | |

| dnsworkshop/informnis | 德國 | Root server | yeti-dns01.dnsworkshop.org | 2a03:4000:5:2c3::53 |

| Dahu Group | 法國 | Root server | dahu2.yeti.eu.org | 2001:67c:217c:6::2 |

| Aqua Ray SAS | 法國 | Root server | yeti.aquaray.com | 2a02:ec0:200::1 |

| SWITCH | 瑞士 | Root server | yeti-ns.switch.ch | 2001:620:0:ff::29 |

| CHILENIC | 智利共和國 | Root server | yeti-ns.lab.nic.cl | |

| Yeti-Shanghai | 中國 | Root server | yeti-ns1.dns-lab.net | 2001:da8:a3:a027::6 |

| Yeti-Chengdu | 中國 | Root server | yeti-ns2.dns-lab.net | 2001:da8:268:420::6 |

| Yeti-Guangzhou | 中國 | Root server | yeti-ns3.dns-lab.net | 2400:a980:30ff::6 |

| Yeti-ZA | 南非 | Root server | 2c0f:f530::6 | |

| Yeti-AU | 澳大利亞聯邦 | Root server | 2401:c900:1401:3b:c::6 | |

| ERNET iNDIA | 印度 | Root server | yeti1.ipv6.ernet.in | |

| ERNET iNDIA | 印度 | Root server | ||

| dnsworkshop/informnis | 美國 | Root server | yeti-dns02.dnsworkshop.org | |

| Monshouwer Internet Diensten | 荷蘭 | Root server | yeti.mind-dns.nl | |

| DATEV | 德國 | Root server | yeti-ns.datev.net | |

| JHCLOOS | 美國 | Root server | yeti.jhcloos.net |

IPv4事件

1997年故障

1997年7月,這些域名伺服器之間自動傳遞了一份新的關於網際網路地址分配的總清單,然而這份清單實際上是空白的。這一人為失誤導致了網際網路出現最嚴重的局部服務中斷,造成數天之區域網路頁無法訪問,電子郵件也無法傳送。

2002年遭遇攻擊

在2002年的10月21日美國東部時間下午4:45開始,這13台IPv4根伺服器又遭受到了有史以來最為嚴重的也是規模最為龐大的一次網路襲擊。此次受到的攻擊是DDoS攻擊,超過常規數量30至40倍的數據猛烈地向這些伺服器襲來並導致其中的9台不能正常運行。7台喪失了對網路通信的處理能力,另外兩台也緊隨其後陷於癱瘓。

2002年10月21日的這次攻擊對於普通用戶來說可能根本感覺不到受到了什麼影響。如果僅從此次事件的“後果”來分析,也許有人認為“不會所有的13台IPv4根域名伺服器都受到攻擊,因此可以放心”,或者“根域名伺服器產生故障也與自己沒有關係”,還為時尚早。但他們並不清楚其根本原因是:

並不是所有的IPv4根域名伺服器全部受到了影響;攻擊在短時間內便告結束;攻擊比較單純,因此易於採取相應措施。由於對於DDoS攻擊還沒有什麼特別有效的解決方案,構想一下如果攻擊的時間再延長,攻擊再稍微複雜一點,或者再多有一台伺服器癱瘓,全球網際網路將會有相當一部分網頁瀏覽以及e-mail服務會徹底中斷。

而且,我們更應該清楚地認識到雖然此次事故發生的原因不在於根域名伺服器本身,而在於網際網路上存在很多脆弱的機器,這些脆弱的機器植入DDoS客戶端程式(如特洛伊木馬),然後同時向作為攻擊的根域名伺服器傳送信息包,從而干擾伺服器的服務甚至直接導致其徹底崩潰。但是這些巨型伺服器的漏洞是肯定存在的,即使2002年沒有被發現,2002以後也肯定會被發現。而一旦被惡意攻擊者發現並被成功利用的話,將會使整個網際網路處於癱瘓之中。

2014年初DNS故障

2014年1月21日下午15時左右開始,全球大量網際網路域名的DNS解析出現問題,一些知名網站及所有不存在的域名,均被錯誤的解析指向65.49.2.178(Fremont, California, United States,Hurricane Electric)。中國DNS域名解析系統出現了大範圍的訪問故障,包括DNSPod在內的多家域名解析服務提供商予以確認,此次事故波及全國,有近三分之二的網站不同程度的出現了不同地區、不同網路環境下的訪問故障,其中百度、新浪等知名網站也受到了影響。

多邊共治

2014年,美國政府宣布,2015年9月30日後,其商務部下屬的國家通信與信息管理局(NTIA)與國際網際網路名稱與數字地址分配機構(ICANN)將不再續簽外包合作協定,這意味著美國將移交對ICANN的管理權。

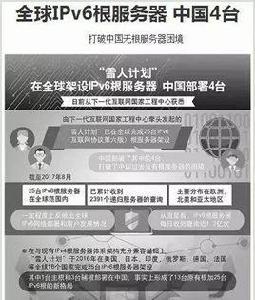

基於全新技術架構的全球下一代網際網路(IPv6)根伺服器測試和運營實驗項目—— “雪人計畫”2015年6月23日正式發布,我國下一代網際網路工程中心主任、“雪人計畫”首任執行主席劉東認為,該計畫將打破根伺服器困局,全球網際網路有望實現多邊共治。

“雪人計畫”由我國下一代網際網路工程中心領銜發起,聯合WIDE機構(現國際網際網路M根運營者)、網際網路域名工程中心(ZDNS)等共同創立。2015年6月底前,將面向全球招募25個根伺服器運營志願單位,共同對IPv6根伺服器運營、域名系統安全擴展密鑰簽名和密鑰輪轉等方面進行測試驗證。

“雪人計畫”首次提出並實踐“一個命名體系,多種定址方式”的下一代網際網路根伺服器技術方案,打破固守現有13個根伺服器的運營者“神聖不可侵犯”、“數量不可改變”的教條,可以引入更多根伺服器運營者,同時也能保證一個命名體系不被破壞,真正實現多方共治的 “一個世界,一個網際網路”的願景。

在與現有IPv4根伺服器體系架構充分兼容基礎上,“雪人計畫”於2016年在美國、日本、印度、俄羅斯、德國、法國等全球16個國家完成25台IPv6根伺服器架設,事實上形成了13台原有根加25台IPv6根的新格局,為建立多邊、民主、透明的國際網際網路治理體系打下堅實基礎。中國部署了其中的4台,由1台主根伺服器和3台輔根伺服器組成,打破了中國過去沒有根伺服器的困境。

截至2017年8月,25台IPV6根伺服器在全球範圍內已累計收到2391個遞歸伺服器的查詢,主要分布在歐洲、北美和亞太地區,一定程度上反映出全球IPV6網路部署和用戶發展情況。從流量看,IPV6根伺服器每日收到查詢近1.2億次。

IPv6浪潮

隨著移動網際網路、物聯網、工業4.0等新興產業迅速發展,接入網路的終端數量呈指數級增長,從傳統的PC、手機,到未來無處不在的物聯網終端,都需要通過IP位址接入網際網路,預計2020年,全球將有500億設備線上,地址需求數量是IPv4地址總數的十倍以上。目前IPv4地址已經全部分配完畢,地址緊缺的問題十分嚴峻。

根域名伺服器

根域名伺服器經過二十多年的發展,IPv6已經是一個非常成熟的技術。IPv6具有更多地址數量、更小路由表、更好安全性等優點,可以有效解決當前IPv4面臨的問題。

2017年11月26,中共中央辦公廳、國務院辦公廳聯合印發了《推進網際網路協定第六版(IPv6)規模部署的行動計畫》(下稱《行動計畫》)。《行動計畫》要求,用5到10年時間,形成下一代網際網路自主技術體系和產業生態,建成全球最大規模的IPv6商業套用網路,實現下一代網際網路在經濟社會各領域深度融合套用,成為全球下一代網際網路發展的重要主導力量,IPv6的浪潮真正來臨了。

IPv6普及

一、中共中央辦公廳、國務院辦公廳印發了《推進網際網路協定第六版(IPv6)規模部署行動計畫》,其中明確提出三個主要目標:1.2018年末,IPv6活躍用戶數達到2億,在網際網路用戶中的占比不低於20%;2.2020年末,IPv6活躍用戶數超過5億,在網際網路用戶中的占比超過50%,新增網路地址不再使用私有IPv4地址;3.2025年末,網路、套用、終端全面支持IPv6,完成向下一代網際網路的平滑演進升級。

為貫徹中辦、國辦《推進網際網路協定第六版(IPv6)規模部署行動計畫》檔案精神,在國家下一代網際網路產業技術創新戰略聯盟的大力支持下,秦皇島開發區管委已經將其政府網站及各分局等88個管理模組全部實現IPv6升級。

二、下一代網際網路國家工程中心近日正式宣布推出IPv6公共DNS:240c::6666,備用DNS:240c::6644。這是面向公眾免費提供的DNS服務,無疑將為全球IPv6用戶提供一個最佳化上網體驗的絕佳選擇,其精準快速、安全穩定、DNS64三大特性,將全面保障IPv6網路的高效和穩定。

如此一來,未來幾年我國的網路環境將會發生翻天覆地的變化,讓我們拭目以待。