來源

擬態現象(Mimic Phenomenon, MP)是指一種生物如果能夠在色彩、紋理和形狀等特徵上模擬另一種生物或環境,從而使一方或雙方受益的生態適應現象。按防禦行為分類可將其列入基於內生機理的主動防禦範疇,又可稱之為擬態偽裝(Mimic Guise, MG)。如果這種偽裝不僅限於色彩、紋理和形狀上,而且在行為和形態上也能模擬另一種生物或環境的擬態偽裝,我們稱之為“擬態防禦”(Mimic Defense, MD)。

研究者發現,將這種主動防禦方式引入到網路空間中,能夠解決網路空間安全問題,尤其是面對當前最大的安全威脅——未知漏洞後門,病毒木馬等不確定威脅時,具有顯著效果,克服了傳統安全方法的諸多問題,網路空間擬態防禦(Cyberspace Mimic Defense,CMD)理論應運而生。

當前資訊時代的高速發展,為我們的生活帶來了無限便利和樂趣,但是,隨之而來的是網路環境中出現了諸多威脅和風險,網路空間安全問題亦像幽靈一樣存在於人們生活中的各個角落。針對如此背景,鄔江興 提出了網路空間安全再平衡戰略——擬態防禦觀點。

套用背景

目前,網路空間的安全現狀是“易攻難守”,基本原因是以下兩個方面:

當前網路空間存在“未知的未知威脅”或稱之為不確定威脅。此類威脅通常基於信息系統軟硬構件中的漏洞,或者在全球化時代產業鏈中蓄意植入軟硬體後門實施人為攻擊。以人類目前的科技水平和認知能力,尚無法從理論層面對給定的複雜信息系統做出無漏洞、無後門的科學判定,也無法從工程層面徹底避免設計缺陷或完全杜絕後門,這使得基於防禦方未知漏洞後門或病毒木馬等實施的攻擊成為網路空間最大的安全威脅。

網路空間現有防禦體系是基於威脅特徵感知的精確防禦。建立在“已知風險”或者是“已知的未知風險”前提條件上,需要攻擊來源、攻擊特徵、攻擊途徑、攻擊行為等先驗知識的支撐,在防禦機理上屬於“後天獲得性免疫”,通常需要加密或認證功能作為“底線防禦”。顯然,在應對基於未知漏洞後門或病毒木馬等未知攻擊時存在防禦體制和機制上的脆弱性。尤其在系統軟硬構件可信性不能確保的生態環境中,對於不確定威脅除了“亡羊補牢”外幾乎沒有任何實時高效的應對措施,也不能絕對保證加密認證環節或功能不被蓄意旁路或短路。此外,現有信息系統架構的靜態性、相似性和確定性也給攻擊者提供了目標識別、防禦行為探測、攻擊技術試驗完善和打擊效果評估等諸多便利。同時,絕大多數信息系統都沿用單一處理空間資源共享運行機制,入侵者只要能進入這個空間就可能通過資源共享機制實現所期望的操作,這也是諸多網路攻擊理論的重要基礎條件之一,包括時下突破“物理隔離網路”用到的“側信道”攻擊原理。於是,信息系統架構與機制的確定性、被動防禦體制的脆弱性和缺乏主動免疫機制等關鍵要害問題共同構成了網路空間最大的安全黑洞。

網路空間擬態防禦理論,就是要打破傳統信息系統和防禦方法的思想“桎梏”,從根本上清理漏洞後門和病毒木馬充斥的惡劣網路環境。

基本思想

類似於生物界的擬態防禦,在網路空間防禦領域,在目標對象給定服務功能和性能不變前提下,其內部架構、冗餘資源、運行機制、核心算法、異常表現等環境因素,以及可能附著其上的未知漏洞後門或木馬病毒等都可以做策略性的時空變化,從而對攻擊者呈現出“似是而非”的場景,以此擾亂攻擊鏈的構造和生效過程,使攻擊成功的代價倍增。

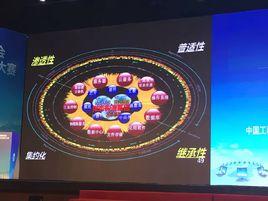

CMD 在技術上以融合多種主動防禦要素為宗旨:以異構性、多樣或多元性改變目標系統的相似性、單一性;以動態性、隨機性改變目標系統的靜態性、確定性;以異構冗餘多模裁決機制識別和禁止未知缺陷與未明威脅;以高可靠性架構增強目標系統服務功能的柔韌性或彈性;以系統的視在不確定屬性防禦或拒止針對目標系統的不確定性威脅。

以目前的研究進展,研究者是基於動態異構冗餘(Dynamic Heterogeneous Redundancy,DHR)架構一體化技術架構集約化地實現上述目標的。

有效範圍

擬態防禦的套用,同樣存在有效範圍,我們將其稱之為擬態防禦界(Mimic Defense Boundary, MDB),簡稱擬態界。

從技術細節上講 ,擬態界內部包含若干組定義規範、協定嚴謹的服務(操作)功能。通過這些標準化協定或規範的一致性或符合性測試,可判定多個異構(複雜度不限的)執行體在給定服務(操作)功能上甚至性能上的等價性。即通過擬態界面的輸入輸出關係的一致性測試可以研判功能執行體間的等價性,包括給定的異常處理功能或性能的一致性。擬態界面所定義功能的完整性、有效性和安全性是擬態防禦有效性的前提條件,界面未明確定義的功能(操作)不屬於擬態防禦的範圍(但也可能存在衍生的保護效應)。換句話說,如果攻擊行動未能使擬態界上的輸出矢量表現不一致時,擬態防禦機制不會做出任何反應。因此,合理設定、劃分或選擇擬態防禦界在工程實現上是非常關鍵的步驟。

需要特彆強調的是,擬態界外的安全問題不屬於擬態防禦的範圍。例如,由釣魚、在服務軟體中捆綁惡意功能、在跨平台解釋執行檔案中推送木馬病毒代碼、通過用戶下載行為攜帶有毒軟體等不依賴擬態界內未知漏洞或後門等因素而引發的安全威脅,擬態防禦效果不確定。

如果一次攻擊成功突破了擬態界,我們就稱其發生了擬態逃逸(Mimic Escape, ME)。值得一提的是,在CMD 系統中,一次擬態逃逸行為並不意味者攻擊成功,與動態目標防禦類似,CMD系統的動態性能夠“阻斷”甚至“完全破壞”攻擊鏈,導致攻擊失敗。

擬態防禦等級

完全螢幕蔽級

如果給定的擬態防禦界內受到來自外部的入侵或“內鬼”的攻擊,所保護的功能、服務或信息未受到任何影響,並且攻擊者無法對攻擊的有效性作出任何評估,猶如落入“信息黑洞”,稱為完全螢幕蔽級,屬於擬態防禦的最高級別。

不可維持級

給定的擬態防禦界內如果受到來自內外部的攻擊,所保護的功能或信息可能會出現機率不確定、持續時間不確定的“先錯後更正”或自愈情形。對攻擊者來說,即使達成突破也難以維持或保持攻擊效果,或者不能為後續攻擊操作給出任何有意義的鋪墊,稱為不可維持級。

難以重現級

給定的擬態防禦界內如果受到來自內外部的攻擊,所保護的功能或信息可能會出現不超過t時段的“失控情形”,但是重複這樣的攻擊卻很難再現完全相同的情景。換句話說,相對攻擊者而言,達成突破的攻擊場景或經驗不具備可繼承性,缺乏時間維度上可規劃利用的價值,稱為難以重現級。

等級劃定原則

可以根據不同套用場景對安全性與實現代價的綜合需求定義更多的防禦等級 ,在安全性上需要重點考慮以下四方面因素:給攻擊行動造成的不同程度的不確定性則是擬態防禦的核心;不可感知性使得攻擊者在攻擊鏈的各個階段都無法獲得防禦方的有效信息;不可保持性使得攻擊鏈失去可利用的穩定性;不可再現性使得基於探測或攻擊積澱的經驗,難以作為先驗知識在後續攻擊任務中加以利用等。

套用進展

擬態web伺服器 (Mimic Web Server)、擬態路由器 (Mimic Router)、擬態檔案和存儲系統 (Mimic File and storage system)、擬態工業控制處理器(Mimic industrial control processor)

計算與防禦

擬態計算,能根據不同任務、不同時段、不同負載情況、不同效能要求、不同資源占用狀況等條件或參數,動態的選擇構成與之相適應的解算環境,以基於主動認知的動態變結構計算提升系統的處理效能。

擬態防禦,則充分挖掘了變結構計算中機理上的內生抗攻擊屬性。由於具有動態性和隨機性的外在表象,在攻擊者眼裡,擬態計算系統似乎以規律不定的方式在多樣化環境間實施基於時空維度上的主動跳變或快速遷移,表現出很強的動態性、異構性、隨機性等不確定性特點,難以觀察和作出預測,從而增大了構建基於漏洞和後門等的攻擊鏈難度與代價。

總之,擬態計算和擬態防禦本質上都是一種功能等價條件下的變結構計算和處理架構 ,擬態計算通過變結構計算來提高處理效能,擬態防禦通過變結構計算那來提供主動防禦能力。

落地項目

4月12日,全球首套擬態防禦網路設備在鄭州投入網際網路線上服務,這標誌著我國自主創立的擬態防禦理論及其套用技術在實用化和產業化進程中邁出了里程碑式的步伐,將有效打破網路空間“易攻難守”的戰略格局,改變現有的網路安全遊戲規則。

此次成套上線的擬態防禦網路設備包括擬態域名伺服器、擬態路由器、擬態Web虛擬機、擬態雲伺服器和擬態防火牆等多種類型的設備與裝置,可為網路服務提供一體化解決方案,套用範圍也進一步擴大。承擔試點任務的河南景安網路科技股份有限公司董事長楊小龍說,目前套用擬態防禦技術的網站達到8000個,正式上線後,將惠及更高數量級的網站訪問用戶。