穩定性

windows 2008

windows 2008更堅實、更可靠的機器根基更穩固!您的伺服器從此勇往直前。Windows Server 2008 伺服器突破性創新功能,令它擁有堅實的雙腿,即使承擔海量任務,一樣輕鬆自如。擁有一台運轉更快、安全性更高、宕機時間更短的伺服器,它不僅能改變您和您的部門,還有整個公司。只需您一聲令下,便可順利展開一天的工作。全新伺服器核心安裝選項:一顆強勁的心全新簡化的伺服器核心選項,能讓您只安裝自己需要的服務與功能。更少的維護、更少的補丁意味著更少系統中斷運行。更少核心的攻擊面,增強系統對黑客入侵、惡意攻擊和宕機的防護能力。故障轉移集群:讓您的業務全天候運行令高可用性伺服器集群的配置、管理與移植變得簡單,可自動轉移工作指令,協助確保程式和服務7x24小時全天候正常運轉。新型驗證嚮導自動進行伺服器集群的測試和執行。Windows PowerShell:持續不斷的正常運行全新和強大的命令行Shell和腳本語言,幫助實現系統管理管理任務的自動化。快速進行跨多個伺服器之間的執行交換,減少宕機。全面兼容現有腳本。

可管理性

更新、加速、改進、準備就緒變化隨時出現,您的伺服器應該足夠靈活和創新,以便能迅速管理動態更新,最大限度地減少因更新、執行新程式和升級帶來的系統中斷。即使這樣便捷,當然您還是得自己親自動手去取咖啡。Windows PowerShell:快速的、自動化的管理全新和強大的命令行shell和基於任務的腳本語言,幫助實現系統管理任務的自動化。祝您在不中斷系統的情況下,解決跨多個伺服器的管理問題。正常運行時間最大化。全面兼容當前腳本。

安全性

windows2008 安全策略

windows2008 安全策略保護自身以及您數據的安全在自我防護方面,Windows Server 2008接受過嚴格訓練,全新安全特性積極保護您的數據,幫助您公司的業務與名譽免遭侵害。此刻您會忍不住

同情那些企圖攻擊IT 24-7並因此困在其中的攻擊者。網路訪問保護(NAP):網路安全保護神在變化隨時出現的世界裡,網路訪問保護(NAP)“先發制人”的保護手段將那些不符合您安全策略的電腦拒之門外。唯讀域控制器(RODC):分支機構安全守衛者專為分支機構和邊緣站點設計的全新域控制器。提供快速單向認證,只接受本地用戶認證,保護伺服器內關鍵信息免遭黑客侵害。伺服器核心安裝選項:更少漏洞,更少宕機最小化核心攻擊面,增強核心安全性,免受攻擊困擾。

IIS7.0

更令人興奮的、更高安全性和高可靠性的網路體驗:正在載入以網站為動力的企業最怕發生宕機。因為客戶都是來感受其高速、安全和有價值的網上體驗。Windows Server 2008的創新技術將幫助您傳遞出具有風格、智慧型和自動的高效性。Internet Information Services (IIS) 7.0:專門為您的業務環境打造的網路伺服器自動隔離區域、應用程式和基礎架構,防止系統崩潰和宕機的發生。只安裝您所需要的組件,最小化網路受擊面,降低系統中斷的風險。迅速發現問題,改善管理特性,在其成為問題之前輕鬆全面了解、診斷並解決所有出現癥結。

產品概覽

界面預覽

界面預覽虛擬化採用了hyper-V技術。Windows Server 2008 雖是建立在 Windows Server 先前版本的成功與優勢上,不過,Windows Server 2008 已針對基本作業系統進行改善,以提供更具價值的新功能及更進一步的改進。新的 Web 工具、虛擬化技術、安全性的強化以及管理公用程式,不僅可幫助您節省時間、降低成本,並可為IT基礎架構提供穩固的基礎。

windows sever 2008的最低配置

處理器 最低1.0GHz x86或1.4GHz x64,推薦2.0GHz或更高;安騰版則需要Itanium 2。

記憶體最低512MB,推薦2GB或更多最大支持,32位標準版4GB、企業版和數據中心版64GB。

64位標準版32GB,其他版本2TB硬碟最少10GB,推薦40GB或更多。

記憶體大於16GB的系統需要更多空間用於頁面、休眠和轉存儲檔案。

備註光碟機要求DVD-ROM;顯示器要求至少SVGA 800×600解析度,或更高

隱私漏洞

界面

界面儘管Windows Server 2008系統的安全性能已經無與倫比,不過這並不意味著該系統自身已經沒有任何安全漏洞了。對於Internet或區域網路中狡猾的“黑客”來說,Windows Server 2008系統中的安全漏洞仍然比比皆是,只是它們的隱蔽性相對強一點而已;如果我們不能對一些重要的隱私漏洞進行及時封堵,“黑客”照樣能夠利用這些漏洞來攻擊Windows Server 2008系統。為此,我們需要積極行動起來,採取切實可行的措施來封堵隱私漏洞,守衛Windows Server 2008系統更安全!

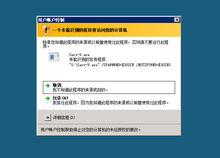

1.封堵特權賬號漏洞

與普通伺服器系統一樣,在預設狀態下Windows Server 2008系統仍然會優先使用Administrator賬號嘗試進行登錄系統操作,正因為這樣一些非法攻擊者往往也會利用Administrator賬號漏洞,來嘗試破Administrator賬號的密碼,並利用該特權賬號攻擊重要的伺服器系統。為了封堵特權賬號漏洞,我們可以對Windows Server 2008系統進行如下設定操作:

首先按徽標鍵+r,在彈出的運行對話框中,輸入字元串命令“gpedit.msc”,單擊回車鍵後,打開對應系統的組策略控制台視窗;

其次選中組策略控制台視窗左側位置處的“計算機配置”節點選項,同時從目標節點下面逐一展開“Windows設定”、“安全設定”、“本地策略”、“安全選項”,再用滑鼠雙擊“安全選項”分支下面的“帳戶:重命名系統管理員帳戶”目標組策略選項,彈出如圖6所示的“帳戶:重命名系統管理員帳戶”選項設定視窗;

在該視窗的“本地安全設定”標籤頁面中,為Administrator賬號重新設定一個外人不容易想到的新名稱,比方說我們在這裡可以將其設定為“tequanzh”,再單擊“確定”按鈕執行設定保存操作,那樣一來我們就能成功封堵Windows Server 2008系統的特權賬號漏洞了。

2.封堵系統轉存漏洞

有的時候,Windows Server 2008系統由於操作不當或其他意外運行崩潰時,往往會將故障發生那一刻的記憶體鏡像內容保存為系統轉存檔案,這些檔案中可能保存比較隱私的信息,例如登錄系統的特權賬號信息、正在訪問的單位人事或財務信息等,要是這些信息被沒有授權的用戶偷偷訪問到,那將是非常危險的事情。為了封堵系統轉存漏洞,我們可以按照下面的操作來設定Windows Server 2008系統:

首先打開Windows Server 2008系統的“開始”選單,從中依次點擊“設定”、“控制臺”選項,打開對應系統的控制臺視窗,用滑鼠雙擊該視窗中的“系統”圖示,進入Windows Server 2008系統的屬性設定界面;

其次點選該屬性界面左側列表區域處的“高級系統設定”功能選項,彈出高級系統屬性設定界面,在該設定界面的“啟動和故障恢復”位置處單擊“設定”按鈕,打開Windows Server 2008系統的啟動和故障恢復設定對話框;

接著在圖4對話框的“系統失敗”位置處,單擊“寫入調試信息”選項的下拉按鈕,並從下拉列表中點選“無”,再單擊“確定”按鈕保存好上述設定操作,這么一來Windows Server 2008系統日後即使發生了系統崩潰現象,也不會將故障發生那一刻的記憶體鏡像內容保存為系統轉存檔案了,那么本地系統的一些隱私信息也就不會被他人非法偷看了。

3.封堵系統日誌漏洞

如果Windows Server 2008系統沒有用於伺服器系統,而僅僅是作為普通計算機使用時,我們需要謹防對應系統的日誌漏洞,因為該系統的日誌功能會將我們的一舉一動自動記憶保存下來,包括系統什麼時候啟動的、什麼時候關閉的,在啟動過程中用戶運行了哪些應用程式、訪問了什麼網站等等。比方說,要查看某個用戶的上網記錄時,我們只要打開Windows Server 2008系統的伺服器管理器視窗,從中展開事件查看器節點選項,並從“系統”分支下面找到來源為RemoteAccess的事件記錄,再用滑鼠雙擊該事件記錄選項,之後我們就能在其後出現的視窗中看到目標用戶的具體上網時間了。為了封堵系統日誌漏洞,我們可以按照下面的操作來設定Windows Server 2008系統:

首先依次單擊Windows Server 2008系統桌面上的“開始”/“程式”/“管理工具”/“伺服器管理器”命令,在彈出的伺服器管理器控制台視窗中,依次展開“配置”/“服務”分支選項;

其次在彈出的服務配置視窗中,用滑鼠雙擊其中的Windows Event Log系統服務,打開目標系統服務屬性設定視窗,單擊“停止”按鈕,將目標系統服務強行停止運行,最後單擊“確定”按鈕保存好上述設定操作,這么一來我們就能成功封堵Windows Server 2008系統日誌漏洞了。

4.封堵網路發現漏洞

為了提高網路管理效率,Windows Server 2008系統在默認狀態下啟用運行了一項新功能,那就是網路發現功能,該功能可以通過Link-Layer Topology Discovery Responder網路協定,來自動判斷出當前區域網路環境中究竟有哪些網路設備或計算機處於線上連線狀態,我們可以巧妙利用該功能來快速定位網路故障位置,找到網路故障原因,提升網路故障解決效率。可是,在網路連線安全要求較高的場合下,網路發現功能的默認啟用運行,往往會讓區域網路環境中的重要網路設備或計算機直接“暴露”在網路中,那樣的話重要網路設備或計算機就容易受到非法攻擊。為了封堵網路發現漏洞,我們可以按照下面的操作來設定Windows Server 2008系統:

首先依次點選Windows Server 2008系統“開始”選單中的“設定”、“控制臺”命令,打開Windows Server 2008系統的控制臺視窗,雙擊該視窗中的“網路和共享中心”選項,再在其後界面中展開網路發現功能設定區域,選中其中的“關閉網路發現”選項,同時單擊“套用”按鈕保存好上述設定操作;

其次依次單擊“開始”/“設定”/“網路連線”命令,在彈出的網路連線列表視窗中,用滑鼠右鍵單擊目標本地連線圖示,並執行快捷選單中的“屬性”命令,打開目標本地連線屬性設定界面,取消默認選中的Link-Layer Topology Discovery Responder協定選項,再單擊“確定”按鈕,之後再將“鏈路層拓撲發現映射器I/O驅動程式”的選中狀態一併取消,最後單擊“確定”按鈕執行參數設定保存操作,如此一來Windows Server 2008系統的網路發現漏洞就被成功封堵了。

5.封堵應用程式漏洞

Windows Server 2008系統的安全“智商”非常高,當我們企圖運行一個從網上下載下來的應用程式時,該系統中的防火牆程式可能會提示說目標應用程式存在安全漏洞,為了預防這個應用程式漏洞被網路病毒或木馬程式非法利用,不少朋友常常錯誤認為只要對Windows Server 2008系統及時進行線上更新,就能封堵應用程式漏洞了;其實,更新系統漏洞補丁,只能封堵Windows Server 2008系統自身的漏洞,而無法封堵應用程式漏洞。為了既能正常運行目標應用程式,又能防止應用程式漏洞被非法利用,我們可以按照如下操作來封堵應用程式漏洞:

首先依次單擊Windows Server 2008系統桌面上的“開始”/“程式”/“管理工具”/“伺服器管理器”命令,在彈出的伺服器管理器控制台視窗左側列表區域中,依次展開“配置”、“高級安全Windows防火牆”分支選項,從目標分支下麵點選“入站規則”選項;

其次從對應“入站規則”的“操作”列表中,點擊“新規則”項目,此時系統螢幕會自動彈出新建入站規則嚮導視窗,選中其中的“程式”選項,同時單擊“下一步”按鈕,將該設定視窗中的“此程式路徑”選項選中,之後在應用程式路徑文本框中正確輸入存在安全漏洞的應用程式具體路徑,當然我們也能通過“瀏覽”按鈕打開檔案選擇對話框來選中並導入目標應用程式;

接著入站規則嚮導會彈出提示詢問我們要進行什麼操作時,我們必須將“阻止連線”項目選中,繼續點擊“下一步”按鈕,設定好當前入站規則的適用條件,我們儘量將“公用”、“專用”、“域”等條件同時選中,保證Windows Server 2008系統與任何不同的網路連線時,任何非法程式都無法通過網路利用目標應用程式的漏洞來攻擊Windows Server 2008系統;

完成上面的設定操作後,我們只要設定好當前新建規則的名稱,同時單擊“完成”按鈕保存好上面的創建操作,這么一來我們日後可以利用目標應用程式正常上網訪問,但是木馬程式或間諜程式卻無法利用目標應用程式漏洞並通過網路來攻擊本地計算機系統。

6.封堵虛擬記憶體漏洞

當我們啟用了Windows Server 2008系統的虛擬記憶體功能後,該功能在默認狀態下支持在記憶體頁面未使用時,會自動使用系統頁面檔案將其交換保存到本地磁碟中,這么一來一些具有訪問系統頁面檔案許可權的非法用戶,可能就能訪問到保存在虛擬記憶體中的隱私信息。為了封堵虛擬記憶體漏洞,我們可以在執行關閉系統操作時,自動清除虛擬記憶體頁面檔案,那么本次操作過程中出現的一些隱私信息就不會被非法用戶偷偷訪問了,下面就是封堵系統虛擬記憶體漏洞的具體操作步驟:

首先在Windows Server 2008系統桌面中依次單擊“開始”/“運行”命令,在彈出的任務運行對話框中,輸入字元串命令“gpedit.msc”,單擊回車鍵後,打開對應系統的組策略控制台視窗;

其次展開該控制台視窗左側列表區域中的“計算機配置”節點分支,再從該節點分支下面依次點選“Windows設定”、“安全設定”、“本地策略”、“安全選項”,在對應“安全選項”右側列表區域中,找到目標組策略“關機:清除虛擬記憶體頁面檔案”選項;

接著用滑鼠右鍵單擊“關機:清除虛擬記憶體頁面檔案”選項,從彈出的快捷選單中執行“屬性”命令,打開目標組策略屬性設定視窗,選中其中的“已啟用”選項,同時單擊“確定”按鈕保存好上述設定操作,這么一來Windows Server 2008系統日後關閉系統之前,會自動將保存在虛擬記憶體中的隱私信息清除掉,那么其他用戶就無法通過訪問系統頁面檔案的方式來竊取本地系統的操作隱私了。