簡介

現在網路上有眾多的安全工具可以實現掃描一個範圍的連線埠和IP位址。不過,一個入侵監測系統(IDS)一般將能夠捕獲這種明顯的掃描行為,然後它可以通過阻擋源IP位址來實現關閉這個掃描,或者自動向安全管理員告警:一個針對開放連線埠進行的大範圍快速掃描產生了多條日誌條目!

但是,多數認真的攻擊者一般不會通過執行這種掃描來暴露自己的意圖。相反,他們將會放慢速度,使用半連線(half-connection)嘗試來找出你的可用資源。

不幸的是,儘管這種慢速的攻擊方法非常耗時,它實現起來卻不困難,更重要的是我們很難防範它。這就是為什麼你需要了解這種類型攻擊活動的原因,所謂知己知彼百戰不殆,首先你需要讓自己熟悉攻擊者使用的工具,並且要了解這種慢速掃描實現起來是多么簡單。

攻擊工具

在網路上有幾種免費的連線埠掃描器可供任何人使用,讓我們看一下其中最為流行的四個:

Nmap

Nmap(Network Mapper,網路映射器)安全掃描器目前已經升級到了第四版。這個軟體工具提供了廣泛的連線埠掃描技術,旨在快速掃描大小規模的網路,進行網路探查和安全檢查。這個具有多種功能的工具能夠確定網路上有什麼主機,這些主機提供什麼服務,正在使用的是什麼類型的數據包過濾器和防火牆。這個工具還能夠遠程識別一台機器的作業系統。這個工具軟體支持大多數Unix和Windows平台,還支持Mac OS X和若干種掌上設備。

低速掃描

低速掃描這個軟體有命令行和圖形用戶界面兩種模式,不熟悉命令提示符的用戶也可以輕鬆使用。

另外,Nmap是一種人們喜愛的黑客工具。它可以被黑客利用來對目標機器或目標網路進行連線埠掃描,以發現可以利用的漏洞信息。例如,一台Windows計算機能夠使用數百個連線埠與其它的機器進行通信,每一個連線埠都是攻擊者進入你的網路的潛在的途徑。

在電影《黑客帝國2:重裝上陣》中使用了這個軟體的功能,此外,美國總統布希視察國家安全局的照片上也出現了這個軟體。

X-SCAN

相信很多人入門的掃描工具就是這個了,功能很多。連線埠,弱口令,漏洞,基本上包含了所有可以掃描的功能。很多高手的測評都是X-SCAN掃描的最為準確了,還有一款國產的掃描器,那就是流光,雖然功能也很強大但是感覺用起來沒有X-SCAN順手,這裡就不講了。關於X-SCAN,自帶的說明已經很詳細了,這裡就簡單的演示下,後面會用到,支持圖形界面和dos界面的操作。我們就先講下圖形界面下的使用。剛才我們已經掃到開了135連線埠的主機,現在我們掃弱口令。

可以填IP位址,也可以把掃好的結果以記事本的方式添加進去,效果一樣

掃描範圍選好了就要選掃描選項了,可以看到這裡可以選擇的模組很多,執行緒也可以自己設定

我們就要默認的了,掃描完以後會自動出現一個頁面,全部選擇默認,其他功能大家可以自己試試,好我們開始,掃描之前它會先測試主機是否線上,我們可以看到漏洞信息這裡已經發現漏洞了,然後就自動生成一個頁面,也就是掃描報告,是我們2000的虛擬機。

ScanPort

連線埠掃描工具ScanPort是一個小巧的網路連線埠掃描工具,並且是綠色版不用安裝即可使用,打開後默認會幫你填好超始IP及連線埠號,結束IP可以自已根據需求填寫好,然後掃描即可,作為國產軟體來說表現相對不錯。

如果要掃192.168.100.1-254的話,在起始ip填192.168.100.1,結束ip填192.168.100.254,Scanport,可以掃192.0.0.0/8的大網段,當然這個軟體也有缺點,如果設定執行緒數很多,逾時很短,可能會突然間卡死,記憶體占用90%以上,在這危急關頭,點一個暫停,所有危機都煙消雲散。

推薦設定逾時為2000,執行緒數為200,兼顧效率和性能,當然也可以自己嘗試。

以下附上常用連線埠:

21:FTP

22:SSH

23:TELNET

53:DNS

80:WEB

135、445:區域網路共享

1433:MSSQL

3306:MYSQL

3389:遠程桌面

8080:可能是WEB

27017:MANGODB

低速掃描

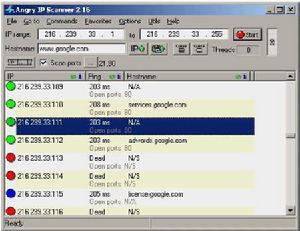

低速掃描Angry IP Scanner

Angry IP Scanner是一個相當小的IP掃描軟體,不過雖然它的體積小,但功能確一點也不小,可以在最短的時間內掃描遠端主機IP的運作狀況,並且快速的將結果整理完回報給您知曉。Angry IP Scanner可以掃描的項目也不少,包括了遠端主機的名稱、目前開啟的通信連線埠以及IP的運作狀況等,讓您可以完全掌握對方主機的運作狀況。Angry IP Scanner可以允許您掃描的範圍相當大,只要您不嫌花費的時間比較長,還可以從1.1.1.1一直掃到255.255.255.255,AngryIP Scanner會為您詳實的去Ping每個IP,並且將狀況回報給您。

低速掃描

低速掃描Unicornscan

Unicornscan是一款通過嘗試連線用戶系統(User-land)分散式TCP/IP堆疊獲得信息和關聯關係的連線埠掃描器。它試圖為研究人員提供一種可以刺激TCP/IP設備和網路並度量反饋的超級接口。它主要功能包括帶有所有TCP變種標記的異步無狀態TCP掃描、異步無狀態TCP標誌捕獲、通過分析反饋信息獲取主動/被動遠程作業系統、應用程式、組件信息。它和Scanrand一樣都是另類掃描器。

低速掃描

低速掃描netcat工具小巧玲瓏,被譽為網路安全界的‘瑞士軍刀’,相信很多人對它一定不陌生。它是一個簡單但實用的工具,通過使用TCP或UDP協定的網路連線去讀寫數據。它被設計成一個穩定的後門工具,能夠直接由其它程式和腳本輕鬆驅動。同時,它也是一個功能強大的網路調試和探測工具,能夠建立你需要的幾乎所有類型的網路連線。

低速掃描

低速掃描慢速掃描實現過程

現在,讓我們以Netcat工具為例,來看一下攻擊者如何躲開入侵檢測系統來進行網路掃描。

以下是Netcat的命令的語法:

nc [-options] hostname port[s] [ports]

Netcat提供了以下命令行參數可以被人們使用來悄悄的瀏覽一個網路:

·-i:連線埠掃描的延時間隔秒數

·-r:隨機連線埠發現

·-v:顯示連線詳細信息

·-z:傳送最小量數據來獲得來自一個開放連線埠的回覆

以下是使用這個工具掃描一個特定網路伺服器的例子:

nc -v -z -r -i 31 123.321.123.321 20-443

這個命令告訴掃描工具完成以下任務:

1、掃描IP位址123.321.123.321。

2、掃描20到443的TCP連線埠。

3、對連線埠掃描隨機化進行。

4、不回應開放連線埠。

5、每隔31秒進行一次掃描嘗試。

6、記錄信息日誌到終端界面

儘管一個入侵檢測系統可以記錄這些掃描嘗試,但是你認為它會標記這種類型的活動嗎?我想可能不會,因為它們是隨機的半嘗試,而且在每次探測之間有比較大的延時。那么你應該如何來針對這種類型的掃描進行防禦呢?

慢速掃描防護

防護這種慢速掃描攻擊有兩種辦法:購買昂貴的相關防護工具,或者肉眼來查看入侵檢測系統日誌。如果預算不允許購買新工具的話,以下是在對日誌進行詳細審查時可以使用的技巧:

•·找出持續進行的入侵掃描

•·特別注意後面緊跟一個UDP嘗試的TCP掃描情況

•·如果看到在一段時間內重複進行的掃描嘗試試圖探測你的網路上的連線埠,跟蹤並查證這個活動到它的源地址,然後在外層安全邊界阻止它。